WEP的安全缺陷 认证缺陷: ● 由于WEP采用的挑战-应答机制是一个简单的异或运算,因此很容易 受到明文攻击 。例如: a在AP和合法的STA之间恶意的拦截(cha,res)信息对. 计算k,=c⊕r:for=1,2,.,16 0 发送连接请求给AP并等待其发出的挑战信息cha' 用计算出的子钥序列ki和挑战信息运算,产生一个应答信息rs',将此信 息和截获的V一起发给AP 口基于WEP协议,AP用RC4和V‖K,产生子钥序列k1,2,k3,…k16,证实 k,⊕res'=cha',由此,AP认证了攻击者的非法设备,准予其连网 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

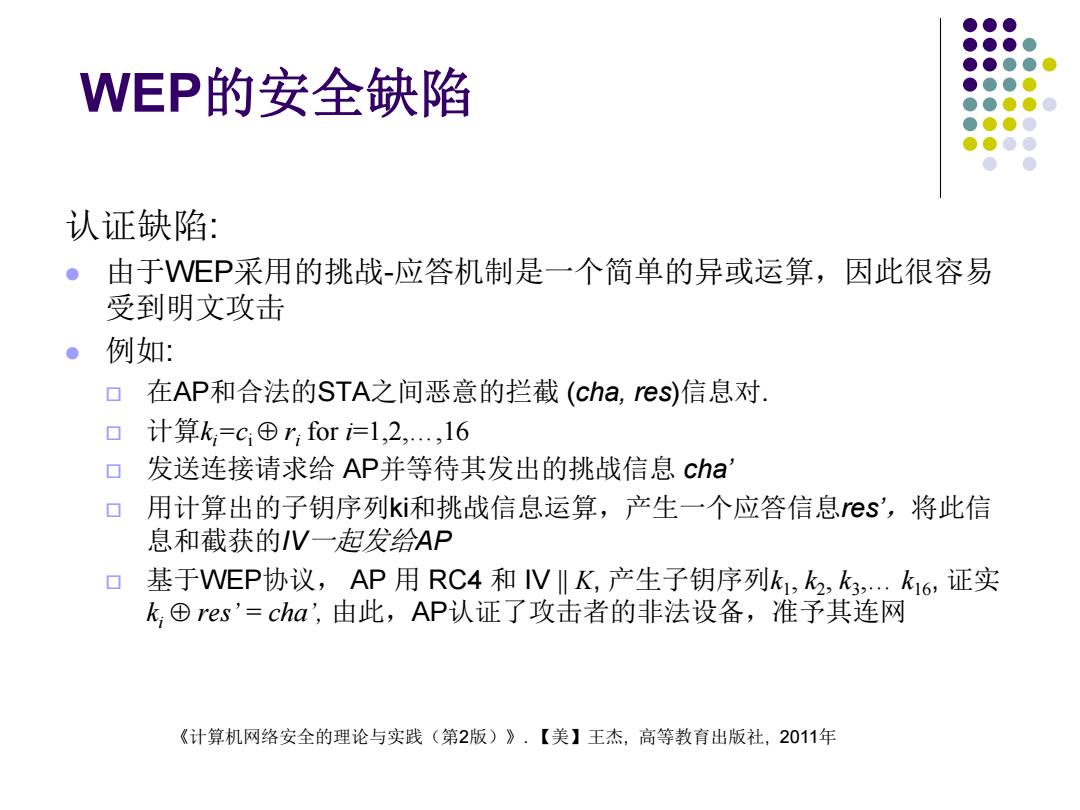

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年 WEP的安全缺陷 认证缺陷: 由于WEP采用的挑战-应答机制是一个简单的异或运算,因此很容易 受到明文攻击 例如: 在AP和合法的STA之间恶意的拦截 (cha, res)信息对. 计算ki=ci ri for i=1,2,…,16 发送连接请求给 AP并等待其发出的挑战信息 cha’ 用计算出的子钥序列ki和挑战信息运算,产生一个应答信息res’,将此信 息和截获的IV一起发给AP 基于WEP协议, AP 用 RC4 和 IV || K, 产生子钥序列k1 , k2 , k3 ,… k16, 证实 ki res’ = cha’, 由此,AP认证了攻击者的非法设备,准予其连网

WEP的安全缺陷 完整性校验缺陷: 。CRC弱点 口 CRC具有线性运算性质:CRC(x⊕y)=CRC(x)⊕CRCOY) 口这种线性特征使得攻击者容易篡改数据而不改变CRC值 口CRC没有任何密钥,使得攻击者容易向网络注入新的网 包 ·篡改数据 ● 注入信息 ●碎片攻击 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

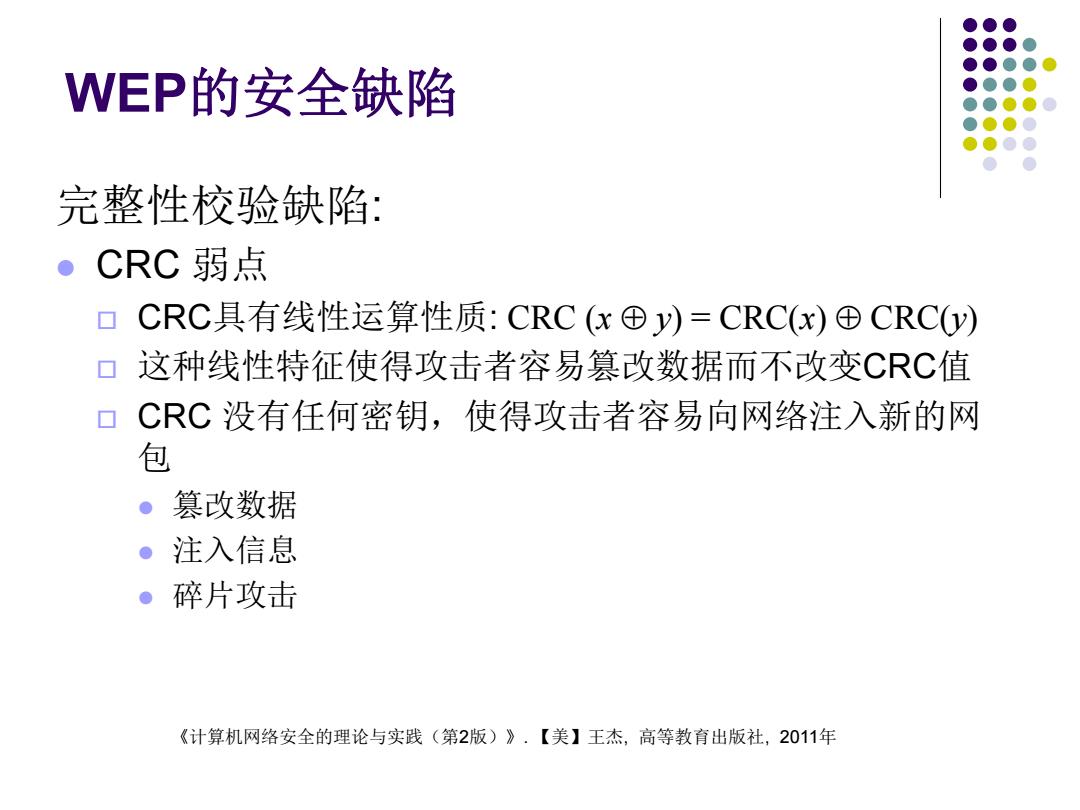

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年 完整性校验缺陷: CRC 弱点 CRC具有线性运算性质: CRC (x y) = CRC(x) CRC(y) 这种线性特征使得攻击者容易篡改数据而不改变CRC值 CRC 没有任何密钥,使得攻击者容易向网络注入新的网 包 篡改数据 注入信息 碎片攻击 WEP的安全缺陷

完整性校验缺陷 消息干扰(篡改数据): ●Alice发消息给Bob:C=(MCRC32(M)⊕RC4(IK) ● 攻击者拦截并修改了消息C如下,用另一个网帧T,计算得到C': C'=(TI‖CRC32()⊕C ● Bob接收到一个被篡改的数据M'=T⊕M和正确的CRC32(M)的完 整性校验值ICV C'=(T‖CRC32(T)⊕C = [T‖CRC32()⊕(M‖CRC32(M)川⊕RC4(V‖K = [(T⊕M)I‖(CRC32(T)⊕CRC32(M)J⊕RC4(V‖K) = [(T⊕M)‖(CRC32(T⊕M)I⊕RC4(V‖K) (M'I‖CRC32(M')⊕RC4(V‖K) 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

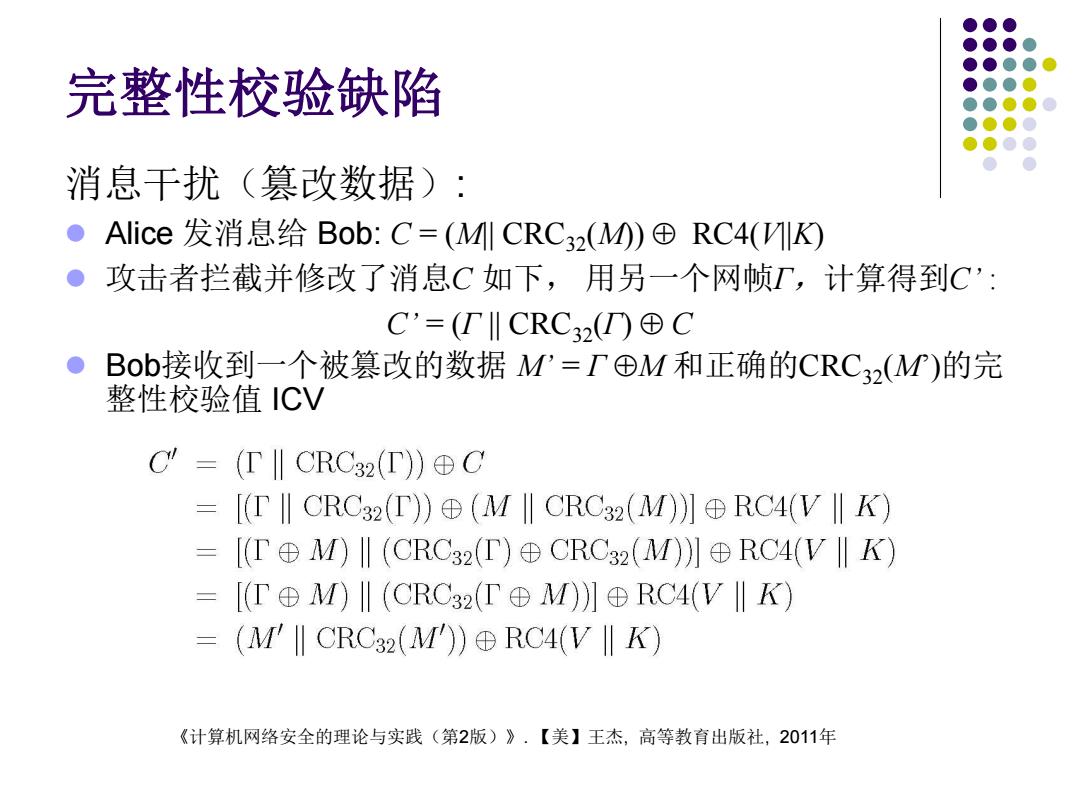

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年 消息干扰(篡改数据): Alice 发消息给 Bob: C = (M|| CRC32(M)) RC4(V||K) 攻击者拦截并修改了消息C 如下, 用另一个网帧Γ,计算得到C’ : C’ = (Γ || CRC32(Γ) C Bob接收到一个被篡改的数据 M’ = Γ M 和正确的CRC32(M’)的完 整性校验值 ICV 完整性校验缺陷

完整性校验缺陷 注入消息: 假定明文-密文对(M,C)已被获知,V是一个为产生C的初 始向量 ●注意V向量是经明文传输 ● 然后(M①C)运算产生对M加密的子密钥序列,(子密钥产 生于RC4()序列加密算法) 假定⊙为一个攻击者试图注入网络的信息,其字节长度 <=M-4 攻击者计算CRC32(⊙)并将其注入公式,即用算出的子密 钥序列来加密 II(ΘCRC32(Θ)⊕RC4(WIK) 并把它发给其他合法用户,那么以上消息会通过合法认证 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

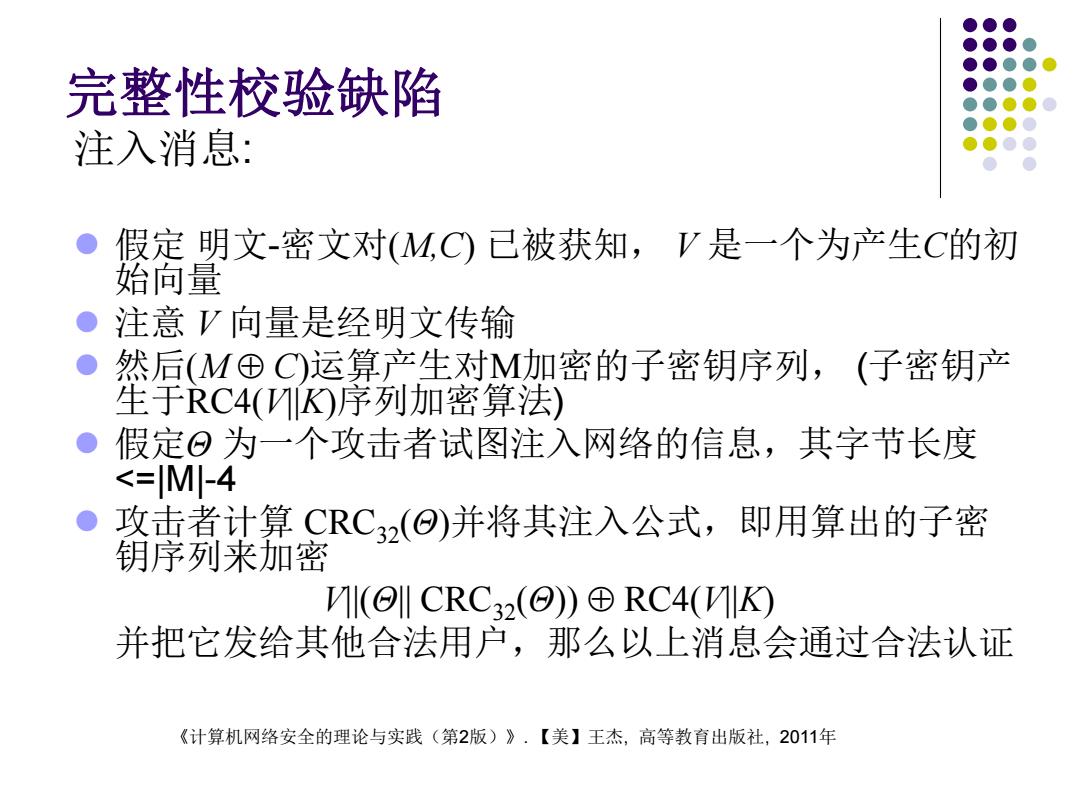

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年 注入消息: 假定 明文-密文对(M,C) 已被获知, V 是一个为产生C的初 始向量 注意 V 向量是经明文传输 然后(M C)运算产生对M加密的子密钥序列, (子密钥产 生于RC4(V||K)序列加密算法) 假定Θ 为一个攻击者试图注入网络的信息,其字节长度 <=|M|-4 攻击者计算 CRC32(Θ)并将其注入公式,即用算出的子密 钥序列来加密 V||(Θ|| CRC32(Θ)) RC4(V||K) 并把它发给其他合法用户,那么以上消息会通过合法认证 完整性校验缺陷

完整性校验缺陷 碎片攻击: ●利用攻击LLC网帧首部,将信息注入网络中 口LLC网帧首部8个字节为固定值,区分P包和ARP包 口攻击者用XOR算法得到8个子密钥 ●攻击者阴谋: 口攻击者将64字节长的LLC网帧分割成16个4字节长的片段 用W和前8个子钥k1,k2,,kg将4字节长的片段及4字节长的 完整性校验值加密 口将其封装在MAC包中注入网络,会获得合法认证 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年 碎片攻击: 利用攻击 LLC 网帧首部,将信息注入网络中 LLC 网帧首部8个字节为固定值,区分IP包和ARP包 攻击者用XOR算法得到8个子密钥 攻击者阴谋: 攻击者将 64字节长的 LLC网帧分割成 16个4字节长的片段 用 IV 和前8个子钥k1 , k2 , …, k8 将4字节长的片段及4字节长的 完整性校验值加密 将其封装在MAC包中注入网络, 会获得合法认证 完整性校验缺陷