第6章无线网安全性 Part l 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年 第6章 无线网安全性 Part I

第6章内容概要 。6.1无线通信和802.11无线局域网标准 ●6.2有线等价隐私协议 6.3Wi-Fi访问保护协议 6.4 IEEE 802.11i/WPA2 。6.5蓝牙安全机制 ●6.6无线网状网的安全性 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年 第6章 内容概要 6.1 无线通信和802.11 无线局域网标准 6.2 有线等价隐私协议 6.3 Wi-Fi 访问保护协议 6.4 IEEE 802.11i/WPA2 6.5 蓝牙安全机制 6.6 无线网状网的安全性

概论 。无线电通信 ● 攻击者,有一个无线的传送和接受装置,与要攻击的无 线网便用相同的无线频率,可以做到: 口拦截无线网数据 口将其计算机连接到一个近处的无线网 口对一个现有的无线网络插入数据包 口用无线电干扰设备对特定无线网通道实施干扰 ●1 保密措施 口在数据链接层实施加密算法,身份验证算法和完整性检验算法 ●提供类似有线网媒体访问的隐私保护 。高层通信协议和网络应用程序(有线和无线)都无需更改可以照常使用 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年 概论 无线电通信 攻击者,有一个无线的传送和接受装置,与要攻击的无 线网使用相同的无线频率,可以做到: 拦截无线网数据 将其计算机连接到一个近处的无线网 对一个现有的无线网络插入数据包 用无线电干扰设备对特定无线网通道实施干扰 保密措施 在数据链接层实施加密算法,身份验证算法和完整性检验算法 提供类似有线网媒体访问的隐私保护 高层通信协议和网络应用程序(有线和无线)都无需更改可以照常使用

无线局域网体系结构 两种体系结构 口固定无线局域网:可与有线网相连 口特定无线局域网(点对点):不与任何固定的有线网相连 ●含有无线通信设备的装置通常称为移动站STA 根据IEEE802.11通信标准,每台STA由一个48比特MAC地址唯一确 定 无线接入点(AP) 口一端:与一个有线局域网建立连接 口另一端:在AP和STAs之间建立无线的收、发联系,实现通信 口时分复用技术允许多台STA相连 口每个AP由一个服务集标识符(SSD)唯一确定,定时向外发送信标 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年 无线局域网体系结构 两种体系结构 固定无线局域网: 可与有线网相连 特定无线局域网(点对点): 不与任何固定的有线网相连 含有无线通信设备的装置通常称为移动站STA 根据 IEEE 802.11通信标准,每台STA由一个48比特MAC地址唯一确 定 无线接入点 (AP) 一端 :与一个有线局域网建立连接 另一端:在AP和STAs之间建立无线的收、发联系,实现通信 时分复用技术允许多台STA相连 每个AP由一个服务集标识符(SSID)唯一确定,定时向外发送信标

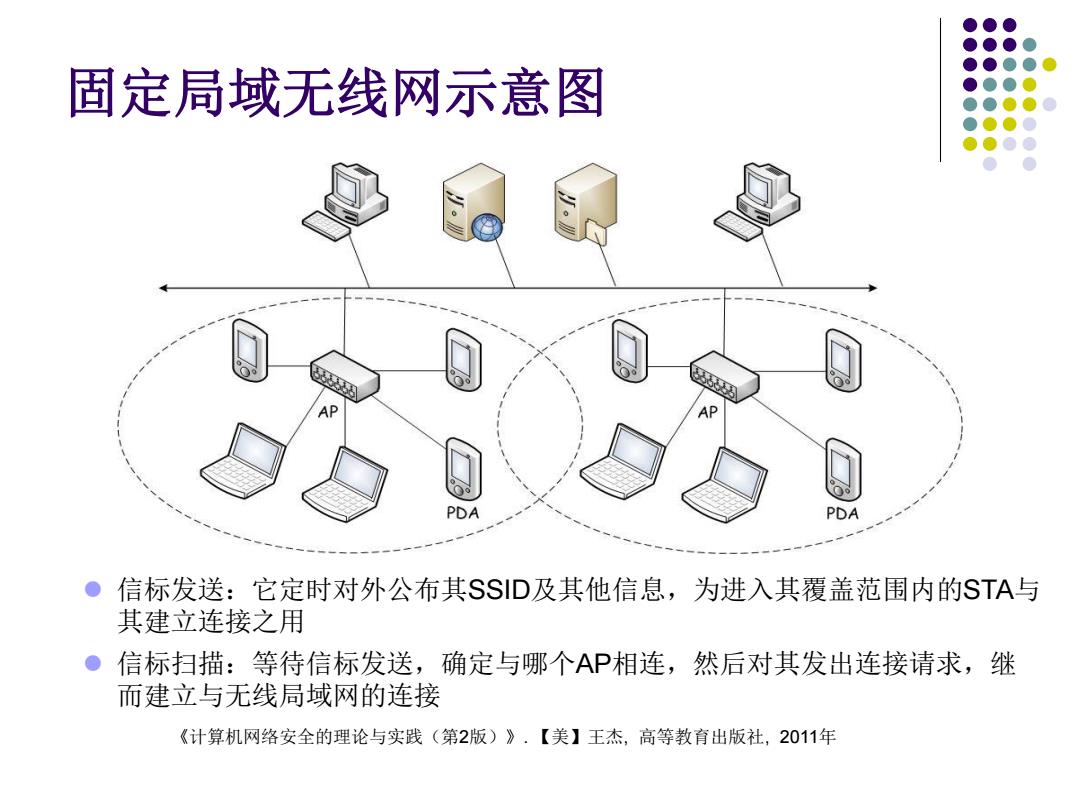

固定局域无线网示意图 5 585A AP AP PDA PDA ●信标发送:它定时对外公布其SSD及其他信息,为进入其覆盖范围内的STA与 其建立连接之用 ●信标扫描:等待信标发送,确定与哪个AP相连,然后对其发出连接请求,继 而建立与无线局域网的连接 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年 固定局域无线网示意图 信标发送:它定时对外公布其SSID及其他信息,为进入其覆盖范围内的STA与 其建立连接之用 信标扫描:等待信标发送,确定与哪个AP相连,然后对其发出连接请求,继 而建立与无线局域网的连接