第1章 网络安全概论 《计算机网络安全的理论与实践(第2版)》·【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 第1章 网络安全概论

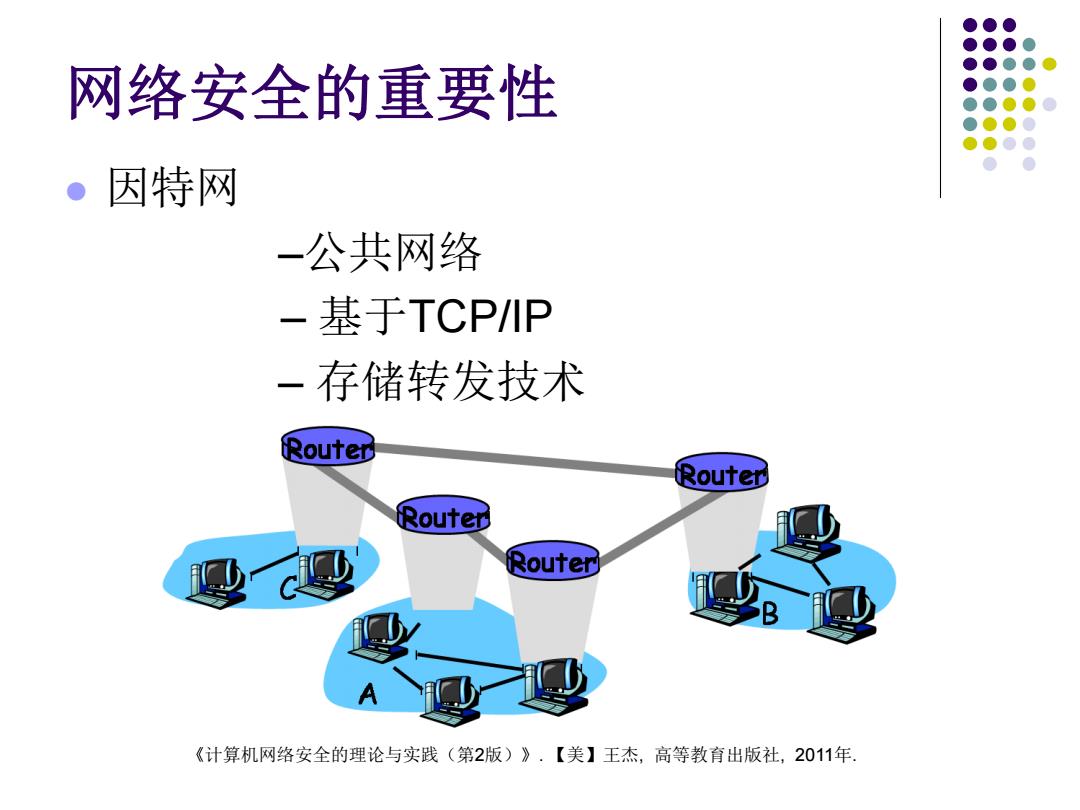

网络安全的重要性 。因特网 一公共网络 -基于TCP/IP 一存储转发技术 Router Router Router Router 《计算机网络安全的理论与实践(第2版)》·【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 网络安全的重要性 因特网 –公共网络 – 基于TCP/IP – 存储转发技术

第1章网络安全概论 ●1.1网络安全的任务 ·1.2基本攻击类型和防范措施 ●1.3攻击者类别 ●1.4网络安全基本模型 ●1.5网络安全信息资源网站 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 第1章 网络安全概论 1.1 网络安全的任务 1.2 基本攻击类型和防范措施 1.3 攻击者类别 1.4 网络安全基本模型 1.5 网络安全信息资源网站

网络安全的任务 ·什么是数据? 口任何可以被计算机处理和执行的对象 ·数据的两种状态 口传输状态 ▣存储状态 《计算机网络安全的理论与实践(第2版)》:【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 网络安全的任务 什么是数据? 任何可以被计算机处理和执行的对象 数据的两种状态 传输状态 存储状态

网络安全的任务 口数据机密性 ·包括数据的传输和存储两种状态 口数据完整性 ●包括数据的传输和存储两种状态 口数据的不可否认性 口数据的可用性 《计算机网络安全的理论与实践(第2版)》·【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 网络安全的任务 数据机密性 包括数据的传输和存储两种状态 数据完整性 包括数据的传输和存储两种状态 数据的不可否认性 数据的可用性