第六章内容概要 。6.1无线通信和802.11无线局域网标准 。6.2有线等价隐私协议 o 6.3Wi-Fi访问保护协议 6.4 IEEE 802.11iMWPA2 。6.5蓝牙安全机制 ●6.6无线网状网的安全性 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年 第六章 内容概要 6.1 无线通信和802.11 无线局域网标准 6.2 有线等价隐私协议 6.3 Wi-Fi 访问保护协议 6.4 IEEE 802.11i/WPA2 6.5 蓝牙安全机制 6.6 无线网状网的安全性

WEP概述(Wired Equivalent Privacy) ●发布于1999,WEP是802.11b无线通信标准在数据链接层 使用的安全协议 ● 要求:同一无线局域网中所有的STA's和AP's都共享同一 个密钥K(称之为WEP密钥) ●WEP密钥: 口40-bit,104-bit(最通用的),232-bit WLAN设备可以共享多个WEP密钥,每个WEP密钥通过一个字 节长度的ID唯一表示出来,这个D成为密钥ID 口WEP密钥常常有管理员选取(WEP没有规定密钥如何产生和传递) 一般情况下一旦选定,WEP密钥不可改变 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年 WEP 概述(Wired Equivalent Privacy) 发布于1999, WEP是802.11b无线通信标准在数据链接层 使用的安全协议 要求:同一无线局域网中所有的 STA’s和AP’s都共享同一 个密钥 K (称之为 WEP 密钥) WEP 密钥: 40-bit, 104-bit (最通用的), 232-bit WLAN 设备可以共享多个 WEP密钥, 每个WEP密钥通过一个字 节长度的ID唯一表示出来,这个ID成为密钥ID WEP 密钥常常有管理员选取(WEP没有规定密钥如何产生和传递) 一般情况下一旦选定, WEP密钥不可改变

移动设备认证和访问控制 ●WEP运用挑战与响应的方式认证移动STA ●为了和AP连网,STA必须执行以下步骤: 1.请求:STA向AP发连接请求 2. 挑战:AP收到请求后,即产生128位的随机数字符串cha并且发送 给STA cha a a2...a16(where each a is an 8-bit string) 3 响应:STA产生一个24位初始向量IV,并对cha用RC4序列加密 算法和密钥MK加密,如下计算出r,res,并将res发送给AP r=a©k,fori=1,2,.,16 res =Vllrr2...r16 4. 核实:AP也对VK用RC4产生相同的子钥序列,并计算a'=r,⊕k 同时核实是否有a'=a其中,i=1,2,,16,如果是,则STA被 认可为合法用户,并与其相连 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年 移动设备认证和访问控制 WEP 运用挑战与响应的方式认证移动STA 为了和AP连网, STA 必须执行以下步骤: 1. 请求: STA向AP发连接请求 2. 挑战: AP收到请求后,即产生128位的随机数字符串cha 并且发送 给 STA cha = a1a2…a16 (where each ai is an 8-bit string) 3. 响应: STA产生一个24位初始向量 IV,并对 cha用 RC4序列加密 算法和密钥 V||K加密,如下计算出 ri , res ,并将 res发送给 AP ri = ai ki, for i = 1,2,…,16 res = V || r1 r2…r16 4. 核实: AP 也对V||K 用RC4 产生相同的子钥序列,并计算 ai ’=ri ki 同时核实是否有 ai ’ = ai 其中, i = 1,2,…,16, 如果是,则STA 被 认可为合法用户,并与其相连

数据完整性验证 。目标:为了确保分组信息没有被修改或没有被非法的STAs侵入 ·WEP用CRC-32验证数据完整性,称之为完整性校验值CV 口CRC-32是一种通用的检测传输错误的技术 ● CRC的简单算法是用①运算和位移操作 口可由芯片简单实现 。获取一个k位的CRC值: 口M:n位的二进制字符串 口P:k阶二元多顶式,其系数序列为一个(+1)位二进制字符串 口用生成多项式(二进制数)除以P,得到k位的CRC() ●如果MCRC()不能被P除,意味着M已被篡改 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年 数据完整性验证 目标: 为了确保分组信息没有被修改或没有被非法的STAs侵入 WEP 用 CRC-32 验证数据完整性,称之为完整性校验值ICV CRC-32是一种通用的检测传输错误的技术 CRC 的简单算法是用 运算和位移操作 可由芯片简单实现 获取一个k位的CRC值: M: n位的二进制字符串 P: k阶二元多项式, 其系数序列为一个 (k+1)位二进制字符串 用生成多项式(二进制数)除以P ,得到k位的 CRCk (M) 如果M||CRCk (M) 不能被P除, 意味着M 已被篡改

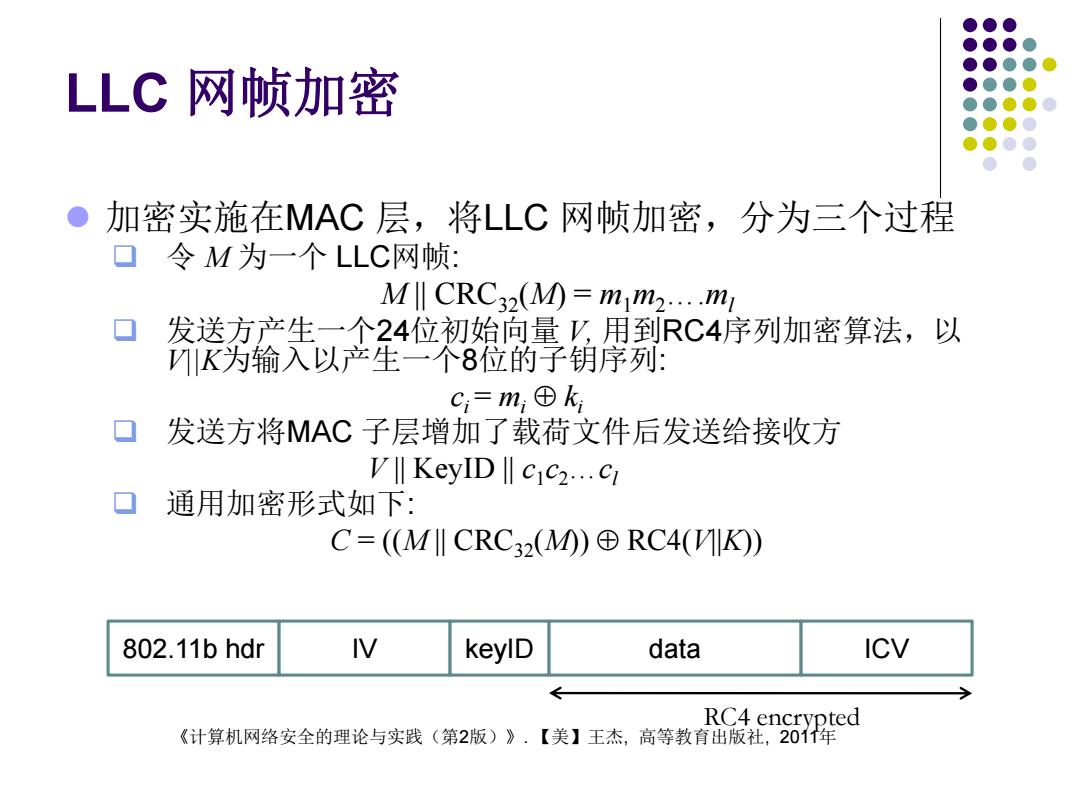

LLC网帧加密 ●加密实施在MAC层,将LLC网帧加密,分为三个过程 ▣令M为一个LLC网帧: MCRC32(M)=mjm2....mi 发送方产生一个24位初始向量V,用到RC4序列加密算法,以 K为输入以产生一个8位的子钥序列: C:=m,⊕k 发送方将MAC子层增加了载荷文件后发送给接收方 VKeyIDc1c2...c 通用加密形式如下: C=((MI CRC32(M))RC4(VK)) 802.11bhdr IV keyID data ICV RC4 encrypted 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,201年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年 LLC 网帧加密 加密实施在MAC 层,将LLC 网帧加密,分为三个过程 令 M 为一个 LLC网帧: M || CRC32(M) = m1m2….ml 发送方产生一个24位初始向量 V, 用到RC4序列加密算法,以 V||K为输入以产生一个8位的子钥序列: ci = mi ki 发送方将MAC 子层增加了载荷文件后发送给接收方 V || KeyID || c1 c2…cl 通用加密形式如下: C = ((M || CRC32(M)) RC4(V||K)) 802.11b hdr IV keyID data ICV RC4 encrypted