一般而言,任何钓鱼邮件都包括一个超级链接到一个假冒网站, 称之为钓鱼网站 其他形式 口收集垃圾废纸,找到有用信息 口在用户上网时弹出新窗口,诱使用户登录 防御措施一浏览器抗钓附载模块新技术可用来检测和阻止用户进 入诱饵网页 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 一般而言,任何钓鱼邮件都包括一个超级链接到一个假冒网站, 称之为钓鱼网站 其他形式 收集垃圾废纸,找到有用信息 在用户上网时弹出新窗口,诱使用户登录 防御措施 – 浏览器抗钓附载模块新技术可用来检测和阻止用户进 入诱饵网页

·字典攻击 登录密码经过加密后存储在主机系统中 UNIX/Linux: 用户登录密码存储在/etc文件夹下一个叫shadows的系统 文件中 Windows XP: 用户登录密码存储在系统的注册表中一个叫SAM的文件中 《计算机网络安全的理论与实践(第2版)》·【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. • 字典攻击 登录密码经过加密后存储在主机系统中 UNIX/Linux: 用户登录密码存储在/etc文件夹下一个叫 shadows的系统 文件中 Windows XP: 用户登录密码存储在系统的注册表中一个叫SAM的文件中

一个典型的字典攻击过程如下: 收集、获取用户名信息和对应的加密密码 ● 用散列算法逐一加密所有单词、日期、人名等 将盗取的密文和上一步骤计算出的密文逐一比较,找出相同者,则 得到对应的明文即是登录密码 构造一个彩虹表帮助节约存储空间,节省计算成本 《计算机网络安全的理论与实践(第2版)》·【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 一个典型的字典攻击过程如下: 收集、获取用户名信息和对应的加密密码 用散列算法逐一加密所有单词、日期、人名等 将盗取的密文和上一步骤计算出的密文逐一比较,找出相同者,则 得到对应的明文即是登录密码 构造一个彩虹表帮助节约存储空间,节省计算成本

彩虹表 ● 令r是一个缩减函数 ● 令h是一个加密哈希函数 W,是一个给定的登录密码.交替使用函数h和r,生成如下互不 相同的密码链: W11,W12…,W1n1 有,w1=r(h(w1,1),i=2,3,…,n1得到(w1,h(w1mi),即彩虹表的第 一行 。选一个之前链中未出现的w Password Hash value W11 h(wim) W21 h(w22) … WkI h(Wknk) 重复这一过程k次在彩虹表中产生k行 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

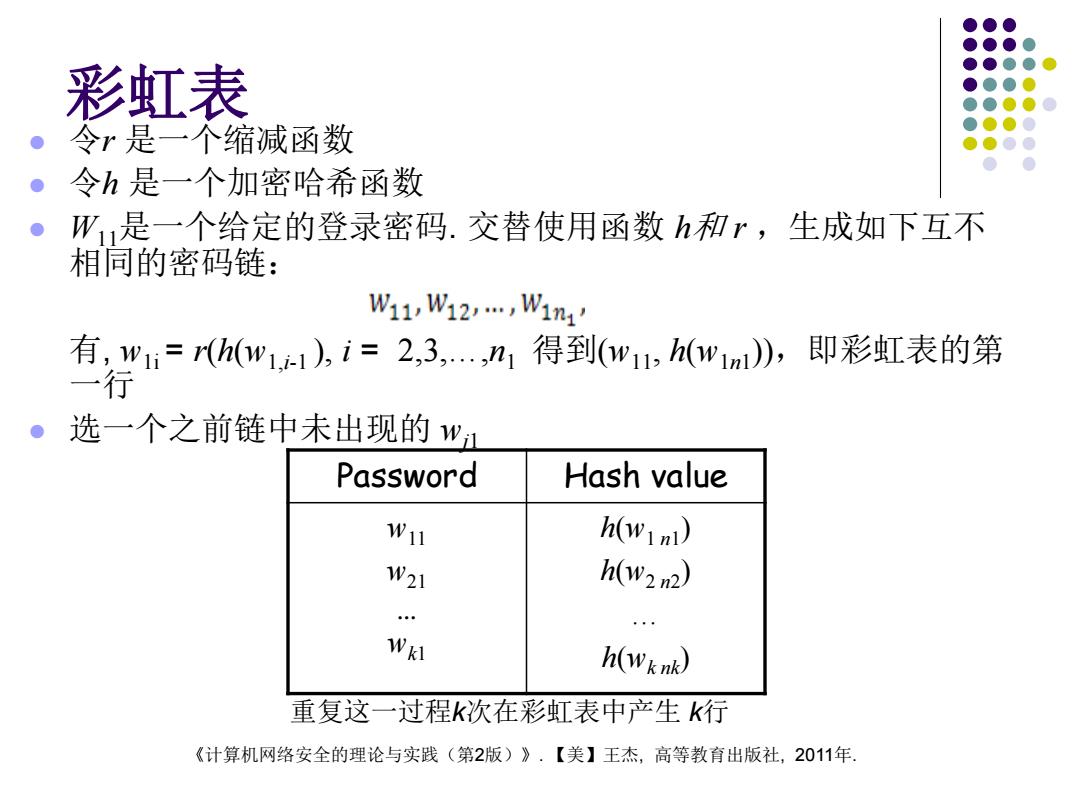

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 令r 是一个缩减函数 令h 是一个加密哈希函数 W11是一个给定的登录密码. 交替使用函数 h和 r ,生成如下互不 相同的密码链: 有, w1i = r(h(w1,i-1 ), i = 2,3,…,n1 得到(w11, h(w1n1 )),即彩虹表的第 一行 选一个之前链中未出现的 wj1 Password Hash value w11 w21 … wk1 h(w1 n1 ) h(w2 n2 ) … h(wk nk) 重复这一过程k次在彩虹表中产生 k行 彩虹表

假设两个函数fA→B,g:B→A.令y∈B and i≥0. 定义: Ggr-gg-oj》) if i=0 fi≥1 令Qo值为对密码w加密后的值.即Q,=h(w).如果 h((hor)(Qo))=h(wn,) 对一些i≥0和j有1≤j≤k并且i≤j,那么w有可能出现在 "…密码链的第项. 《计算机网络安全的理论与实践(第2版)》·【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 假设两个函数 f: A→B , g: B→A. 令 y∈ B and i ≥ 0. 定义: 令 Q0 值为对密码 w加密后的值. 即 Q0 = h(w). 如果 对一些 i ≥ 0 和 j 有 1 ≤ j ≤ k 并且i ≤ j, 那么 w 有可能出现在 wj1 ,…wj,nj 密码链的第 j项