2.WEP认证-1)开放系统认证 开放系统认证是IEEE802.11的缺省认证方式。这种认证 经常被称为“零认证”,因为这种认证方式本质上就是 一种空认证机制,认证过程没有采用密码技术,甚至 个空的SSID就可以获得认证。因此,任何符合无线网络 MAC地址过滤规定的终端都可以访问这个无线局域网, 因而无线局域网的安全性较差。 当无需对身份进行认证的时候,一般就采用开放系统认 证。整个认证过程以明文方式进行,只有两步:认证请 求和认证响应。无线站点发送一个包含自身①的认证请 求,其中未包含涉及认证的任何与客户端相关的信息。 若无线接入点的认证算法标识也为开放系统认证,则它 返回一个包含认证成功或认证失败的认证响应。当无线 站点收到包含认证成功的响应信息后,就表明通信双方 相互认证成功。 信息安全导论11 12

2.WEP认证- 1)开放系统认证 • 开放系统认证是IEEE 802.11的缺省认证方式。这种认证 经常被称为“零认证” ,因为这种认证方式本质上就是 一种空认证机制,认证过程没有采用密码技术,甚至一 个空的SSID就可以获得认证。因此,任何符合无线网络 MAC地址过滤规定的终端都可以访问这个无线局域网, 因而无线局域网的安全性较差。 • 当无需对身份进行认证的时候,一般就采用开放系统认 证。整个认证过程以明文方式进行,只有两步:认证请 求和认证响应。无线站点发送一个包含自身ID的认证请 求,其中未包含涉及认证的任何与客户端相关的信息。 若无线接入点的认证算法标识也为开放系统认证,则它 返回一个包含认证成功或认证失败的认证响应。当无线 站点收到包含认证成功的响应信息后,就表明通信双方 相互认证成功。 信息安全导论11 12

2.WEP认证-2)共享密钥认证 (2)当无线接入点收到认证请求后, 0 会向无线工作站点发送一个认证管 认证请求 理帧作为响应,其中包含一个挑战 文本。这个挑战文本由WEP的伪随 挑战文本 机数生成器利用某个共享密钥和初 始矢量V生成。 加密的挑战文本 ·(3)当无线工作站点收到接入点发来 接入成功/失败 的挑战文本时,会用相应的共享密 钥对挑战文本进行加密,然后将加 图11-4共享密钥认证 密之后所得到的密文发回给接入点。 它采用挑战/响应方式, 是基于 (4)接入点用相同的密钥对接收到的 共享密钥的身份认证机制 密文进行解密,并将解密结果与之 前发送的挑战文本相比较。若二者 ·整个认证过程包括如下几个步骤: 相同,则接入点向无线工作站点发 。 (1)无线工作站点搜寻无线接入点, 送一个包含“成功”信息的认证结果; 同时向无线接入点发送申请认证 若二者不同,接入点则向无线工作 的数据帧。 站点发送一个包含“失败”信息的认 证结果。 信息安全导论11 13

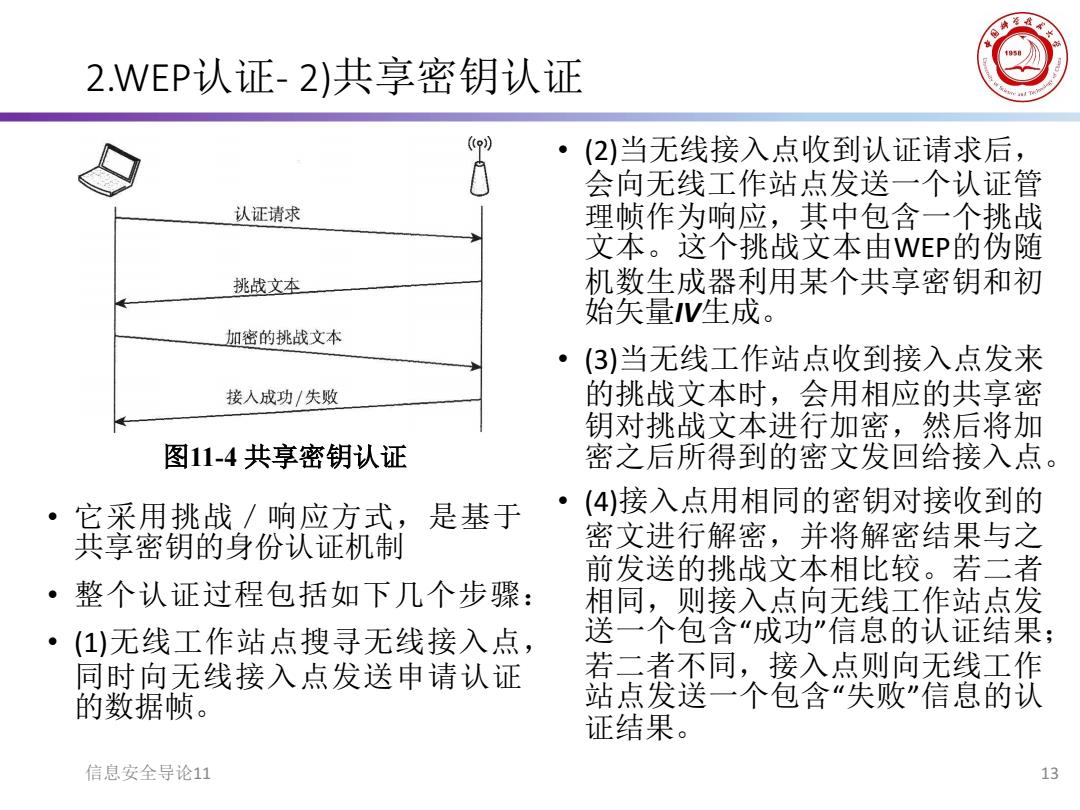

2.WEP认证- 2)共享密钥认证 信息安全导论11 13 • (2)当无线接入点收到认证请求后, 会向无线工作站点发送一个认证管 理帧作为响应,其中包含一个挑战 文本。这个挑战文本由WEP的伪随 机数生成器利用某个共享密钥和初 始矢量IV生成。 • (3)当无线工作站点收到接入点发来 的挑战文本时,会用相应的共享密 钥对挑战文本进行加密,然后将加 密之后所得到的密文发回给接入点。 • 它采用挑战/响应方式,是基于 共享密钥的身份认证机制 • 整个认证过程包括如下几个步骤: • (1)无线工作站点搜寻无线接入点, 同时向无线接入点发送申请认证 的数据帧。 • (4)接入点用相同的密钥对接收到的 密文进行解密,并将解密结果与之 前发送的挑战文本相比较。若二者 相同,则接入点向无线工作站点发 送一个包含“成功”信息的认证结果; 若二者不同,接入点则向无线工作 站点发送一个包含“失败”信息的认 证结果。 图11-4 共享密钥认证

3.WEP密钥 ·EEE802.11b以手工的方法将密钥输入到每个设备中。 现实当中,很多机构在设置了一个初始的WEP共享密钥后就 永远不会变了,因为WEP密钥是被无线网络中所有的接入点 和用户所共享的。同时因为多数无线网络在设计上允许漫游, 所以单一无线网络连接的所有设备必须要拥有同一个WEP密 钥,如果有越来越多的设备共享同一密钥,就必然会增加密 钥丢失的可能性。这也会增加加密方案被破解的可能。 IEEE802.11b允许最多4个密钥存储在每个设备上,每个WEP 信息在传送时必须包括密钥编号(kyID),只有发送设备和接 收设备都采用相同的共享密钥,信息才能被正确地传送和解 码。可存储多个密钥及利用密钥表编号去指定使用哪一个密 钥的功能会带来多种多样的密钥轮换方案,经常改变密钥可 提高WEP的安全性,但在4组预先设置的密钥之间不停轮换只 提供有限度的改善,更新加密密钥内容会更理想,但这个过 程不可避免需要手工执行,因此更新频率受限。 信息安全导论11 14

3.WEP密钥 • IEEE 802.11b以手工的方法将密钥输入到每个设备中。 • 现实当中,很多机构在设置了一个初始的WEP共享密钥后就 永远不会变了,因为WEP密钥是被无线网络中所有的接入点 和用户所共享的。同时因为多数无线网络在设计上允许漫游, 所以单一无线网络连接的所有设备必须要拥有同一个WEP密 钥,如果有越来越多的设备共享同一密钥,就必然会增加密 钥丢失的可能性。这也会增加加密方案被破解的可能。 • IEEE 802.11b允许最多4个密钥存储在每个设备上,每个WEP 信息在传送时必须包括密钥编号(key ID),只有发送设备和接 收设备都采用相同的共享密钥,信息才能被正确地传送和解 码。可存储多个密钥及利用密钥表编号去指定使用哪一个密 钥的功能会带来多种多样的密钥轮换方案,经常改变密钥可 提高WEP的安全性,但在4组预先设置的密钥之间不停轮换只 提供有限度的改善,更新加密密钥内容会更理想,但这个过 程不可避免需要手工执行,因此更新频率受限。 信息安全导论11 14

4.WEP的缺陷 1)静态共享密钥和V重用 WEP没有密钥管理的方法,使用静态共享密钥, 。 通过IV/shared key来生成动态密钥。静态密钥的 安全强度是比较低的。 ·WEP协议的加密过程可以表示为: ·C=P⊕RC4IV,,其中C表示密文,P表示 明文,IV是初始化向量,K是共享密钥。RC4 是一种流密码算法,流密码算法也具有缺陷, 比如不能用相同的密码加密多个不同的信息。 如果所有的报文都用相同的V和密钥加密, 那么将两个加密报文进行异或运算就能去掉 密钥流,得到原始明文的异或形式。 信息安全导论11 15

4.WEP的缺陷 1)静态共享密钥和IV重用 • WEP没有密钥管理的方法,使用静态共享密钥, 通过IV /shared key来生成动态密钥。静态密钥的 安全强度是比较低的。 • WEP协议的加密过程可以表示为: • C=P⊕RC4(IV,K),其中C表示密文,P表示 明文,IV是初始化向量,K是共享密钥。RC4 是一种流密码算法,流密码算法也具有缺陷, 比如不能用相同的密码加密多个不同的信息。 如果所有的报文都用相同的IV和密钥加密, 那么将两个加密报文进行异或运算就能去掉 密钥流,得到原始明文的异或形式。 信息安全导论11 15

4.WEP的缺陷-1)静态共享密钥和IV重用 例如,假设两组明文p1和p2,用相同的IV和密钥加密, 对应的密文为c1和c2,则有c1⊕c2=(p1⊕RC4(IV,K) ⊕(p2⊕RC4(IV,K)=p1⊕p2。因此,如果数据在传输 途中被截获并对密文进行异或运算,就可以得到原始明 文的异或形式。进一步,如果其中的一组明文的内容已 知,则很容易就可以得到另一组明文。所以,V的重用 会带来机密性的破坏。 在WEP中,IV的取值空间为[0,224-1]。当加密的数据 包个数超过224时,IV必然发生重复,如果此时没有更换 密钥的话,便会出现若干个数据包用来加密的种子密钥 发生重复,从而很容易被破解。按照IEEE802.11b中 WLAN的最高传输速率11Mb/s来计算,传输1800字节大 小的数据包,6小时后一定会出现重复。 信息安全导论11 16

4.WEP的缺陷- 1)静态共享密钥和IV重用 信息安全导论11 16 • 例如,假设两组明文p1和p2,用相同的IV和密钥加密, 对应的密文为c1和c2,则有c1⊕c2=(p1⊕RC4(IV,K)) ⊕ (p2⊕RC4(IV,K))=p1⊕p2。因此,如果数据在传输 途中被截获并对密文进行异或运算,就可以得到原始明 文的异或形式。进一步,如果其中的一组明文的内容已 知,则很容易就可以得到另一组明文。所以,IV的重用 会带来机密性的破坏。 • 在WEP中,IV的取值空间为[0,2 24 -1]。当加密的数据 包个数超过2 24时,IV必然发生重复,如果此时没有更换 密钥的话,便会出现若干个数据包用来加密的种子密钥 发生重复,从而很容易被破解。按照IEEE 802.11b中 WLAN的最高传输速率11Mb/s来计算,传输1800字节大 小的数据包,6小时后一定会出现重复