2019/2/25 第1章绪论 第1章绪论 信息安全的概念 ·人类已经进入信息的时代,信息已成为一种重要 的战略资源。 信息安全发展历程 ·由计算机技术与通信技术相结合而诞生的计算机 互联网络迅速发展和广泛应用,以此为平台的信 信息安全技术体系 息传递打破了传统的时间和空间的局限性,极大 地改变了人们的工作方式和生活方式。 信心安全袜型 ·信息的应用涵盖国防、政治、经济、科技、文化 倍息安全保障技术框架 等各个领域,在社会生产和生活中的作用越来越 显著,信息产业成为新的经济增长点。 本章作业 ·随若信息化技术的发展,越来越多的业务依赖于 信息系统处理,安全问题日益凸显。 销意实全如 2013年司内同邮恤惠安全大率并 2018年国内网络信息安全大事件 Flash0Day漏洞(CVE-2018-4878) ·英特尔cpU漏洞Meltdown&Spectre ·时间:2018年2月 ·时间:2018年1月 ·描述:攻击者通过构造特殊的Flash链接,当用 ·描述: 史上最大CPU漏洞,漏洞允许黑客窃取计算 户用浏览器/邮件/Office访问此Flash链接时,会 的全部内 存内容 句括移动设备: 个人计算机 以 云计算机网路中运行的服务器,几乎 被“远程代码执行 ,并且直接被getshell。. 在所的 球所有的许算设备都变影响。 FLASH PLAYER 草B变土厚01 轴京安全0 0 201年国内网峰信意安全大事并 2018年回内同修信意变全大事件 WebLogic反序列化漏洞(CVE-20182628) Struts2远程代码执行漏洞(CVE-2018-11776) ·时间:2018年4月 ·时间:2018年8月 ·描述:通过该漏洞,攻击者可以在未授权的情况 ·描述:当在struts2开发框架中使用泛namespace 下远程执行代码。攻击者只需要发送精心构造的 功能的时候,并且使用特定的resulti可能产生远 T3协议数据,就可以获取目标服务器的权限。 程代码执行漏洞。 Apache Struts2 S2-057 2

2019/2/25 2 第1章 绪论 信息安全的概念 信息安全发展历程 信息安全技术体系 信息安全模型 信息安全保障技术框架 本章作业 信息安全导论01 7 第1章 绪论 • 人类已经进入信息的时代,信息已成为一种重要 的战略资源。 • 由计算机技术与通信技术相结合而诞生的计算机 互联网络迅速发展和广泛应用,以此为平台的信 息传递打破了传统的时间和空间的局限性,极大 地改变了人们的工作方式和生活方式。 • 信息的应用涵盖国防、政治、经济、科技、文化 等各个领域,在社会生产和生活中的作用越来越 显著,信息产业成为新的经济增长点。 • 随着信息化技术的发展,越来越多的业务依赖于 信息系统处理,安全问题日益凸显。 信息安全导论01 8 2018年国内网络信息安全大事件 信息安全导论01 9 • 英特尔CPU漏洞Meltdown & Spectre • 时间:2018年1月 • 描述:史上最大CPU漏洞,漏洞允许黑客窃取计算 机的全部内存内容,包括移动设备、个人计算机、 以及在所谓的云计算机网络中运行的服务器,几乎 全球所有的计算设备都受影响。 Flash 0Day漏洞(CVE-2018-4878) 信息安全导论01 10 • 时间:2018年2月 • 描述:攻击者通过构造特殊的Flash链接,当用 户用浏览器/邮件/Office访问此Flash链接时,会 被“远程代码执行”,并且直接被getshell。 2018年国内网络信息安全大事件 WebLogic反序列化漏洞(CVE-2018-2628) 信息安全导论01 11 • 时间:2018年4月 • 描述:通过该漏洞,攻击者可以在未授权的情况 下远程执行代码。攻击者只需要发送精心构造的 T3协议数据,就可以获取目标服务器的权限。 2018年国内网络信息安全大事件 Struts 2 远程代码执行漏洞(CVE-2018-11776) 信息安全导论01 12 • 时间:2018年8月 • 描述:当在struts2开发框架中使用泛namespace 功能的时候,并且使用特定的result可能产生远 程代码执行漏洞。 2018年国内网络信息安全大事件

2019/2/25 2018年可内网路信意变全大率并 21年回内网峰指惠安全大率件 黑客入侵快递公司后台盗近亿客户信息 A站近千万条用户数据泄鼻 ·时间:2018年5月 ·时间:2018年6月 ·描述:江苏淮安警方成功侦破一起公安部督办的 糟周股界关跳 ·描述:.6月13日, “黑客”非法入侵快递公司后台窃取客户信息牟 利案件,抓获犯罪嫌疑人13名,缴获非法获取的 据外泄的公肯》称 AcFun受黑客攻击,近千万 公民信息近1亿条。 家用户数据外泄 包含用户D、用户呢称、加密 荐储的密码等信息 黑 盗取 杭县空全厚01 2013年口内网峰信意安全大率并 2013年国内同施指惠安全大率件 圆通:10亿条用户信息数据按出售 华住集团旗下酒店5亿条用户信息泄露 ·时间:2018年7月 ·时间:2018年8月 ·描述:一位1D为“f666666"的用户公然在暗网上兜售 ·描述:华住旗下酒店开房记录泄露数据,内容涉及 圆通10亿条快递数据,这些数据是2014年下旬的数 据,数据信息包括寄(收)件人姓名,电话,地址等信 个令、入个店原昆条表名此灵级夏 鼻:有网资碧正电基中任部分尊辑发现所购“单 中,姓名、电话、住址等信息均属实。 酒括汉譬紫露等蔓界家滋幕蕴神美居、 ● YI 圆通速递 ◇华位酒点焦团 品 草8变土厚01 8安全0 201年国内网峰信意安全大事并 2018年国内网体恤意变全大率件 Globelmposterf偷袭国内多家医院 全国200多家三甲医院检出勒索病毒 ·时间:2018年2月-5月 ·时间:2018年9月 ·描述:进入2018年2月,勒索病毒Globelmposter ·播述:2018年因家网络安全宣传周期间, 腾讯 家族最新变种在国内爆发,大批企业用户纷纷中 智慧安全正式发布《医疗行业勒索病毒专题报告》 招,其中不芝政府、高校、医院等公共基础设施。 (以下简称“报告 报告指出在全国 院中, 有247家医院检出了勒索病毒, 以广 北、江苏等地区检出勒索病毒最多。 Globelmposte 3

2019/2/25 3 黑客入侵快递公司后台盗近亿客户信息 信息安全导论01 13 • 时间:2018年5月 • 描述:江苏淮安警方成功侦破一起公安部督办的 “黑客”非法入侵快递公司后台窃取客户信息牟 利案件,抓获犯罪嫌疑人13名,缴获非法获取的 公民信息近1亿条。 2018年国内网络信息安全大事件 A站近千万条用户数据泄露 信息安全导论01 14 • 时间:2018年6月 • 描述:6月13日,AcFun弹幕视频网(俗称:A站) 在其官网发布《关于AcFun受黑客攻击致用户数 据外泄的公告》称,AcFun受黑客攻击,近千万 条用户数据外泄,包含用户ID、用户昵称、加密 存储的密码等信息。 2018年国内网络信息安全大事件 圆通:10亿条用户信息数据被出售 信息安全导论01 15 • 时间:2018年7月 • 描述:一位ID为“f666666”的用户公然在暗网上兜售 圆通10亿条快递数据,这些数据是2014年下旬的数 据,数据信息包括寄(收)件人姓名,电话,地址等信 息,有网友验证了其中一部分数据,发现所购“单 号”中,姓名、电话、住址等信息均属实。 2018年国内网络信息安全大事件 华住集团旗下酒店5亿条用户信息泄露 信息安全导论01 16 • 时间:2018年8月 • 描述:华住旗下酒店开房记录泄露数据,内容涉及 大量个人入住酒店信息,主要为姓名、身份证信息、 手机号、卡号等,约5亿条公民信息。此次数据涉及 酒店范围包括汉庭、美爵、禧玥、诺富特、美居、 CitiGO、桔子、全季、星程等多个家酒店品牌。 2018年国内网络信息安全大事件 GlobeImposter偷袭国内多家医院 信息安全导论01 17 • 时间:2018年2月—5月 • 描述:进入2018年2月,勒索病毒GlobeImposter 家族最新变种在国内爆发,大批企业用户纷纷中 招,其中不乏政府、高校、医院等公共基础设施。 2018年国内网络信息安全大事件 全国200多家三甲医院检出勒索病毒 信息安全导论01 18 • 时间:2018年9月 • 描述:2018年国家网络安全宣传周期间,腾讯 智慧安全正式发布《医疗行业勒索病毒专题报告》 (以下简称“报告”),报告指出在全国三甲医 院中,有247家医院检出了勒索病毒,以广东、 湖北、江苏等地区检出勒索病毒最多。 2018年国内网络信息安全大事件

2019/2/25 201多年口内网练恤感安全大率件 徽信、支付宝勒素病毒 严重的信息安全事件还有很多 ·时间:2018年12月 ·描述:12月1日前后 一种新型的勒索病毒在国 内开始传播。,该病毒采用“供应链感染“ 方式进 行传撞,通过论坛传植入病毒的“易语育”编 软程,迸而植入客异爱者笄爱的软件,传播勒 酸静无处不在 索病毒。 立直过 支村宝安全中心# 铁急请产 +过 400nFn看户通 近日,我们看到有安全实验室发有报告:《惯 信支付物煮病毒愈演应列边勒煮边窃取支付宝 密码》,支付宝安全团队第一时间进行了盟 进。现将了解到的情况同步给大家, 杭县空全厚01 1● 销毫实全导 习近平指出:没有网络安全就没有国家安全 1.1信息安全的概念 ·信息安全问题已 ·定义:信息安全指信息系统的软件、硬件以及系 经威胁到国家的 统中存储和传输的数据受到保护,不因偶然的或 习近平的 政治、经济和国 者恶意的原因而遭到破坏、更改、泄露,信息系 防等多个关键领 统连续、可靠、正常地运行,信息服务不中断。 网全观 域,必须采取措 施确保我国的信 息安全。 ·信么要个邮用梅是,护两格6情息康能中信息的 帆青推,宽警性,可阳推、景可就领推和可被 ·信息安全事关国 音责含属性。 设有网格安全就设有国掌安全 家安全、社会稳 设有信息化就设有误代化 定,已成为当今 ·机密性、完整性、可用性也称为信息安全的三 信息化建设的核 要囊。其他的信息安全属性与这3个要素密切相 心问题之一 关、或可以从这3个要素导出。 。 航息变业导0L 轴京安全0: 信息安全属性 信息安全属性 (I)机密性(Confidentiality,secrecy) ·能够确保敏感数据或机密数据在存储和传输过程中 (3)真实性(authenticity) 不被非授权的实体浏览,甚至可以保证不暴露保密 通信的事实。 ·可以保证参与通信或操作的实体(用户、进程、 系统等)身份的真实以及信息来源的其实。 ·通常通过访问控制阻止非授权用户获得机密信息, 通过加密变换阻止非授权用户获知信息内容。 (4)不可香认性(non-repudiation) (2)完整性(integrality) ·能够保证信息系统的操作者和信息的处理者不能 够否认其操作行为和处理结果,防止参与操作或 ·能够保障被传输、接收、存储的数据是完整和未被 通信的某一方事后否认该操作和通信行为的发生 非法修改的,在被非法修改的情况下能够发现被非 法修改的事实和位置。一般通过访问控制阻止篡改 (⑤)可靠性(dependability) 行为,同时通过消息摘要算法来检验信息是否被篡 ·信息系统运行的过程和结果是可以被信赖的。 改。信息的完整性包括数据和系统的完整性。 4

2019/2/25 4 微信、支付宝勒索病毒 信息安全导论01 19 • 时间:2018年12月 • 描述:12月1日前后,一种新型的勒索病毒在国 内开始传播。该病毒采用“供应链感染”方式进 行传播,通过论坛传播植入病毒的“易语言”编 程软件,进而植入各开发者开发的软件,传播勒 索病毒。 2018年国内网络信息安全大事件 严重的信息安全事件还有很多 信息安全导论01 20 习近平指出:没有网络安全就没有国家安全 信息安全导论01 21 • 信息安全问题已 经威胁到国家的 政治、经济和国 防等多个关键领 域,必须采取措 施确保我国的信 息安全。 • 信息安全事关国 家安全、社会稳 定,已成为当今 信息化建设的核 心问题之一。 1.1 信息安全的概念 • 定义:信息安全指信息系统的软件、硬件以及系 统中存储和传输的数据受到保护,不因偶然的或 者恶意的原因而遭到破坏、更改、泄露,信息系 统连续、可靠、正常地运行,信息服务不中断。 • 信息安全的目标是保护网络与信息系统中信息的 机密性、完整性、可用性、不可抵赖性和可控性 等安全属性。 • 机密性、完整性、可用性也称为信息安全的三 要素。其他的信息安全属性与这3个要素密切相 关、或可以从这3个要素导出。 信息安全导论01 22 信息安全属性 (1)机密性(Confidentiality,secrecy) • 能够确保敏感数据或机密数据在存储和传输过程中 不被非授权的实体浏览,甚至可以保证不暴露保密 通信的事实。 • 通常通过访问控制阻止非授权用户获得机密信息, 通过加密变换阻止非授权用户获知信息内容。 (2)完整性(integrality) • 能够保障被传输、接收、存储的数据是完整和未被 非法修改的,在被非法修改的情况下能够发现被非 法修改的事实和位置。一般通过访问控制阻止篡改 行为,同时通过消息摘要算法来检验信息是否被篡 改。信息的完整性包括数据和系统的完整性。 信息安全导论01 23 信息安全属性 (3)真实性(authenticity) • 可以保证参与通信或操作的实体(用户、进程、 系统等)身份的真实以及信息来源的真实。 (4)不可否认性(non-repudiation) • 能够保证信息系统的操作者和信息的处理者不能 够否认其操作行为和处理结果,防止参与操作或 通信的某一方事后否认该操作和通信行为的发生。 (5)可靠性(dependability) • 信息系统运行的过程和结果是可以被信赖的。 信息安全导论01 24

2019/2/25 信息安全属性 信息安全威助 (6)可用性(Availabii通ty,usability) ·信息安全可被理解为信息系统抵御信息安 ·蒙賽蜀寶焦格管条务箋发时系界的肇爹鲽 或使用信息系统的数据,信息系统的最雾 全威胁,保证信息系统处理维护的数据以 能维痔运狞。 及提供的服务的机密性、完整性、真实性 ·可用性是指保障信息资源随时可提供服务的能力特 不可否认性、可靠性、可用性、可控性等 性,即授权用户根据需要可以随时访问所需信息。 安全属性的能力。 ·限绣息高秦服务炙能装能蒲蜡的磨琴多 涉 ·所谓信息安全威胁,就是对信息资源或信 面的因素,是对信息网路悬体可素性的要承。 息系统的安全使用可能造成的危害,主要 (7)可控性(controllability) 包括意外事件和恶意攻击两大类。 ·能够掌握和控制信息及信息系统的情况,对信息和 ·具体地,信息安全威助大致上包括以下方 信系统的使用进行可靠的授权,审计、责任认定 传播源与传播路径的跟踪和监管等。 面。 钠具空全厚0 信京金全导 信息安全威胁 信息安全威胁 (1)信息澄露 (3)拒绝服务 ·保护的信息被泄露或透露给某个非授权的实体。 ·信息使用者对信息或其他资源的合法访问被无条 ·典型攻击手段是窃听和通信业务流分析。窃听是 件地阻止。 指用各种可能的合法或非法的手段窃取系统中的 (4)非法使用(非授权访问) 信息资源和敏感信息,例如对通信线路中传输的 ·某一资源被某个非授权的人或系统使用,或以非 信号搭线监听:通信业务流分析则通过对系统进 授权的方式使用(越权使用)。 行长期监听,利用统计分析方法对诸如通信频度 通信的信息流向、通信总量的变化等参数进行研 (⑤)假置 究,从中发现有价值的信息和规律。 ·一个非法用户或信息系统通过冒充成为另一个合 (2)非授权的墓改 法用户或合法系统,或者特权小的用户/系统目 充成为特权大的用户「系统。 ·信息的内容被非授权地进行增删、修改或破坏而 受到损失。 航息变业导0 轴京安全0r 1 信息安全威胁 信息安全威胁 (6抵赖 (9)自然灾害 ·一种来自用户的攻击,涵盖范围比较广泛,比如 ·如火灾、水灾等意外事件,损毁、破坏信息系统 否认自己曾经发布过的某条消息,否认曾经处理 的硬件设备,从而使得信息和信息系统不可用。 过某些信息等。 (10)人为失误和故意破坏 (7)网络与系统攻击 ·恶意的人故意破坏,或者授权用户的操作失误, ·利用网络系统和协议的缺陷和漏洞,进行恶意的 使得信息或信息系统遭到损坏。 侵入和破坏。 (8)恶意代码 ·以上安全威胁分别破坏不同的信息安全属性。 ·开发、传播意在破坏计算机系统、窃取机密或远 程控刺的程主要包括计算机病毒、编虫、木 马、僵户网络等。 5

2019/2/25 5 信息安全属性 (6)可用性(Availability, usability) • 当突发事件(故障、攻击等)发生时,用户依然能 够得到或使用信息系统的数据,信息系统的服务亦 能维持运行。 • 可用性是指保障信息资源随时可提供服务的能力特 性,即授权用户根据需要可以随时访问所需信息。 • 可用性是信息资源服务功能和性能可靠性的度量, 涉及到物理、网络、系统、数据、应用和用户等多 方面的因素,是对信息网络总体可靠性的要求。 (7)可控性(controllability) • 能够掌握和控制信息及信息系统的情况,对信息和 信息系统的使用进行可靠的授权、审计、责任认定、 传播源与传播路径的跟踪和监管等。 信息安全导论01 25 信息安全威胁 • 信息安全可被理解为信息系统抵御信息安 全威胁,保证信息系统处理维护的数据以 及提供的服务的机密性、完整性、真实性、 不可否认性、可靠性、可用性、可控性等 安全属性的能力。 • 所谓信息安全威胁,就是对信息资源或信 息系统的安全使用可能造成的危害,主要 包括意外事件和恶意攻击两大类。 • 具体地,信息安全威胁大致上包括以下方 面。 信息安全导论01 26 信息安全威胁 (1)信息泄露 • 保护的信息被泄露或透露给某个非授权的实体。 • 典型攻击手段是窃听和通信业务流分析。窃听是 指用各种可能的合法或非法的手段窃取系统中的 信息资源和敏感信息,例如对通信线路中传输的 信号搭线监听;通信业务流分析则通过对系统进 行长期监听,利用统计分析方法对诸如通信频度、 通信的信息流向、通信总量的变化等参数进行研 究,从中发现有价值的信息和规律。 (2)非授权的篡改 • 信息的内容被非授权地进行增删、修改或破坏而 受到损失。 信息安全导论01 27 信息安全威胁 (3)拒绝服务 • 信息使用者对信息或其他资源的合法访问被无条 件地阻止。 (4)非法使用(非授权访问) • 某一资源被某个非授权的人或系统使用,或以非 授权的方式使用(越权使用)。 (5)假冒 • 一个非法用户或信息系统通过冒充成为另一个合 法用户或合法系统,或者特权小的用户/系统冒 充成为特权大的用户/系统。 信息安全导论01 28 信息安全威胁 (6)抵赖 • 一种来自用户的攻击,涵盖范围比较广泛,比如, 否认自己曾经发布过的某条消息,否认曾经处理 过某些信息等。 (7)网络与系统攻击 • 利用网络系统和协议的缺陷和漏洞,进行恶意的 侵入和破坏。 (8)恶意代码 • 开发、传播意在破坏计算机系统、窃取机密或远 程控制的程序,主要包括计算机病毒、蠕虫、木 马、僵尸网络等。 信息安全导论01 29 信息安全威胁 (9)自然灾害 • 如火灾、水灾等意外事件,损毁、破坏信息系统 的硬件设备,从而使得信息和信息系统不可用。 (10)人为失误和故意破坏 • 恶意的人故意破坏,或者授权用户的操作失误, 使得信息或信息系统遭到损坏。 • 以上安全威胁分别破坏不同的信息安全属性。 信息安全导论01 30

2019/2/25 1.2信息安全发展历程 第一时期:通信安全时期 ·信息安全技术随着人类社会的发展而发展,从最 ·其主要标志是1949年香农发表的《保密通信的信 初的信息保密发展到现在的信息安全保障技术。 息理论》。 ·大体上,信息安全发展经历了4个时期。 ·在这个时期通信技术还不发达,电脑只是零散地 位于不同的地点,信息系统的安全仅限于保证电 脑的物理安全以及通过密码(主要是序列密码) 停安全 解决通信安全的保密问题。把电脑安置在相对安 滑安全 全的地点,不容许非授权用户接近,就基本可以 (可信计草机 雪恩安全保特 保证数据的安全性了。 平结准》 值安全 《信息保障技 空 ·这个时期的安全性是指信息的保密性,对安全理 论和技术的研究也仅限于密码学。这一阶段的信 息安全可以简称为通信安全,关注如何保证数据 在从一地传送到另一地时的安全性。 钠具空全厚0 11 信意金全导1 第二个时期:计算机安全时期 第三个时期:网络安全时代 ·以20世纪7080年代推出的《可信计算机评估准则》 ·第三个时期是在20世纪90年代兴起的网络安全时 (Trusted Computer System Evaluation Criteria,俗称橘皮 代。 书,1985年再版)为标志。 ·在20世纪60年代后,半导体和集成电路技术的飞速发展推动 ·从20世纪90年代开始,由于互联网技术的飞速发 了计算机软硬件的发展,计算机和网络技术的应用进入了实 展,信息无论是企业内部还是外部都得到了极大 用化和规模化阶段,数据的传输已经可以通过电脑网络来完 的开放,而由此产生的信息安全问题跨越了时间 成:这时候的信忌配经分成静态信息和动夸信息,人们对安 和空间,信息安全的焦点已经从传统的保密性、 全的关注已经逐渐扩展为以保密性、完整性和可用性为目标 的信息安全阶段,主要保证动态信息在传输过程中不被窃取 完整性和可用性三个原则衍生为可控性、抗抵赖 即使窃取了也不能读出正确的信息:还要保证数据在传输过 性、真实性等其他的原则和目标。 程中不被慕改,让读取信息的人能够看到正确无误的信息。 ·防火墙、入侵检测、漏洞扫描、安全评估等技术 ·1977年美国国家标准局NBS)公布的国家数据加密标准 迅速发展并普及。 (DES)和1983年美因因防部公布的可信计算机系统评估 准则标志若解决计算机信息系统保密性问题的研究和应 用迈上了历史的新台阶。 草8安全导0 轴京安全0r 第四个时期:信息安全保障时代 1.3信息安全技术体系 ·21世纪的信息安全保障时代,其主要标志是《信息保障 技术框架》LATF)。 ,密码技术 核心基础安全技术 ·信息隐藏技术等 ·如果说对信息的保护,主要还是处于从传统安全理念到 信息化安全理念的转变过程中,那么面向业务的安全保 +标积与认证技求 障,就完全是从信息化的角度来考虑信息的安全了。体 安全基础设施技术 ,授权与访问技术 系性的安全保麻理念,不仅是关注系统的漏洞,而且是 ·丰机系转安全会技术 从业务的生命周期者手,对业务流程进行分析,找出流 基础设施安全技术 程中的关键控制点,从安全事件出现的前、中、后三个 ·网络系统安全技术等 阶段进行安全保障。面向业务的安全保障不是只建立防 网路占苹攻击转和 护屏,而是建立一个“ 深度防御体系”,通过更多的技 应用安全技术 ·网络与系统安全防护与应急响应技术 术手段把安全管理与技术防护联系起来,不再是被动地 ·安全审计与责任认定技术 保护自己,而是主动地防御攻击。也就是说,面向业务 ·意代码检测与防范技术。内容安全技术等 的安全防护已经从被动走向主动,安全保障理念从风险 。烧直安全程奶转素短四 承受模式走向安全保障模式。信息安全阶段也转化为从 支撑安全技术 整体角度考虑其体系建设的信息安全保障时代。 ·信息安全测评与管理技术等 6

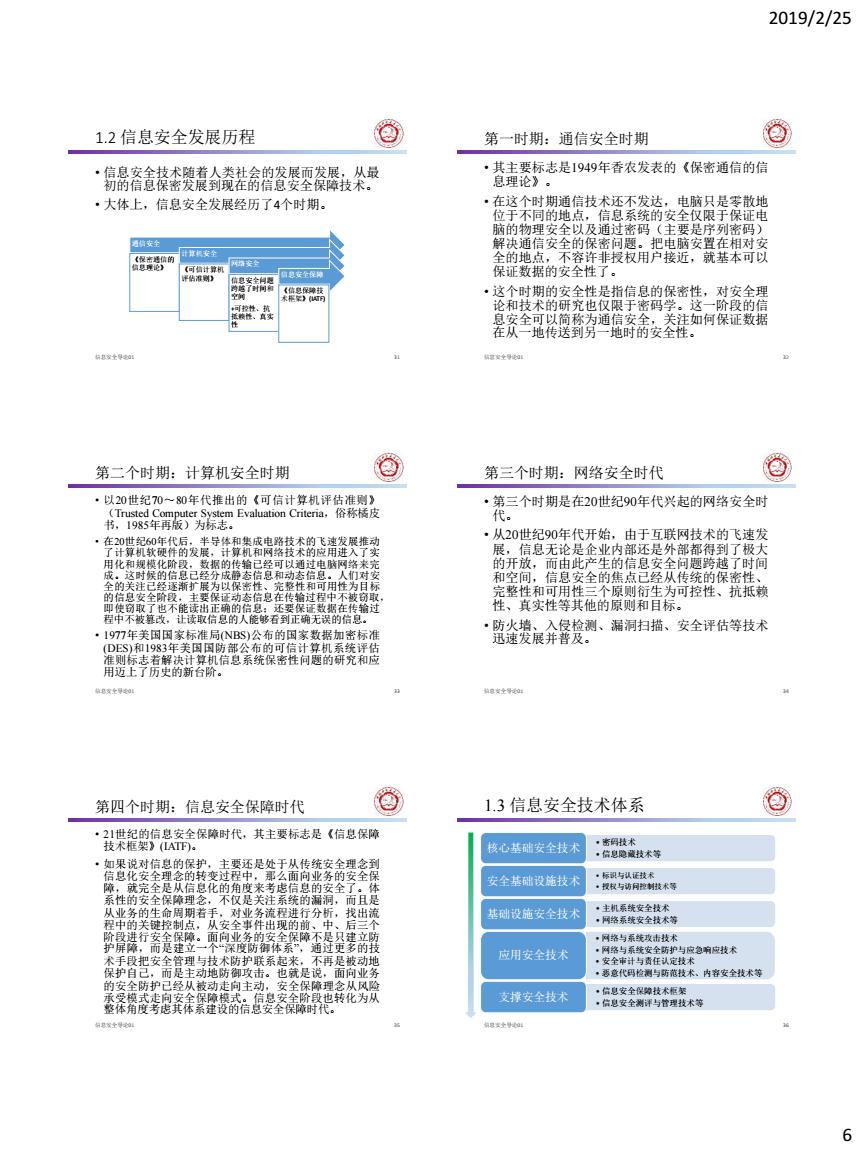

2019/2/25 6 1.2 信息安全发展历程 信息安全导论01 31 • 信息安全技术随着人类社会的发展而发展,从最 初的信息保密发展到现在的信息安全保障技术。 • 大体上,信息安全发展经历了4个时期。 通信安全 《保密通信的 信息理论》 计算机安全 《可信计算机 评估准则》 网络安全 信息安全问题 跨越了时间和 空间 +可控性、抗 抵赖性、真实 性 信息安全保障 《信息保障技 术框架》(IATF) 第一时期:通信安全时期 • 其主要标志是1949年香农发表的《保密通信的信 息理论》。 • 在这个时期通信技术还不发达,电脑只是零散地 位于不同的地点,信息系统的安全仅限于保证电 脑的物理安全以及通过密码(主要是序列密码) 解决通信安全的保密问题。把电脑安置在相对安 全的地点,不容许非授权用户接近,就基本可以 保证数据的安全性了。 • 这个时期的安全性是指信息的保密性,对安全理 论和技术的研究也仅限于密码学。这一阶段的信 息安全可以简称为通信安全,关注如何保证数据 在从一地传送到另一地时的安全性。 信息安全导论01 32 第二个时期:计算机安全时期 • 以20世纪70~80年代推出的《可信计算机评估准则》 (Trusted Computer System Evaluation Criteria,俗称橘皮 书,1985年再版)为标志。 • 在20世纪60年代后,半导体和集成电路技术的飞速发展推动 了计算机软硬件的发展,计算机和网络技术的应用进入了实 用化和规模化阶段,数据的传输已经可以通过电脑网络来完 成。这时候的信息已经分成静态信息和动态信息。人们对安 全的关注已经逐渐扩展为以保密性、完整性和可用性为目标 的信息安全阶段,主要保证动态信息在传输过程中不被窃取, 即使窃取了也不能读出正确的信息;还要保证数据在传输过 程中不被篡改,让读取信息的人能够看到正确无误的信息。 • 1977年美国国家标准局(NBS)公布的国家数据加密标准 (DES)和1983年美国国防部公布的可信计算机系统评估 准则标志着解决计算机信息系统保密性问题的研究和应 用迈上了历史的新台阶。 信息安全导论01 33 第三个时期:网络安全时代 • 第三个时期是在20世纪90年代兴起的网络安全时 代。 • 从20世纪90年代开始,由于互联网技术的飞速发 展,信息无论是企业内部还是外部都得到了极大 的开放,而由此产生的信息安全问题跨越了时间 和空间,信息安全的焦点已经从传统的保密性、 完整性和可用性三个原则衍生为可控性、抗抵赖 性、真实性等其他的原则和目标。 • 防火墙、入侵检测、漏洞扫描、安全评估等技术 迅速发展并普及。 信息安全导论01 34 第四个时期:信息安全保障时代 • 21世纪的信息安全保障时代,其主要标志是《信息保障 技术框架》(IATF)。 • 如果说对信息的保护,主要还是处于从传统安全理念到 信息化安全理念的转变过程中,那么面向业务的安全保 障,就完全是从信息化的角度来考虑信息的安全了。体 系性的安全保障理念,不仅是关注系统的漏洞,而且是 从业务的生命周期着手,对业务流程进行分析,找出流 程中的关键控制点,从安全事件出现的前、中、后三个 阶段进行安全保障。面向业务的安全保障不是只建立防 护屏障,而是建立一个“深度防御体系”,通过更多的技 术手段把安全管理与技术防护联系起来,不再是被动地 保护自己,而是主动地防御攻击。也就是说,面向业务 的安全防护已经从被动走向主动,安全保障理念从风险 承受模式走向安全保障模式。信息安全阶段也转化为从 整体角度考虑其体系建设的信息安全保障时代。 信息安全导论01 35 1.3 信息安全技术体系 信息安全导论01 36 • 密码技术 核心基础安全技术 • 信息隐藏技术等 • 标识与认证技术 安全基础设施技术 • 授权与访问控制技术等 • 主机系统安全技术 基础设施安全技术 • 网络系统安全技术等 • 网络与系统攻击技术 • 网络与系统安全防护与应急响应技术 • 安全审计与责任认定技术 • 恶意代码检测与防范技术、内容安全技术等 应用安全技术 • 信息安全保障技术框架 支撑安全技术 • 信息安全测评与管理技术等