(2019春季 课程编号:011184) 信息安全导论 第4章授权与访问控制技术 中国科学技术大学曾凡平 billzeng@ustc.edu.cn

信息安全导论 第4章 授权与访问控制技术 中国科学技术大学 曾凡平 billzeng@ustc.edu.cn (2019春季 课程编号:011184)

第4章授权与访问控制技术 4.1授权和访问控制策略的概念 基本概念,授权管理,不足之处 4.2自主访间控制 。完善自主访问控制机制 4.3强制访问控制 ·基本概念,授权管理,不足之处 4.4基于角色的访问控制 ·基本概念,授权管理,RBAC的优势 4.5基于属性的访问控制 ·ABAC模型,ABE基本概念 ·PMI基础,PKI和PMI的关系 4:6PMI技术 ·PMI授权管理模式、体系及模型 ·PM基础设施的结构和应用模型 信息安全导论04 3

第4章 授权与访问控制技术 信息安全导论04 3 4.1 授权和访问控制策略的概念 • 基本概念,授权管理,不足之处 • 完善自主访问控制机制 4.2 自主访问控制 4.3 强制访问控制 • 基本概念,授权管理,不足之处 4.4 基于角色的访问控制 • 基本概念,授权管理,RBAC的优势 4.5 基于属性的访问控制 • ABAC模型,ABE基本概念 • PMI基础,PKI和PMI的关系 • PMI授权管理模式、体系及模型 • PMI基础设施的结构和应用模型 4.6 PMI技术

4.1授权和访问控制策略的概念 给已通过认证的用户授予相应的权限,这个过 程被称为授权(authorization)。在信息系统中, 可授予的权限包括读/写文件、运行程序和网络 访问等,实施和管理这些权限的技术称为授权技 术。 目前,主要有两种授权技术,即访问控制技术和 PMI技术。 资源主要指信息数据、计算处理能力和网络通信 资源等。在访问控制中,通常将它们称为客体, 信息安全导论04 4

4.1 授权和访问控制策略的概念 • 给已通过认证的用户授予相应的权限,这个过 程被称为授权(authorization)。在信息系统中, 可授予的权限包括读/写文件、运行程序和网络 访问等,实施和管理这些权限的技术称为授权技 术。 • 目前,主要有两种授权技术,即访问控制技术和 PMI技术。 • 资源主要指信息数据、计算处理能力和网络通信 资源等。在访问控制中,通常将它们称为客体, 信息安全导论04 4

相关的概念 “访问”一词可以概括为系统或用户对这些资 源的使用,如读取数据、执行程序、占用通信带 宽等,这些“访问者”通常被称为主体,而有的 实体既可以作为主体,也可以作为客体,如计算 机程序,因此也常用实体统一指代客体和主体 授权是指资源的所有者或控制者准许别的主体 以一定的方式访问某种资源,访问控制(access control)是实施授权的基础,它控制资源只能按 照所授予的权限被访问。从另一个角度看,由 于对资源的访问进行了控制,才使得权限和授权 得以存在。但是,在特定的访问控制基础上,可 能存在不同的授权方式。 信息安全导论04

相关的概念 • “访问”一词可以概括为系统或用户对这些资 源的使用,如读取数据、执行程序、占用通信带 宽等,这些“访问者”通常被称为主体,而有的 实体既可以作为主体,也可以作为客体,如计算 机程序,因此也常用实体统一指代客体和主体。 • 授权是指资源的所有者或控制者准许别的主体 以一定的方式访问某种资源,访问控制(access control)是实施授权的基础,它控制资源只能按 照所授予的权限被访问。从另一个角度看,由 于对资源的访问进行了控制,才使得权限和授权 得以存在。但是,在特定的访问控制基础上,可 能存在不同的授权方式。 信息安全导论04 5

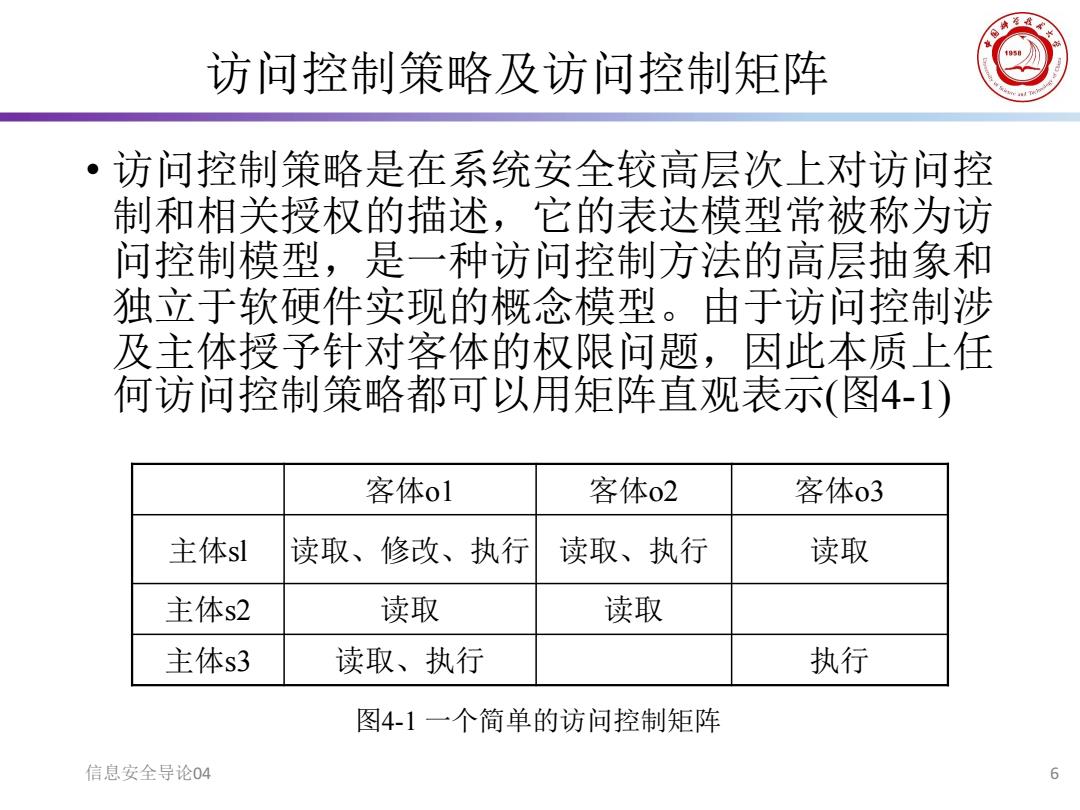

访问控制策略及访问控制矩阵 访问控制策略是在系统安全较高层次上对访问控 制和相关授权的描述,它的表达模型常被称为访 问控制模型,是一种访问控制方法的高层抽象和 独立于软硬件实现的概念模型。由于访问控制涉 及主体授予针对客体的权限问题,因此本质上任 何访问控制策略都可以用矩阵直观表示(图4-1) 客体o1 客体02 客体03 主体sl 读取、修改、执行 读取、执行 读取 主体s2 读取 读取 主体s3 读取、执行 执行 图4-1一个简单的访问控制矩阵 信息安全导论04

访问控制策略及访问控制矩阵 信息安全导论04 6 • 访问控制策略是在系统安全较高层次上对访问控 制和相关授权的描述,它的表达模型常被称为访 问控制模型,是一种访问控制方法的高层抽象和 独立于软硬件实现的概念模型。由于访问控制涉 及主体授予针对客体的权限问题,因此本质上任 何访问控制策略都可以用矩阵直观表示(图4-1) 客体o1 客体o2 客体o3 主体sl 读取、修改、执行 读取、执行 读取 主体s2 读取 读取 主体s3 读取、执行 执行 图4-1 一个简单的访问控制矩阵