18.2.3基于规则的入侵检测 15 通过观察系统中的事件,应用决定给定活动模式是否 可疑的规则集来检测入侵行为 异常检测,类似于统计的异常检测 基于规则的渗透标识:采用基于专家系统技术的方法,使用 规则来识别已知的渗透,或那些利用已知弱点的渗透行为。 ·NDⅨ采用启发式规则对行为分配可疑程度 DES使用渗透标识模式,当生成审计记录时进行检 查,并与规则库相匹配;如果找到匹配,用户的可疑 等级会提高;匹配了足够多的规则,等级超过阈值, 导致异常报告 2022/10/9 现代密码学理论与实践-18入侵者 17/48

2022/10/9 现代密码学理论与实践-18 入侵者 17/48 18.2.3 基于规则的入侵检测 ⚫ 通过观察系统中的事件,应用决定给定活动模式是否 可疑的规则集来检测入侵行为 ⚫ 异常检测,类似于统计的异常检测 ⚫ 基于规则的渗透标识:采用基于专家系统技术的方法, 使用 规则来识别已知的渗透, 或那些利用已知弱点的渗透行为。 ⚫ NDIX采用启发式规则对行为分配可疑程度 ⚫ IDES使用渗透标识模式,当生成审计记录时进行检 查,并与规则库相匹配;如果找到匹配,用户的可疑 等级会提高;匹配了足够多的规则,等级超过阈值, 导致异常报告

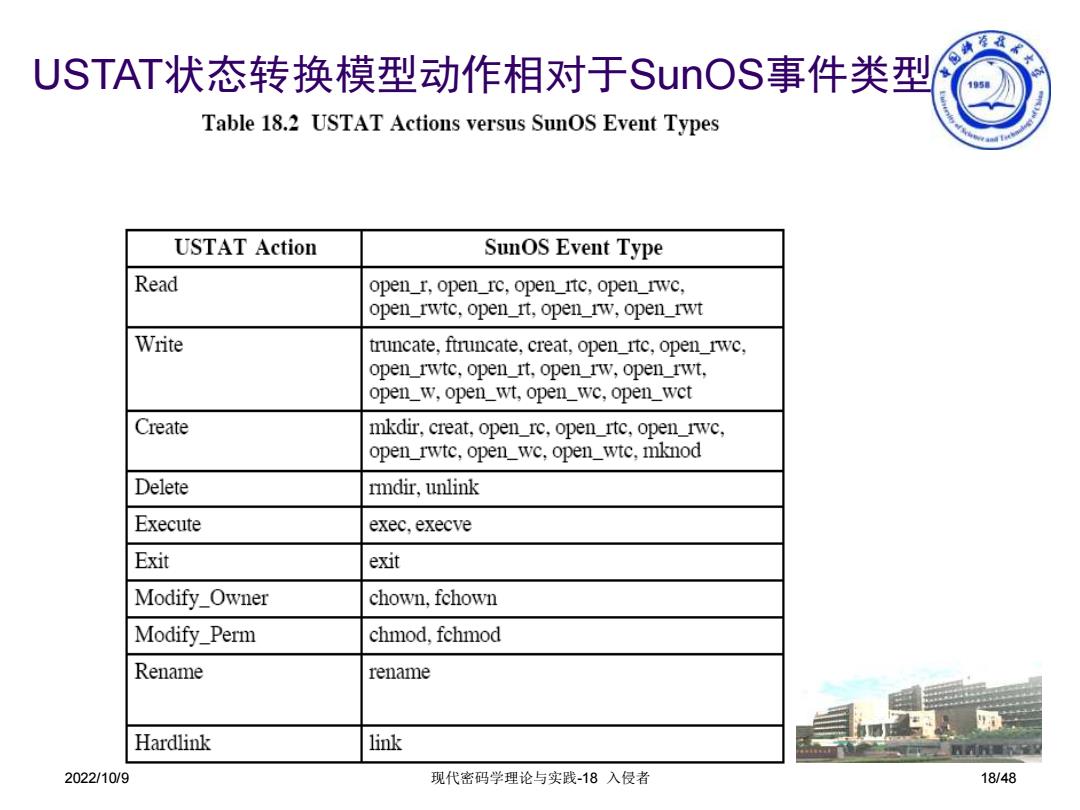

USTAT状态转换模型动作相对于SunOS事件类型 全家专 Table 18.2 USTAT Actions versus SunOS Event Types USTAT Action SunOS Event Type Read open_r,open_rc,open_itc,open_rwc, open_rwtc,open_rt,open_rw,open_rwt Write truncate,ftruncate,creat,open_rtc,open_rwc, open_rwtc,open_rt,open_rw,open_rwt, open_w,open_wt,open_wc,open_wct Create mkdir,creat,open_rc,open_rtc,open_rwc, open_rwtc,open_we,open_wtc,mknod Delete rmdir,unlink Execute exec,execve Exit exit Modify_Owner chown,fchown Modify_Perm chmod.fchmod Rename rename Hardlink link 2022/10/9 现代密码学理论与实践-18入侵者 18/48

2022/10/9 现代密码学理论与实践-18 入侵者 18/48 USTAT状态转换模型动作相对于SunOS事件类型