本章要点 15 链路加密中每个结点都需要一套加密设备,端到端加密 只需在系统的两个终端执行加密和解密操作 即使通信数据都被加密,攻击者仍能通过流量分析来获 取信息。有效的对付手段是对传输数据进行填充。 ● 密钥分配为需要传输加密数据的通信双方提供传递密钥 的功能,需要机制和协议保障密钥传输的安全性 ● 主密钥不经常使用并长期存在,临时生成会话密钥并分 发给通信双方 ● 随机或伪随机数发生器数许多密码函数在实际应用中必 备的能力,其原则是产生的比特串不能够被猜测。 2022/10/9 现代密码学理论与实践-07 2/35

2022/10/9 现代密码学理论与实践-07 2/35 本章要点 ⚫ 链路加密中每个结点都需要一套加密设备,端到端加密 只需在系统的两个终端执行加密和解密操作 ⚫ 即使通信数据都被加密,攻击者仍能通过流量分析来获 取信息。有效的对付手段是对传输数据进行填充。 ⚫ 密钥分配为需要传输加密数据的通信双方提供传递密钥 的功能,需要机制和协议保障密钥传输的安全性 ⚫ 主密钥不经常使用并长期存在,临时生成会话密钥并分 发给通信双方 ⚫ 随机或伪随机数发生器数许多密码函数在实际应用中必 备的能力,其原则是产生的比特串不能够被猜测

第7章用对称密码实现保密性 15 本章讨论加密逻辑功能所处的位置,使用加密防止通信量 分析攻击的方法,密钥分配问题及随机数的产生。 7.1密码功能的位置 。安全隐患 Teleo Ceu廿al Office LA Workstation Frame Relay or ATM Network 从同一网上其他工作站发起的窃听 使用拨号进入局域网或服务器进行窃听 使用外部路由链接进入网络和窃听 在外部链路上对通信业务的监听和修改 Figure 7.1 Points of Vulnerability 2022/10/9 现代密码学理论与实践-07 3/35

2022/10/9 现代密码学理论与实践-07 3/35 第7章 用对称密码实现保密性 本章讨论加密逻辑功能所处的位置,使用加密防止通信量 分析攻击的方法,密钥分配问题及随机数的产生。 7.1 密码功能的位置 ⚫ 安全隐患 从同一网上其他工作站发起的窃听 使用拨号进入局域网或服务器进行窃听 使用外部路由链接进入网络和窃听 在外部链路上对通信业务的监听和修改

7.1.2链路加密与端到端加密 海车不 15 ·基本方法:1 链路加密与端到端加密 ●链路加密 ·加密是在每一条链路上独立发生的 意味着链路之间每次分组交换都必须被解密 要求的设备多,且需要成对的密钥 端到端加密 。加密解密的过程在两端系统中进行 在两端需要加密装置,源主机与目的主机共享密钥 ·依然存在弱点: ·不能对整个数据包加密,否则不能实现包的路由 如果只对数据加密,信息头保持明文,则传输过程又不安全 了,因为可以有通信量分析攻击 2022/10/9 现代密码学理论与实践-07 4/35

2022/10/9 现代密码学理论与实践-07 4/35 7.1.2 链路加密与端到端加密 ⚫ 基本方法:链路加密与端到端加密 ⚫ 链路加密 ⚫ 加密是在每一条链路上独立发生的 ⚫ 意味着链路之间每次分组交换都必须被解密 ⚫ 要求的设备多,且需要成对的密钥 ⚫ 端到端加密 ⚫ 加密解密的过程在两端系统中进行 ⚫ 在两端需要加密装置,源主机与目的主机共享密钥 ⚫ 依然存在弱点: ▪ 不能对整个数据包加密,否则不能实现包的路由 ▪ 如果只对数据加密,信息头保持明文,则传输过程又不安全 了,因为可以有通信量分析攻击

链路加密与端到端加密 。海养本水 1950 。理想的是同时使用链路加密与端到端加密 端到端加密保证在整个路径上的数据安全和提供认证 链路加密防止通信流被监听和分析 Packet-switchi恤g network -end-to-esd encryption device -link eneryption device PSN-packcet switehing node Figure 7.2 Encryption Across a Packet-Switching Network 2022/10/9 现代密码学理论与实践-07 5/35

2022/10/9 现代密码学理论与实践-07 5/35 链路加密与端到端加密 ⚫ 理想的是同时使用链路加密与端到端加密 ⚫ 端到端加密保证在整个路径上的数据安全和提供认证 ⚫ 链路加密防止通信流被监听和分析

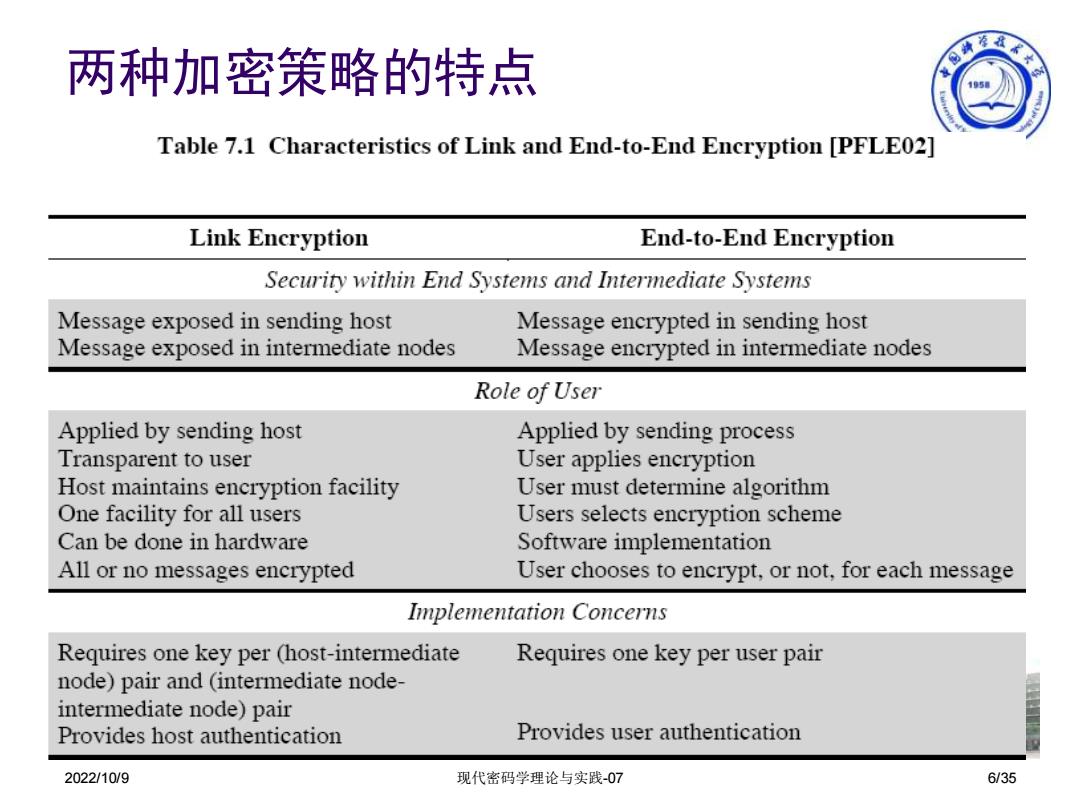

两种加密策略的特点 Table 7.1 Characteristics of Link and End-to-End Encryption [PFLE02] Link Encryption End-to-End Encryption Security within End Systems and Intermediate Systems Message exposed in sending host Message encrypted in sending host Message exposed in intermediate nodes Message encrypted in intermediate nodes Role of User Applied by sending host Applied by sending process Transparent to user User applies encryption Host maintains encryption facility User must determine algorithm One facility for all users Users selects encryption scheme Can be done in hardware Software implementation All or no messages encrypted User chooses to encrypt,or not,for each message Implementation Concerns Requires one key per(host-intermediate Requires one key per user pair node)pair and(intermediate node- intermediate node)pair Provides host authentication Provides user authentication 2022/10/9 现代密码学理论与实践-07 6/35

2022/10/9 现代密码学理论与实践-07 6/35 两种加密策略的特点