搜索引擎踩点及Google Hacking Web本身 一个厚太的信息库 搜索引驚提借在 web上稔: 擎莪到 扈昊单积的要青影 安者常需能酵莉角搜索 能否在Wb中找到所需要的信息,关键在于能歪合 理地提取搜索的关键学。 擎时 还息不 有二些特 凯的转西能够彝和在使用霭箱要的怎 根据嶄衡用的搜紫引擎的不同,我污也会肴嶄 Google是,一个功能强大的搜索引擎,通过预定义 命 高e骨鲜美令食鞋寶生 至可以进大部分远程服 务 取机密、 敏感詹息,造成詹蒠泄嚣,这轰是亲籍 的 Google Hacking。 Google可以提供过于敏感的信息, 有利于黑客的攻 击,因此曾经遭到美国政府的封杀 网络信息探测 17

网络信息探测 17 搜索引擎踩点及Google Hacking • Web本身是一个巨大的信息库,搜索引擎提供了在 Web上检索信息的能力。攻击者常常能够利用搜索 引擎找到一些关于目标的安全方面的信息。 • 能否在Web中找到所需要的信息,关键在于能否合 理地提取搜索的关键字。另外,在使用搜索引擎时 还有一些特别的技巧能够帮助更快地找到想要的信 息。根据所使用的搜索引擎的不同,技巧也会有所 不同。 • Google是一个功能强大的搜索引擎,通过预定义命 令,可以得到令人难以置信的查询结果。利用 Google智能搜索,甚至可以进入部分远程服务器获 取机密、敏感信息,造成信息泄露,这就是所谓的 Google Hacking。 • Google可以提供过于敏感的信息,有利于黑客的攻 击,因此曾经遭到美国政府的封杀

7.2.2网络扫描 攻击者常常通过扫描来发现目标系统的漏洞,然后 通过漏洞来侵入目标系统。从技术上看,漏洞的来 源主要包括以下方面: ·(1)软件或协议的设计瑕疵。在很多早期的软件和协 议设计过程中,基本没有考虑安全方面的因素,从 而存在很多安全方面的缺陷和漏洞。 (2)软件或协议实现中的弱点。即使设计得非常完美, 在实现过程中仍可能引入漏洞 ·(3)软件或协议本身的瑕疵。比如没有进行数据内容 和大小检查、没有进行完整性检查等。 ·(4)系统和网络配置错误。 有两种常用的扫描策略:一种是主动式策略,另一 种是被动式策略。 信息安全导论07 18

7.2.2 网络扫描 • 攻击者常常通过扫描来发现目标系统的漏洞,然后 通过漏洞来侵入目标系统。从技术上看,漏洞的来 源主要包括以下方面: • (1)软件或协议的设计瑕疵。在很多早期的软件和协 议设计过程中,基本没有考虑安全方面的因素,从 而存在很多安全方面的缺陷和漏洞。 • (2)软件或协议实现中的弱点。即使设计得非常完美, 在实现过程中仍可能引入漏洞。 • (3)软件或协议本身的瑕疵。比如没有进行数据内容 和大小检查、没有进行完整性检查等。 • (4)系统和网络配置错误。 • 有两种常用的扫描策略:一种是主动式策略,另一 种是被动式策略。 信息安全导论07 18

主动和被动扫描 主动式扫描是基于网络的,通过执行一些脚本文 件模拟对系统进行攻击的行为并记录系统的反应 从中发现可能的漏洞。主动式扫描一般可以分成: 活动主机探测、ICMP香询、Pig扫擂、瑞日扫 描、指定漏洞扫描、综合扫描等。扫描方式分成 两大类:慢速扫描和乱序扫描。慢速扫描是指对 非连续端口进行的、源地址不一致的、时间间隔 长而没有规律的扫描:,乱序扫描是指对连续端 口 进行的、源地址一致的、时间间隔短的扫擂 被动式扫描策略是基于主机的,对系统中不合理 的设置、脆弱的口令以及其他同安全规则相抵触 的对象进行检查。被动式扫描不会对系统造成破 坏,而主动式扫描会对系统进行模拟攻击,可能 造成破坏。 信息安全导论07 19

主动和被动扫描 • 主动式扫描是基于网络的,通过执行一些脚本文 件模拟对系统进行攻击的行为并记录系统的反应, 从中发现可能的漏洞。主动式扫描一般可以分成: 活动主机探测、ICMP查询、Ping扫描、端口扫 描、指定漏洞扫描、综合扫描等。扫描方式分成 两大类:慢速扫描和乱序扫描。慢速扫描是指对 非连续端口进行的、源地址不一致的、时间间隔 长而没有规律的扫描;乱序扫描是指对连续端口 进行的、源地址一致的、时间间隔短的扫描。 • 被动式扫描策略是基于主机的,对系统中不合理 的设置、脆弱的口令以及其他同安全规则相抵触 的对象进行检查。被动式扫描不会对系统造成破 坏,而主动式扫描会对系统进行模拟攻击,可能 造成破坏。 信息安全导论07 19

网络扫描技术 网络扫描技术包括Ping扫描(确定哪些主机正在 活动)、端口扫描(确定有哪些开放服务)、操 作系统辨识(确定目标主机的操作系统类型)和 安全漏洞扫描(确定日标上存在着哪些可利用的 安全漏洞)。 从攻击者信息收集的角度来看,攻击目标信息的 收集尤为重要。这些信息可能包括远程机器上运 行的各种TCP/UDP服务、操作系统版本/类型 信息、应用程序版本/类型信息、系统存在的安 全漏洞等。主机信息的收集主要通过一些扫描工 具,如端口扫描来完成。 信息安全导论07 20

网络扫描技术 • 网络扫描技术包括Ping扫描(确定哪些主机正在 活动)、端口扫描(确定有哪些开放服务)、操 作系统辨识(确定目标主机的操作系统类型)和 安全漏洞扫描(确定目标上存在着哪些可利用的 安全漏洞)。 • 从攻击者信息收集的角度来看,攻击目标信息的 收集尤为重要。这些信息可能包括远程机器上运 行的各种TCP/UDP服务、操作系统版本/类型 信息、应用程序版本/类型信息、系统存在的安 全漏洞等。主机信息的收集主要通过一些扫描工 具,如端口扫描来完成。 信息安全导论07 20

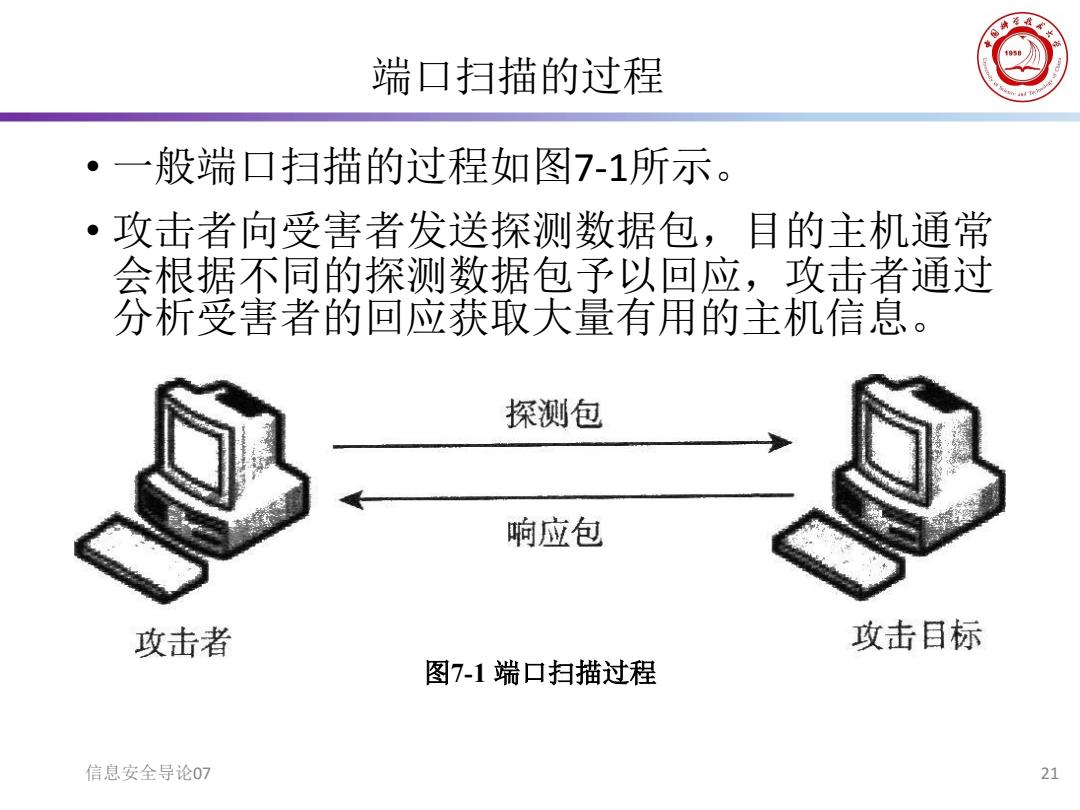

端口扫描的过程 。一般端口扫描的过程如图7-1所示。 攻击者向受害者发送探测数据包,目的主机通常 。 会根据不同的探测数据包予以回应,攻击者通过 分析受害者的回应获取大量有用的主机信息。 探测包 响应包 攻击者 攻击目标 图7-1端口扫描过程 信息安全导论07 21

端口扫描的过程 信息安全导论07 21 • 一般端口扫描的过程如图7-1所示。 • 攻击者向受害者发送探测数据包,目的主机通常 会根据不同的探测数据包予以回应,攻击者通过 分析受害者的回应获取大量有用的主机信息。 图7-1 端口扫描过程