9.2.2 STRIDE威胁建模 对基于Wb的工资应用程序的一些威胁,包括如下几方面。 威胁1:一个恶意用户,在从Wb服务器到客户端的途中,或在从客户端到Web服务器的途中,查看或者篡改 个人工资数据。 威胁2:一个恶意用户,在从Wb服务器到COM组件的途中,或在从COM组件到Wb服务器的途中,查看或 篡改个人工资数据。 威胁3:一个恶意用户,直接在数据库中访问或篡改工资数据。 威胁4:一个恶意用户,查看LDAP认证包,并学习如何恢复它们,以便他能够冒充别的用户。 威胁5:一个恶意用户,通过改变一个或多个Web页,来丑化Web服务器。 威胁6:一名攻击者通过发送大量的TCP/P包,使工资数据库服务器计算机拒绝访问。 威胁7:一名攻击者删除或者修改审核日志。 威胁8:一名攻击者使用分布式DoS攻击,杀死真正的工资服务器后,将他自己的工资Wb服务器放在网络上

对基于Web的工资应用程序的一些威胁,包括如下几方面。 威胁1:一个恶意用户,在从Web服务器到客户端的途中,或在从客户端到Web服务器的途中,查看或者篡改 个人工资数据。 威胁2:一个恶意用户,在从Web服务器到COM组件的途中,或在从COM组件到Web服务器的途中,查看或 篡改个人工资数据。 威胁3:一个恶意用户,直接在数据库中访问或篡改工资数据。 威胁4:一个恶意用户,查看LDAP认证包,并学习如何恢复它们,以便他能够冒充别的用户。 威胁5:一个恶意用户,通过改变一个或多个Web页,来丑化Web服务器。 威胁6:一名攻击者通过发送大量的TCP/IP包,使工资数据库服务器计算机拒绝访问。 威胁7:一名攻击者删除或者修改审核日志。 威胁8:一名攻击者使用分布式DoS攻击,杀死真正的工资服务器后,将他自己的工资Web服务器放在网络上 。 9.2.2 STRIDE威胁建模

9.2.2 STRIDE威胁建模 年一来一内B里 )(1)发现已知的对系统的威胁。观察应用程序的每一部分,为组件或进程判断是否有任何S、 T、R、I、D或者E威胁存在。大部分都会存在许多威胁,将它们都记录下来是很重要的。 (2)将风险从高到低排序。对每个服务器中的资产,通过以下方式决定优先级别:攻击发生 ● 的概率,即需要多少努力、代价、时间来发起攻击,1=高概率,10=低概率 一旦攻击发生,将会带来什么破坏和损失?1=小损失,10=大损失 风险=攻击发生后的损失/攻击的概率1=小风险,10=大风险(即损失大,攻击概率高) 为了减少风险,通常首先处理高风险的项目,下表中给出的比例可以作为参考

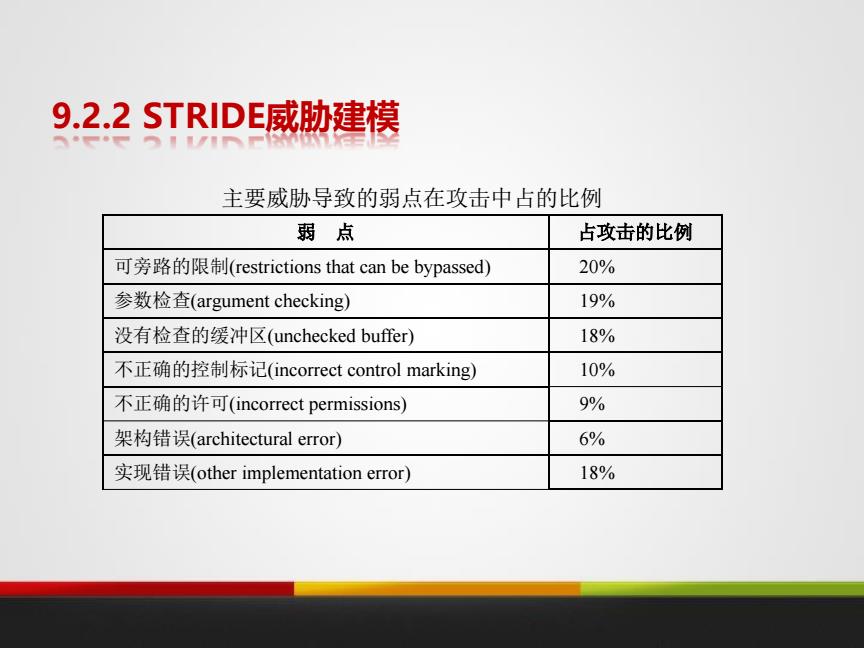

(1) 发现已知的对系统的威胁。观察应用程序的每一部分,为组件或进程判断是否有任何S、 T、R、I、D或者E威胁存在。大部分都会存在许多威胁,将它们都记录下来是很重要的。 (2) 将风险从高到低排序。对每个服务器中的资产,通过以下方式决定优先级别:攻击发生 的概率,即需要多少努力、代价、时间来发起攻击,1 = 高概率,10 =低概率 一旦攻击发生,将会带来什么破坏和损失?1 = 小损失,10 = 大损失 风险 = 攻击发生后的损失/攻击的概率 1 = 小风险,10 = 大风险 (即损失大,攻击概率高) 为了减少风险,通常首先处理高风险的项目,下表中给出的比例可以作为参考。 9.2.2 STRIDE威胁建模

9.2.2 STRIDE威胁建模 主要威胁导致的弱点在攻击中占的比例 弱点 占攻击的比例 可旁路的限制(restrictions that can be bypassed) 20% 参数检查(argument checking) 19% 没有检查的缓冲区(unchecked buffer) 18% 不正确的控制标记(incorrect control marking) 10% 不正确的许可(incorrect permissions) 9% 架构错误(architectural error) 6% 实现错误(other implementation error) 18%

9.2.2 STRIDE威胁建模 主要威胁导致的弱点在攻击中占的比例 弱 点 占攻击的比例 可旁路的限制(restrictions that can be bypassed) 20% 参数检查(argument checking) 19% 没有检查的缓冲区(unchecked buffer) 18% 不正确的控制标记(incorrect control marking) 10% 不正确的许可(incorrect permissions) 9% 架构错误(architectural error) 6% 实现错误(other implementation error) 18%

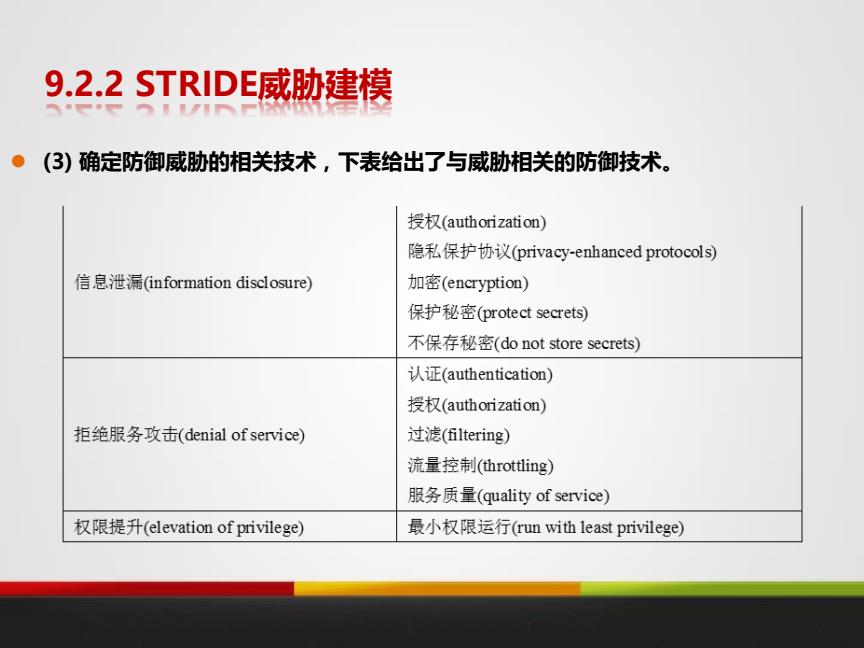

9.2.2 STRIDE威胁建模 ●(3)确定防御威胁的相关技术,下表给出了与威胁相关的防御技术。 防御各个威胁的技术 威胁类型 防御技术 认证(authentication) 身份假冒(spoofing identity) 保护秘密(protect secrets) 不保存秘密(do not store secrets) 授权(authorization) 哈希函数(hashes) 篡改数据(tampering with data) 消息认证码(message authentication codes) 数字签名(digital signatures) 防篡改协议(tamper--resistant protocols) 签名(digital signatures) 否认(repudiation) 时间戳(timestamps) |审计跟踪(audit trails)

(3) 确定防御威胁的相关技术,下表给出了与威胁相关的防御技术。 9.2.2 STRIDE威胁建模 防御各个威胁的技术 威胁类型 防御技术 身份假冒(spoofing identity) 认证(authentication) 保护秘密(protect secrets) 不保存秘密(do not store secrets) 篡改数据(tampering with data) 授权(authorization) 哈希函数(hashes) 消息认证码(message authentication codes) 数字签名(digital signatures) 防篡改协议(tamper-resistant protocols) 否认(repudiation) 签名(digital signatures) 时间戳(timestamps) |审计跟踪(audit trails)

9.2.2 STRIDE威胁建模 ●(3)确定防御威胁的相关技术,下表给出了与威胁相关的防御技术。 授权(authorization) 隐私保护协议(privacy-enhanced protocols) 信息泄漏information disclosure) 加密(encryption) 保护秘密(protect secrets) 不保存秘密(do not store secrets) 认证(authentication) 授权(authorization) 拒绝服务攻击(denial of service) 过滤(filtering) 流量控制(throttling) 服务质量(quality of service) 权限提升(elevation of privilege) 最小权限运行run with least privilege)

(3) 确定防御威胁的相关技术,下表给出了与威胁相关的防御技术。 9.2.2 STRIDE威胁建模