蠕虫Worms 15 网络蠕虫病毒利用网络连接从一个系统扩散到另一个 系统,一旦在系统中激活,就表现为计算机病毒,可 以植下特洛伊木马程序或者做一系列破坏性活动。 网络蠕虫病毒为复制自身,会利用一些网络工具,如 电子邮件系统 远程执行功能 远程登录功能 蠕虫传播阶段执行以下活动 通过检查主机列表或者类似的远程系统地址列表来寻找 新的感染对象 。通过远程系统建立连接 将其自身复制到远程系统上并开始运行 2022/10/9 现代密码学理论与实践-19:恶意软件 12/41

2022/10/9 现代密码学理论与实践-19:恶意软件 12/41 蠕虫Worms ⚫ 网络蠕虫病毒利用网络连接从一个系统扩散到另一个 系统,一旦在系统中激活,就表现为计算机病毒,可 以植下特洛伊木马程序或者做一系列破坏性活动。 ⚫ 网络蠕虫病毒为复制自身,会利用一些网络工具,如 ⚫ 电子邮件系统 ⚫ 远程执行功能 ⚫ 远程登录功能 ⚫ 蠕虫传播阶段执行以下活动 ⚫ 通过检查主机列表或者类似的远程系统地址列表来寻找 新的感染对象 ⚫ 通过远程系统建立连接 ⚫ 将其自身复制到远程系统上并开始运行

物因海不学 19.2计算机病毒的防治策略 1950 反病毒方法 ·检测、鉴别、清除 反病毒软件的发展 ·第一代:简单扫描 。第二代:启发式扫描 ·第三代:主动设置陷阱 ● 第四代:全面的预防措施 2022/10/9 现代密码学理论与实践-19:恶意软件 13/41

2022/10/9 现代密码学理论与实践-19:恶意软件 13/41 19.2 计算机病毒的防治策略 ⚫ 反病毒方法 ⚫ 检测、鉴别、清除 ⚫ 反病毒软件的发展 ⚫ 第一代:简单扫描 ⚫ 第二代:启发式扫描 ⚫ 第三代:主动设置陷阱 ⚫ 第四代:全面的预防措施

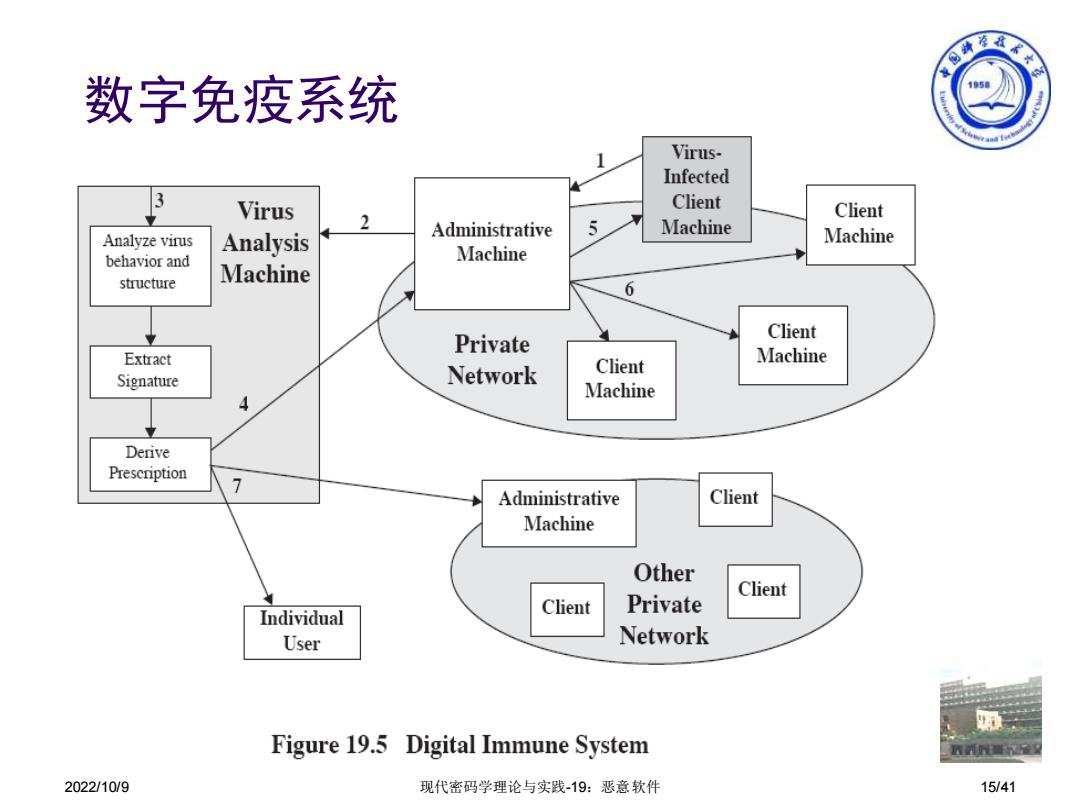

15 19.2.2高级反病毒技术 ●通用解密技术 。CPU仿真器 病毒特征扫描器 。仿真控制模块 ·数字免疫系统 。每台计算机监视程序利用大量启发式论据对病毒进行判断 。管理机对样本加密送病毒中心分析机 将指令执行的结果返回管理机 管理机将该指令送往已感染病毒的客户机 管理机还将该指令送往系统的其他客户机 全球用户接收反病毒软件的定期更新,免遭到新病毒攻击 2022/10/9 现代密码学理论与实践-19:恶意软件 14/41

2022/10/9 现代密码学理论与实践-19:恶意软件 14/41 19.2.2 高级反病毒技术 ⚫ 通用解密技术 ⚫ CPU仿真器 ⚫ 病毒特征扫描器 ⚫ 仿真控制模块 ⚫ 数字免疫系统 ⚫ 每台计算机监视程序利用大量启发式论据对病毒进行判断 ⚫ 管理机对样本加密送病毒中心分析机 ⚫ 将指令执行的结果返回管理机 ⚫ 管理机将该指令送往已感染病毒的客户机 ⚫ 管理机还将该指令送往系统的其他客户机 ⚫ 全球用户接收反病毒软件的定期更新,免遭到新病毒攻击

秦衣大 数字免疫系统 105 Virus- Infected 3 Virus Client Client 2 5 Machine Analyze virus Analysis Administrative Machine behavior and Machine structure Machine 6 Client Private Extract Client Machine Signature Network Machine Derive Prescription 7 Administrative Client Machine Other Client Individual Client Private User Network Figure 19.5 Digital Immune System 2022/10/9 现代密码学理论与实践-19:恶意软件 15/41

2022/10/9 现代密码学理论与实践-19:恶意软件 15/41 数字免疫系统