19.1.2病毒的特性 15 ·病毒是一种可以通过修改自身来感染其他程序的程序 ·病毒的四个阶段 ● 潜伏阶段,处于休眠,直至被触发 。传染阶段,复制自身,传染其他 触发阶段,被特定事件所激活 ● 发作阶段,条件成熟,发作破坏 病毒的结构 病毒可以被放在可执行文件首部、尾部或以其他方式嵌入宿 主程序,首先被执行的应当是病毒 简单的病毒 压缩的病毒 2022/10/9 现代密码学理论与实践-19:恶意软件 7/41

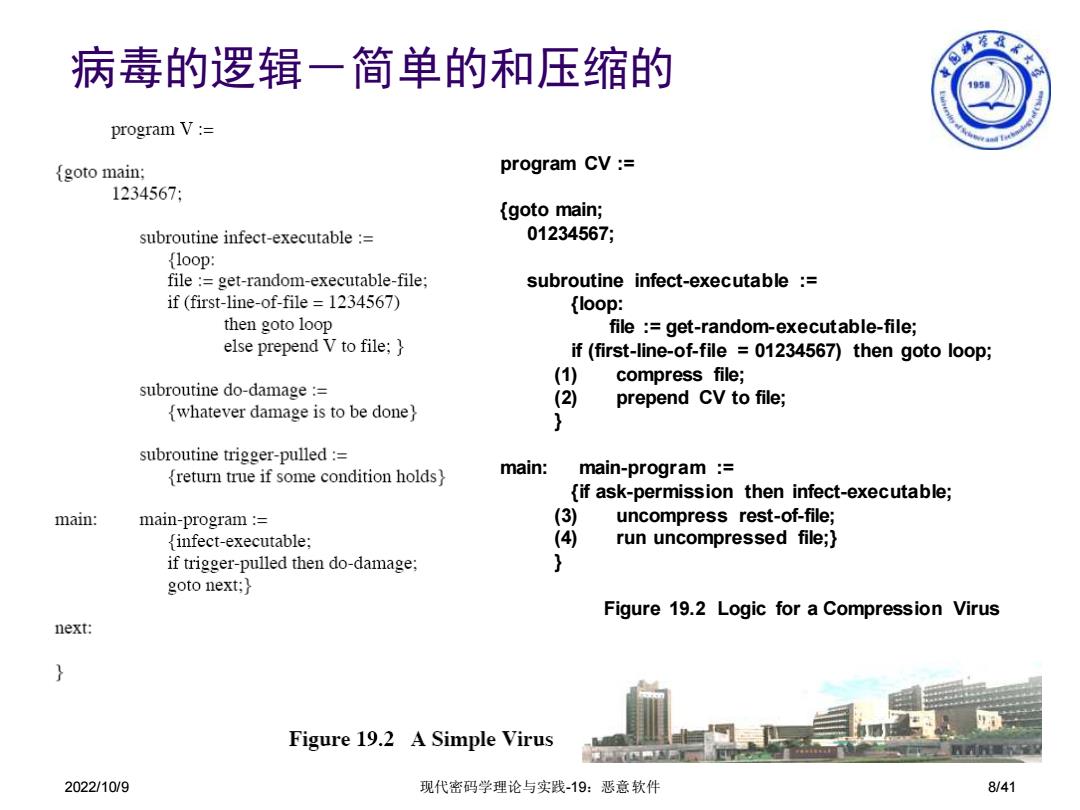

2022/10/9 现代密码学理论与实践-19:恶意软件 7/41 19.1.2 病毒的特性 ⚫ 病毒是一种可以通过修改自身来感染其他程序的程序 ⚫ 病毒的四个阶段 ⚫ 潜伏阶段,处于休眠,直至被触发 ⚫ 传染阶段,复制自身,传染其他 ⚫ 触发阶段,被特定事件所激活 ⚫ 发作阶段,条件成熟,发作破坏 ⚫ 病毒的结构 ⚫ 病毒可以被放在可执行文件首部、尾部或以其他方式嵌入宿 主程序,首先被执行的应当是病毒 ⚫ 简单的病毒 ⚫ 压缩的病毒

病毒的逻辑一简单的和压缩的 连不女 15 program V:= goto main: program CV:= 1234567: {goto main; subroutine infect-executable : 01234567; {1o0p: file:=get-random-executable-file; subroutine infect-executable : if (first-line-of-file =1234567) {loop: then goto loop file :get-random-executable-file; else prepend V to file; if(first-line-of-file =01234567)then goto loop; (1 compress file; subroutine do-damage : (2) prepend CV to file; [whatever damage is to be done subroutine trigger-pulled : freturn true if some condition holds) main: main-program : {if ask-permission then infect-executable; main: main-program : (3) uncompress rest-of-file; finfect-executable; (4) run uncompressed file; if trigger-pulled then do-damage; goto next; Figure 19.2 Logic for a Compression Virus next: } Figure 19.2 A Simple Virus 2022/10/9 现代密码学理论与实践-19:恶意软件 8/41

2022/10/9 现代密码学理论与实践-19:恶意软件 8/41 病毒的逻辑-简单的和压缩的 program CV := {goto main; 01234567; subroutine infect-executable := {loop: file := get-random-executable-file; if (first-line-of-file = 01234567) then goto loop; (1) compress file; (2) prepend CV to file; } main: main-program := {if ask-permission then infect-executable; (3) uncompress rest-of-file; (4) run uncompressed file;} } Figure 19.2 Logic for a Compression Virus

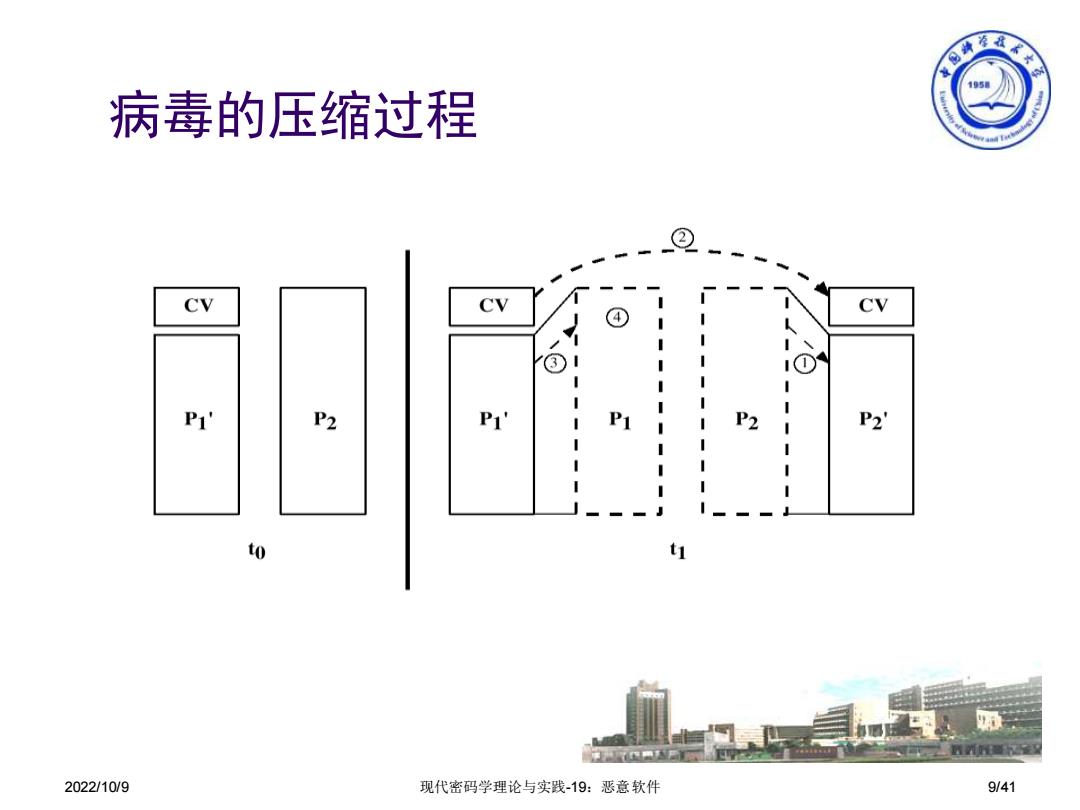

少因海冷家 1950月 病毒的压缩过程 CV CV CV ③ 1① P1' P2 P1' P1 P2 P2' to t1 2022/10/9 现代密码学理论与实践-19:恶意软件 9/41

2022/10/9 现代密码学理论与实践-19:恶意软件 9/41 病毒的压缩过程

连不大 1950 病毒的种类和宏病毒 0 病毒的种类 寄生性病毒 ● 常驻存储器病毒 ● 引导扇区病毒 ● 隐蔽性病毒 ● 多态性病毒 ·变形病毒 宏病毒 ● 宏病毒不依赖于单一平台 ● 宏病毒只感染文档文件 宏病毒很容易传播 ■】 2022/10/9 现代密码学理论与实践-19:恶意软件 10/41

2022/10/9 现代密码学理论与实践 -19:恶意软件 10/41 病毒的种类和宏病毒 ⚫ 病毒的种类 ⚫ 寄生性病毒 ⚫ 常驻存储器病毒 ⚫ 引导扇区病毒 ⚫ 隐蔽性病毒 ⚫ 多态性病毒 ⚫ 变形病毒 ⚫ 宏病毒 ⚫ 宏病毒不依赖于单一平台 ⚫ 宏病毒只感染文档文件 ⚫ 宏病毒很容易传播

15 电子邮件病毒E-mail Viruses 。如果邮件接收者打开附件,Wod的宏即被激活, 这样 邮件病毒会给邮件地址列表中所有的用户发去其 自身的复制品 邮件病毒并在本地制造破坏 ● 更强大的电子邮件病毒甚至都不需要打开附件, 只在用户打开含有病毒的邮件就会激活;一旦 激活,就通过电子邮件地址列表迅速扩散传播 2022/10/9 现代密码学理论与实践-19:恶意软件 11/41

2022/10/9 现代密码学理论与实践-19:恶意软件 11/41 电子邮件病毒E-mail Viruses ⚫ 如果邮件接收者打开附件, Word的宏即被激活, 这样 ⚫ 邮件病毒会给邮件地址列表中所有的用户发去其 自身的复制品 ⚫ 邮件病毒并在本地制造破坏 ⚫ 更强大的电子邮件病毒甚至都不需要打开附件, 只在用户打开含有病毒的邮件就会激活;一旦 激活,就通过电子邮件地址列表迅速扩散传播