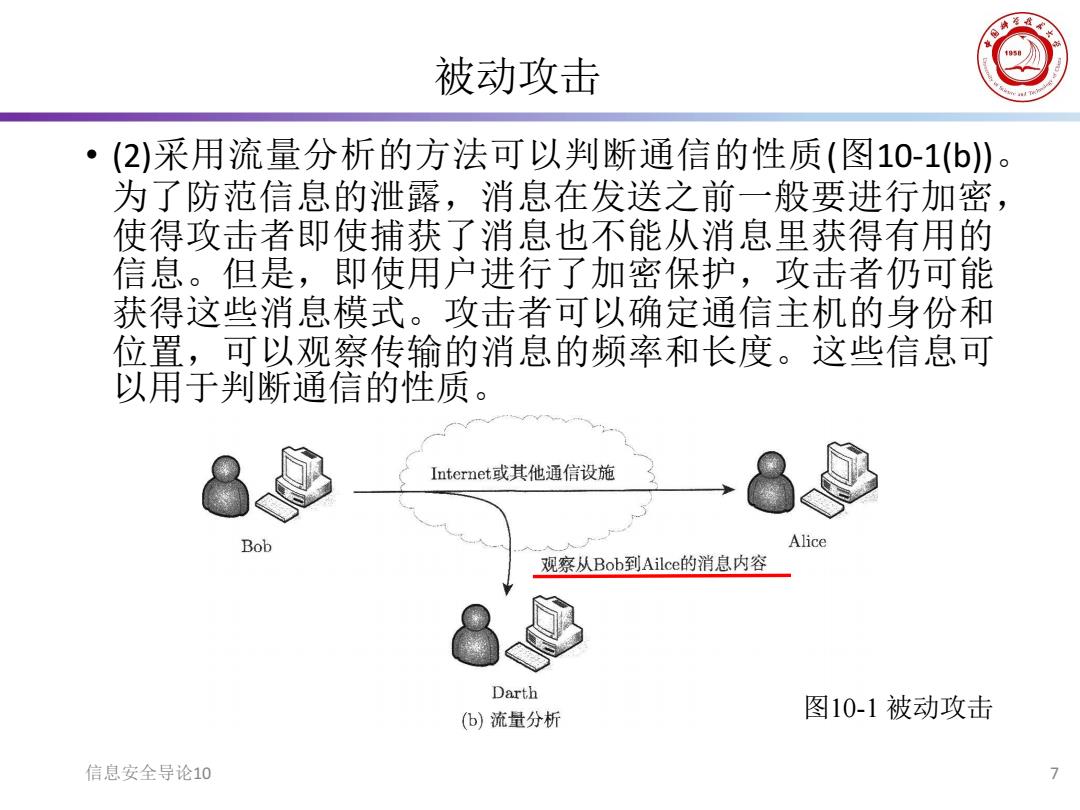

被动攻击 (2)采用流量分析的方法可以判断通信的性质(图10-1(b》。 为了防范信息的泄露,消息在发送之前一般要进行加密, 使得攻击者即使捕获了消息也不能从消息里获得有用的 信息。但是,即使用户进行了加密保护,攻击者仍可能 获得这些消息模式。攻击者可以确定通信主机的身份和 位置,可以观察传输的消息的频率和长度。这些信息可 以用于判断通信的性质。 Internet或其他通信设施 Bob Alice 观察从Bob到Ailcer的消息内容 Darth (b)流量分析 图10-1被动攻击 信息安全导论10 7

被动攻击 信息安全导论10 7 • (2)采用流量分析的方法可以判断通信的性质(图10-1(b))。 为了防范信息的泄露,消息在发送之前一般要进行加密, 使得攻击者即使捕获了消息也不能从消息里获得有用的 信息。但是,即使用户进行了加密保护,攻击者仍可能 获得这些消息模式。攻击者可以确定通信主机的身份和 位置,可以观察传输的消息的频率和长度。这些信息可 以用于判断通信的性质。 图10-1 被动攻击

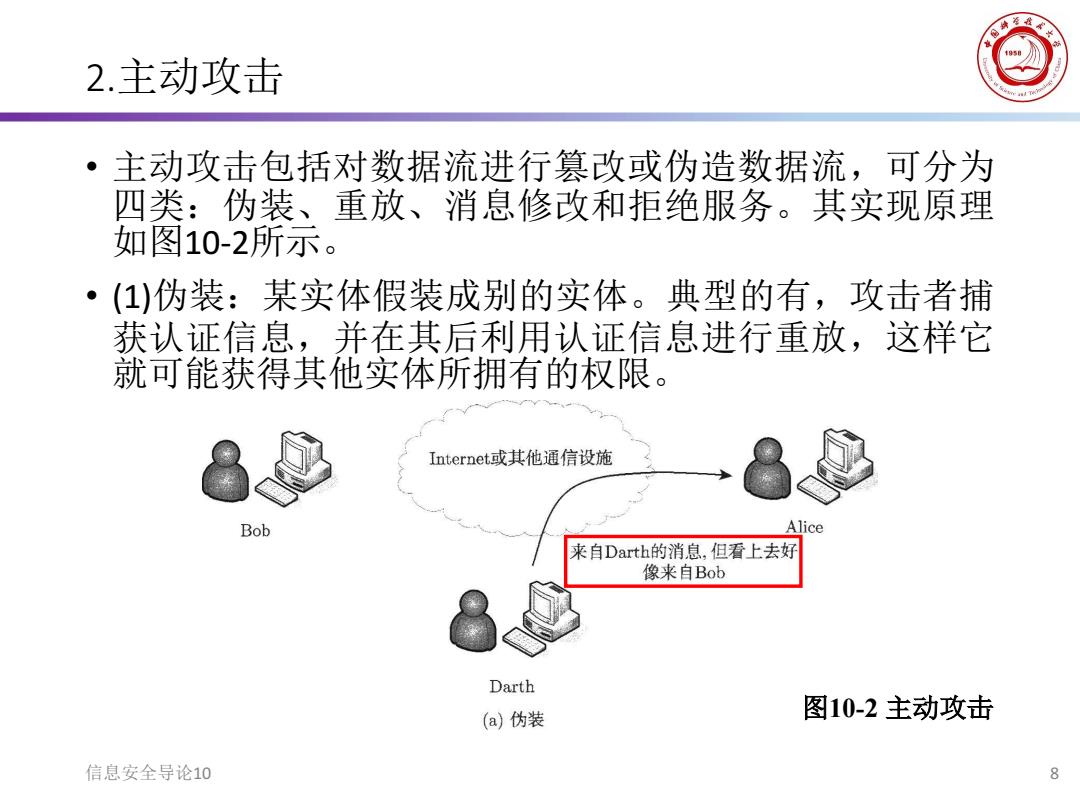

2.主动攻击 主动攻击包括对数据流进行篡改或伪造数据流,可分为 四类:伪装、重放、消息修改和拒绝服务。其实现原理 如图10-2所示。 (1)伪装:某实体假装成别的实体。典型的有,攻击者捕 获认证信息,并在其后利用认证信息进行重放,这样它 就可能获得其他实体所拥有的权限。 Internet或其他通信设施 Bob Alice 来自Darth的消息,但看上去好 像来自Bob Darth (a)伪装 图10-2主动攻击 信息安全导论10 8

2.主动攻击 信息安全导论10 8 • 主动攻击包括对数据流进行篡改或伪造数据流,可分为 四类:伪装、重放、消息修改和拒绝服务。其实现原理 如图10-2所示。 • (1)伪装:某实体假装成别的实体。典型的有,攻击者捕 获认证信息,并在其后利用认证信息进行重放,这样它 就可能获得其他实体所拥有的权限。 图10-2 主动攻击

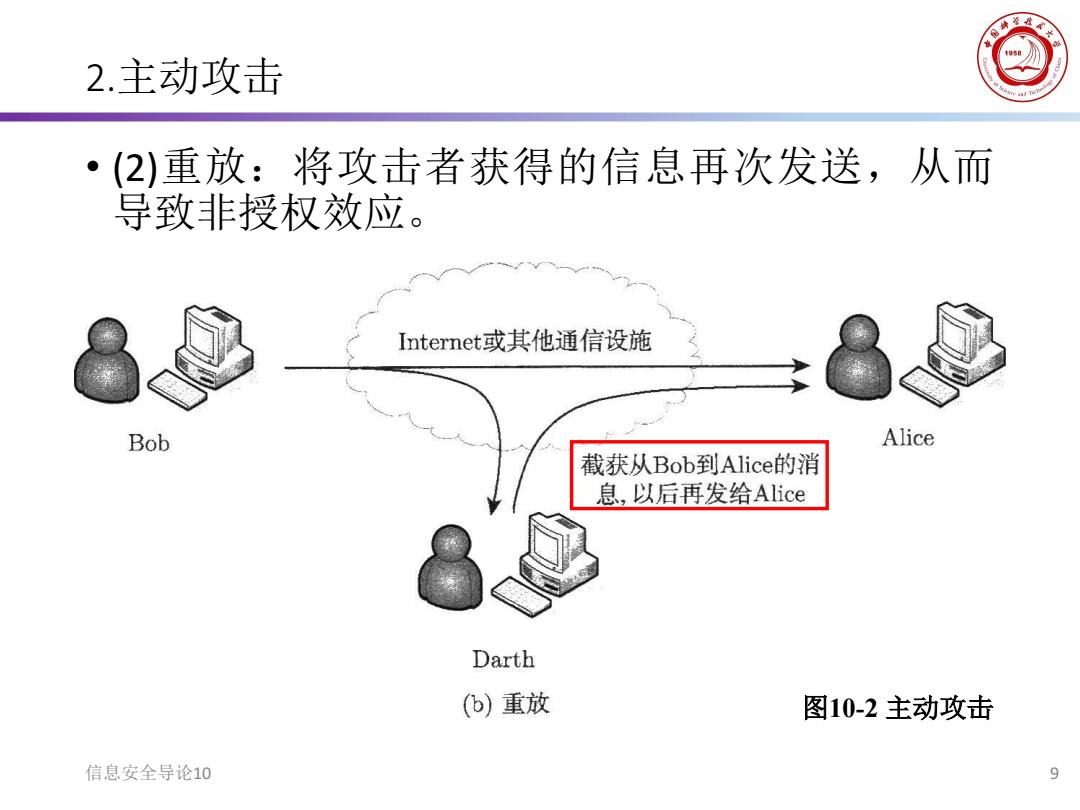

2.主动攻击 (2)重放:将攻击者获得的信息再次发送,从而 导致非授权效应。 Internet或其他通信设施 Bob Alice 截获从Bob到Alicet的消 息,以后再发给Alice Darth (b)重放 图10-2主动攻击 信息安全导论10 9

2.主动攻击 信息安全导论10 9 • (2)重放:将攻击者获得的信息再次发送,从而 导致非授权效应。 图10-2 主动攻击

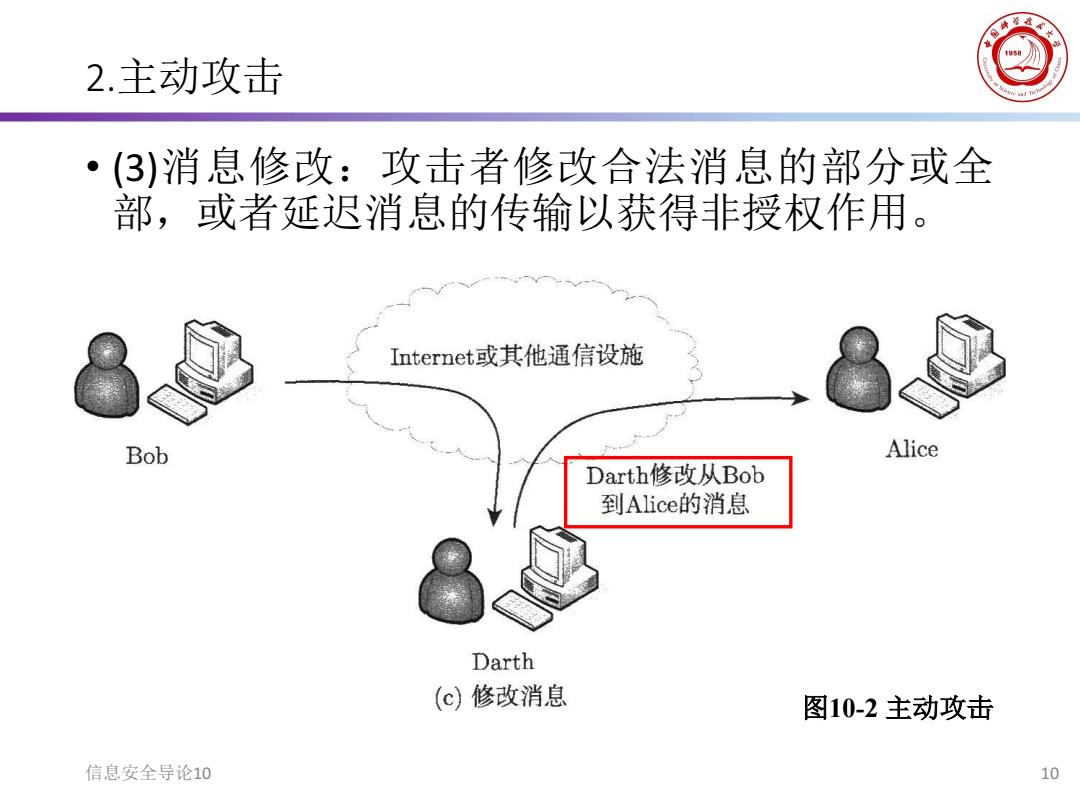

2.主动攻击 (3)消息修改:攻击者修改合法消息的部分或全 部,或者延迟消息的传输以获得非授权作用。 Internet或其他通信设施 Bob Alice Darth修改从Bob 到Alicel的消息 Darth (c)修改消息 图10-2主动攻击 信息安全导论10 10

2.主动攻击 信息安全导论10 10 • (3)消息修改:攻击者修改合法消息的部分或全 部,或者延迟消息的传输以获得非授权作用。 图10-2 主动攻击

2.主动攻击 (4)拒绝服务:攻击者设法让目标系统停止提供服务或资 源访问,从而阻止授权实体对系统的正常使用或管理。 典型的形式有,查禁所有发向某目的地的消息,以及破 坏整个网络,即或者使网络失效,或者是使其过载以降 低其性能。 Internet.或其他通信设施 Bob Darth破坏由服务 server 器提供的服务 Darth (d)拒绝服务 图10-2主动攻击 信息安全导论10 11

2.主动攻击 信息安全导论10 11 • (4)拒绝服务:攻击者设法让目标系统停止提供服务或资 源访问,从而阻止授权实体对系统的正常使用或管理。 典型的形式有,查禁所有发向某目的地的消息,以及破 坏整个网络,即或者使网络失效,或者是使其过载以降 低其性能。 图10-2 主动攻击