(2)中国墙安全策略 √反映了对信息访问保护的某种商业需求。 √安全策略建立在三个抽象等级上: >对像(Object):位于最低等级,比如文件。每个文件只包含一个公司的信息。 > 公司群体(Company Group):位于第二个等级,由与一家特定公司相关的所 有对象组成。 >冲突类(Conflict Class):位于最高等级,相互竞争的公司的所有对象集合。 √和其他的商业策略不同,中国墙策略注重完整性

(2)中国墙安全策略 反映了对信息访问保护的某种商业需求。 安全策略建立在三个抽象等级上: 对象(Object):位于最低等级,比如文件。每个文件只包含一个公司的信息。 公司群体(Company Group):位于第二个等级,由与一家特定公司相关的所 有对象组成。 冲突类(Conflict Class):位于最高等级,相互竞争的公司的所有对象集合。 和其他的商业策略不同,中国墙策略注重完整性

The Chinese Wall Model The Brewer and Nash model,commonly referred to as the Chinese wall model,is designed for use in the commercial sector to eliminate the possibility of conflicts of interest. To achieve this,the model groups resources into "conflict of interest classes." The model enforces the restriction that each user can only access one resource from each conflict of interest class. In the financial world,such a model might be used,for instance,to prevent market analysts from receiving insider information from one company and using that information to provide advice to that company's competitor. Such a policy might be implemented on computer systems to regulate users'access to sensitive or proprietary data. 12

The Chinese Wall Model • The Brewer and Nash model, commonly referred to as the Chinese wall model, is designed for use in the commercial sector to eliminate the possibility of conflicts of interest. • To achieve this, the model groups resources into “conflict of interest classes.” • The model enforces the restriction that each user can only access one resource from each conflict of interest class. – In the financial world, such a model might be used, for instance, to prevent market analysts from receiving insider information from one company and using that information to provide advice to that company’s competitor. • Such a policy might be implemented on computer systems to regulate users’ access to sensitive or proprietary data. 12

5.2.2安全模型 √对安全策略所表达的安全需求的简单、抽象和无歧义的描述,它为安全策略和安全策 略实现机制的关联提供了一种框架。 要开发安全系统首先必须建立系统的安全模型。 √安全模型有以下几个特点: >它是精确的、无歧义的; >它是简易和抽象的,所以容易理解; >它是一般性的:只涉及安全性质,而不过度地牵扯系统的功能或其实现; >它是安全策略的明显表现。 √安全模型一般分为两种:形式化的安全模型和非形式化的安全模型

5.2.2安全模型 对安全策略所表达的安全需求的简单、抽象和无歧义的描述,它为安全策略和安全策 略实现机制的关联提供了一种框架。 要开发安全系统首先必须建立系统的安全模型。 安全模型有以下几个特点: 它是精确的、无歧义的; 它是简易和抽象的,所以容易理解; 它是一般性的:只涉及安全性质,而不过度地牵扯系统的功能或其实现; 它是安全策略的明显表现。 安全模型一般分为两种:形式化的安全模型和非形式化的安全模型

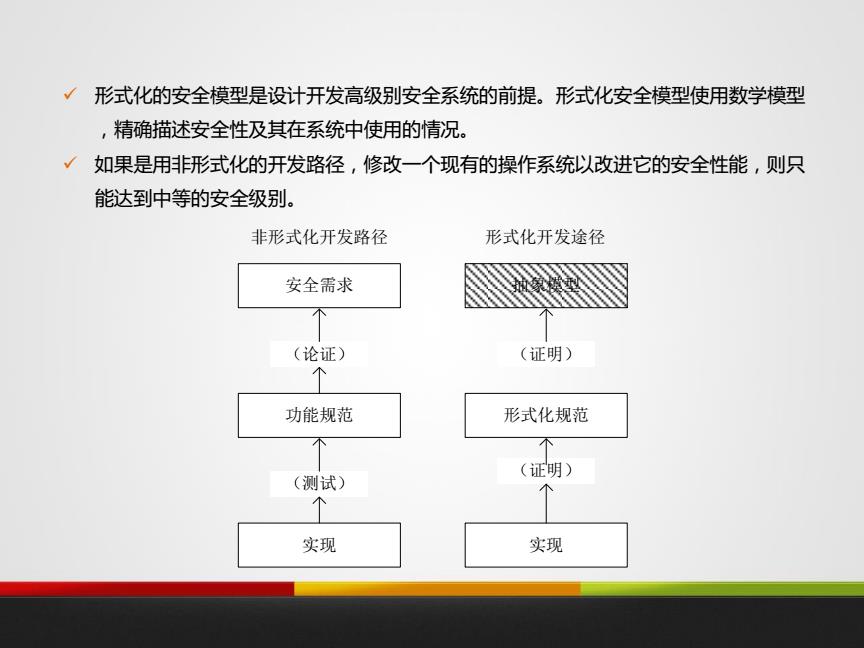

√形式化的安全模型是设计开发高级别安全系统的前提。形式化安全模型使用数学模型 ,精确描述安全性及其在系统中使用的情况。 人如果是用非形式化的开发路径,修改一个现有的操作系统以改进它的安全性能,则只 能达到中等的安全级别。 非形式化开发路径 形式化开发途径 安全需求 个 (论证) (证明) 个 功能规范 形式化规范 个不 个 (证明) (测试) 个 个 实现 实现

形式化的安全模型是设计开发高级别安全系统的前提。形式化安全模型使用数学模型 ,精确描述安全性及其在系统中使用的情况。 如果是用非形式化的开发路径,修改一个现有的操作系统以改进它的安全性能,则只 能达到中等的安全级别。 非形式化开发路径 安全需求 实现 功能规范 抽象模型 实现 形式化规范 (证明) (证明) (论证) (测试) 形式化开发途径

3.主要安全模型介绍 BLP机密性安全模型、Biba完整性安全模型和RBAC安全模型。此外,还有Clark-Wilson 完整性安全模型、信息流模型、DTE安全模型和无干扰安全模型等。 (1)Bel-Lapadula模型 √一种适用于军事安全策略的安全模型 将主体定义为能够发起行为的实体,将客体定义为被动的主体行为承担者 √是一个状态机模型,对于一个系统而言,如果它的初始状态是安全的,并且所经过的 一系列规侧则转换都保持安全,那么可以证明该系统的终止也是安全的。 但随着计算机安全理论和技术的发展,BLP模型已不足以描述各种各样的安全需求

3.主要安全模型介绍 BLP机密性安全模型、Biba完整性安全模型和RBAC安全模型。此外,还有Clark-Wilson 完整性安全模型、信息流模型、DTE安全模型和无干扰安全模型等。 (1)Bell-Lapadula模型 一种适用于军事安全策略的安全模型 将主体定义为能够发起行为的实体,将客体定义为被动的主体行为承担者 是一个状态机模型,对于一个系统而言,如果它的初始状态是安全的,并且所经过的 一系列规则转换都保持安全,那么可以证明该系统的终止也是安全的。 但随着计算机安全理论和技术的发展,BLP模型已不足以描述各种各样的安全需求