5.2安全策略与安全模型 5.2.1安全策略 √安全策略是指有关管理、保护和发布敏感信息的法律、规定和实施细侧。 √说一个操作系统是安全的,是指它满足某一给定的安全策略。 进行安全操作系统的设计和开发时,也要围绕一个给定的安全策略进行。 安全策略由一整套严密的规则组成,这些确定授权访问的规则是决定访问控制的基础

5.2 安全策略与安全模型 5.2.1安全策略 安全策略是指有关管理、保护和发布敏感信息的法律、规定和实施细则。 说一个操作系统是安全的,是指它满足某一给定的安全策略。 进行安全操作系统的设计和开发时,也要围绕一个给定的安全策略进行。 安全策略由一整套严密的规则组成,这些确定授权访问的规则是决定访问控制的基础

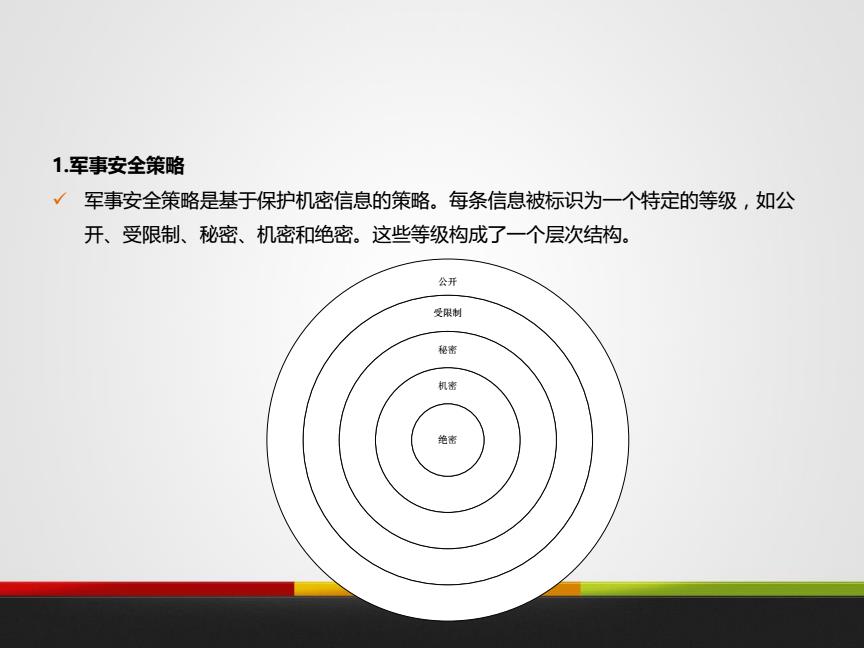

1.军事安全策略 √军事安全策略是基于保护机密信息的策略。每条信息被标识为一个特定的等级,如公 开、受限制、秘密、机密和绝密。这些等级构成了一个层次结构。 公开 受限制 秘密 机密 绝密

1.军事安全策略 军事安全策略是基于保护机密信息的策略。每条信息被标识为一个特定的等级,如公 开、受限制、秘密、机密和绝密。这些等级构成了一个层次结构。 受限制 机密 秘密 绝密 公开

2.商业安全策略 √一个大的机构,如一家公司或一所大学,可能会被分成许多个组或者部门,他们各自 负责不同的项目。当然,还可能存在一些机构级的职责,比如财务或者人事。位于不 同级别的数据项具有不同的安全等级,例如:公共的、专有的或内部的。 √商业信息安全和军事信息安全有两个很显著的区别 >第一,通常没有正式的“许可”概念 >第二,允许访问的规则不太规范

2.商业安全策略 一个大的机构,如一家公司或一所大学,可能会被分成许多个组或者部门,他们各自 负责不同的项目。当然,还可能存在一些机构级的职责,比如财务或者人事。位于不 同级别的数据项具有不同的安全等级,例如:公共的、专有的或内部的。 商业信息安全和军事信息安全有两个很显著的区别 第一,通常没有正式的“许可”概念 第二,允许访问的规则不太规范

(1)Clark-Wilson商业安全策略 √为良构事务(Well-Formed Transaction)提供的策略 考虑这样一个例子:一家公司预订货物,然后付款。典型的流程如下所示: 采购员先做一张供应订单,并把订单同时发给供货方和收货部门。 供货方将货物运到收货部门。接收员检查货物,确保收到货物的种类和数量是正确的,然后 在送货单上签字。送货单和原始订单再交给财务部门。 供货方将发票送到账务部门。财务人员将发票同原始订单进行校对(校对价格和其他条款) 和将发票同送货单进行校对(校对数量和品种),然后开支票给供货方。 √用受约束数据项来表达策略,受约束数据项由转变程序(Transformation Procedure )进行处理。 √ 将策略定义为访问三元组(Access Triples)<Userid,Tpi,{Cd,Cdil,}>

(1)Clark-Wilson商业安全策略 为良构事务(Well-Formed Transaction)提供的策略 考虑这样一个例子:一家公司预订货物,然后付款。典型的流程如下所示: 采购员先做一张供应订单,并把订单同时发给供货方和收货部门。 供货方将货物运到收货部门。接收员检查货物,确保收到货物的种类和数量是正确的,然后 在送货单上签字。送货单和原始订单再交给财务部门。 供货方将发票送到账务部门。财务人员将发票同原始订单进行校对(校对价格和其他条款) 和将发票同送货单进行校对(校对数量和品种),然后开支票给供货方。 用受约束数据项来表达策略,受约束数据项由转变程序(Transformation Procedure )进行处理。 将策略定义为访问三元组(Access Triples) < Userid,Tpi,{Cdij,Cdik,...} >

The Clark-Wilson Model Rather than dealing with document confidentiality and/or integrity, the Clark-Wilson(CW)model deals with systems that perform transactions. It describes mechanisms for assuring that the integrity of such a system is preserved across the execution of a transaction.Key components of the CW model include the following: Integrity constraints that express relationships among objects that must be satisfied for the system state to be valid.A classic example of an integrity constraint is the relationship stating that the final balance of a bank account after a withdrawal transaction must be equal to the initial balance minus the amount withdrawn. Certification methods that verify that transactions meet given integrity constraints.Once the program for a transaction is certified,the integrity constraints do not need to be verified at each execution of the transaction. Separation of duty rules that prevent a user that executes transaction from certifying it.In general,each transaction is assigned disjoint sets of users that can certify and execute it,respectively. 10

The Clark-Wilson Model • Rather than dealing with document confidentiality and/or integrity, the Clark-Wilson (CW) model deals with systems that perform transactions. • It describes mechanisms for assuring that the integrity of such a system is preserved across the execution of a transaction. Key components of the CW model include the following: – Integrity constraints that express relationships among objects that must be satisfied for the system state to be valid. A classic example of an integrity constraint is the relationship stating that the final balance of a bank account after a withdrawal transaction must be equal to the initial balance minus the amount withdrawn. – Certification methods that verify that transactions meet given integrity constraints. Once the program for a transaction is certified, the integrity constraints do not need to be verified at each execution of the transaction. – Separation of duty rules that prevent a user that executes transaction from certifying it. In general, each transaction is assigned disjoint sets of users that can certify and execute it, respectively. 10