电子科技女学 网络安全曜备易散木 攻击的过程 踩点 确定目 标 定位 分析目 标 入侵 实施攻 击 留后门 方便再 来 去痕迹 消灭犯 罪证据 信息与软件工程学院 28 28

理论与技术 攻击的过程 踩点 确定目标 定位 分析目标 入侵 实施攻击 留后门 方便再来 去痕迹 消灭犯 罪证据 28 28

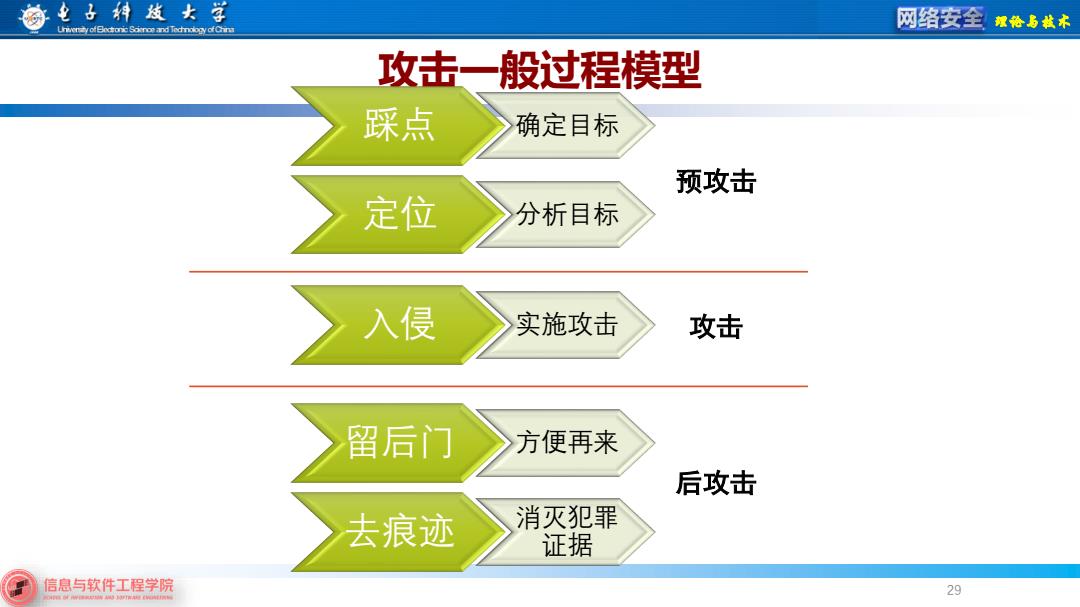

电子科技女学 网络安全曜备易散木 攻击一般过程模型 踩点 确定目标 预攻击 定位 分析目标 入侵 实施攻击 攻击 留后门 方便再来 后攻击 去痕迹 消灭犯罪 证据 信息与软件工程学院 29

理论与技术 攻击一般过程模型 29 踩点 确定目标 定位 分析目标 入侵 实施攻击 留后门 方便再来 去痕迹 消灭犯罪 证据 预攻击 攻击 后攻击

电子科技女学 网络安全曜备易散木 攻击的一般过程及目的、内容 预攻击 攻击 后攻击 目的: 目的: 目的: 收集信息,目标分 实施攻击,获得系 消除痕迹,长期维 析,攻击决策 统一定权限 持一定权限 内容: 内容: 内容: 获得域名及P分布 获得远程权限 植入后门木马 获得拓扑及OS等 进入远程系统 删除日志 获得端口和服务 提升本地权限 修补明显的漏洞 获得应用系统情况 进一步扩展权限 进一步渗透扩展 获取漏洞信息 进行实质性操作 信息与软件工程学院 30

理论与技术 攻击的一般过程及目的、内容 30 预攻击 内容: 获得域名及IP分布 获得拓扑及OS等 获得端口和服务 获得应用系统情况 获取漏洞信息 目的: 收集信息,目标分 析,攻击决策 攻击 内容: 获得远程权限 进入远程系统 提升本地权限 进一步扩展权限 进行实质性操作 目的: 实施攻击,获得系 统一定权限 后攻击 内容: 植入后门木马 删除日志 修补明显的漏洞 进一步渗透扩展 目的: 消除痕迹,长期维 持一定权限

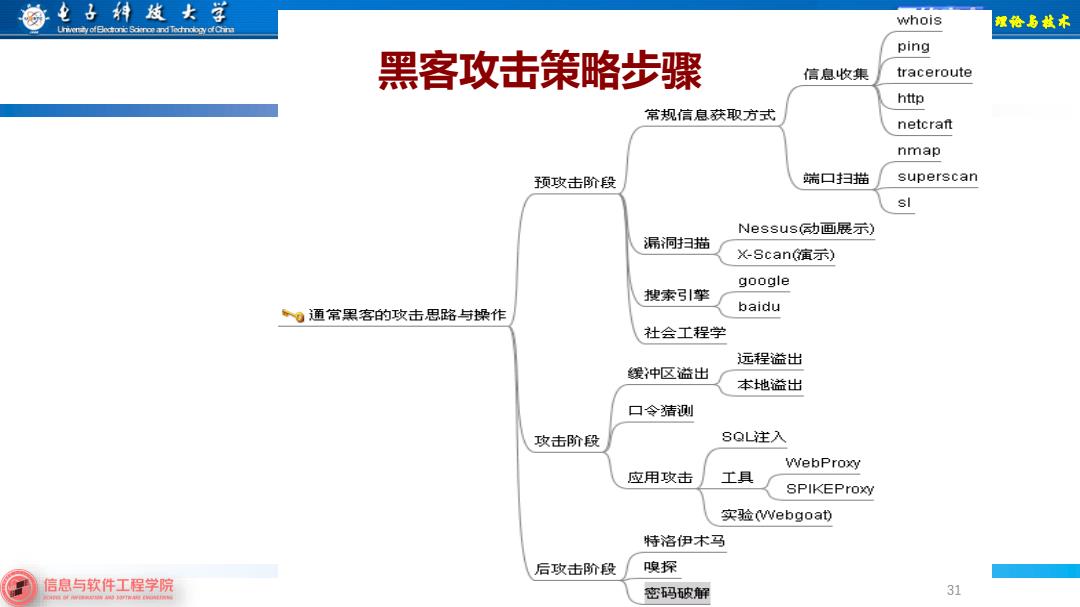

电子科技女学 whois 厘餐6我不 ping 黑客攻击策略步骤 信息收集 traceroute http 常规信息获取方式 netcraft nmap 预攻击阶段 端口扫描 superscan sl Nessus动画展示) 漏洞扫描 X-Scan(演示) google 搜索引擎 baidu 。通常黑客的攻击思路与操作 社会工程学 远程益出 缓冲区益出 本地溢出 口令猜测 攻击阶段 SQL注入 WebProxy 应用攻击 工具 SPIKEProxy 实验Vebgoat) 特洛伊木马 后攻击阶段 嗅探 信息与软件工程学院 密码破解 31

理论与技术 黑客攻击策略步骤 31

电子科技女学 网络安全曜备易散木 2.3.1预攻击阶段 信息与软件工程学院 32

理论与技术 2.3.1 预攻击阶段 32