也马孙监女学 University of Electronic Science and Technology of China 第二章 网络威胁、攻击与网络协议安全性 信息与软件工程学院

第二章 网络威胁、攻击与网络协议安全性

电子科技女学 网络安全曜备5散术 2.1威胁与攻击分类 信息与软件工程学院 1

理论与技术 2.1 威胁与攻击分类 2

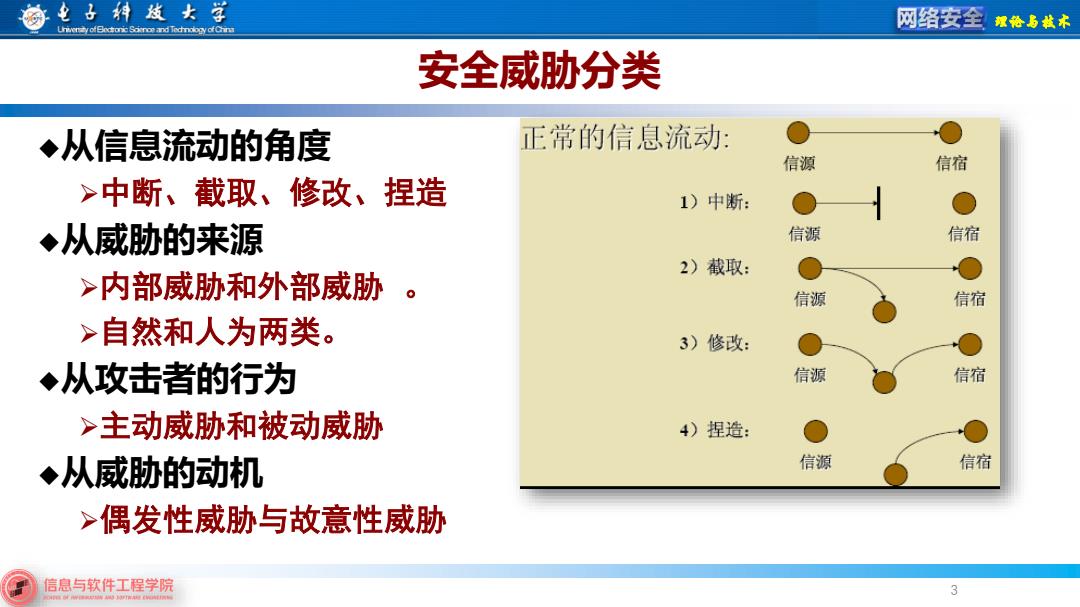

电子科技女学 网络安全曜格5散术 安全威胁分类 ◆从信息流动的角度 正常的信息流动: 信源 信宿 >中断、截取、修改、捏造 1)中断: 0 ◆从威胁的来源 信源 信宿 2)截取: >内部威胁和外部威胁。 信源 信宿 >自然和人为两类。 3)修改: ◆从攻击者的行为 信源 信宿 >主动威肋和被动威胁 4)捏造: ◆从威胁的动机 信源 信宿 >偶发性威胁与故意性威胁 信息与软件工程学院 3

理论与技术 安全威胁分类 ◆从信息流动的角度 ➢中断、截取、修改、捏造 ◆从威胁的来源 ➢内部威胁和外部威胁 。 ➢自然和人为两类。 ◆从攻击者的行为 ➢主动威胁和被动威胁 ◆从威胁的动机 ➢偶发性威胁与故意性威胁 3

电子科技女 网路安至潭备多教术 《信息保障技术框架 (IATF)》中分类 《信息保障技术框架(IAT)》3.0版中将攻击分为以下5类: >被动攻击 >主动攻击 >物理临近攻击 >内部人员攻击 >软硬件配装攻击 信息与软件工程学院 4

理论与技术 《信息保障技术框架(IATF)》中分类 ◆《信息保障技术框架(IATF)》3.0版中将攻击分为以下5类: ➢被动攻击 ➢主动攻击 ➢物理临近攻击 ➢内部人员攻击 ➢软硬件配装攻击 4

电子科技女学 网络安全曜备易散木 被动攻击 ◆非法(非授权) 获取信息,但不对信息做任何修改。常见手段: >搭线监听、无线截(取)获、其他截获、消息内容分析、业务流分 析 ◆攻击信息安全基础属性三角的保密性 >受害者难感知,不易被发现。 ◆防御措施 >重点在于预防,如加密、虚拟专用网(VPN) 信息与软件工程学院 5

理论与技术 被动攻击 ◆非法(非授权)获取信息,但不对信息做任何修改。常见手段: ➢搭线监听、无线截(取)获、其他截获、消息内容分析、业务流分 析 ◆攻击信息安全基础属性三角的保密性 ➢受害者难感知,不易被发现。 ◆防御措施 ➢重点在于预防 ,如加密、虚拟专用网(VPN) 5