电子科技女学 网络安全曜备易散木 离线 ◆下载口令文件 ◆下载加密的文本 ◆复制大量的数据 信息与软件工程学院 21

理论与技术 离线 ◆下载口令文件 ◆下载加密的文本 ◆复制大量的数据 21

物电日科放大学 网路安至潭备多教术 人物—攻击者身份与攻击目的 国家 减小国家决策空间、战略优势, 信息战士 安全 制造混乱,进行目标破坏 威胁 情报机构 搜集政治、军事,经济信息 破坏公共秩序,制造混乱,发 是怖分子 动政变 共同 商业间谦 掠夺竞争优势,恐吓 威胁 施行报复,实现经济目的, 犯罪团伙 破坏制度 攫取金钱,恐吓,挑战,获取 局部 社会型黑客 声望 威胁 娱乐型黑客 以吓人为乐,喜欢挑战 信息与软件工程学院 22

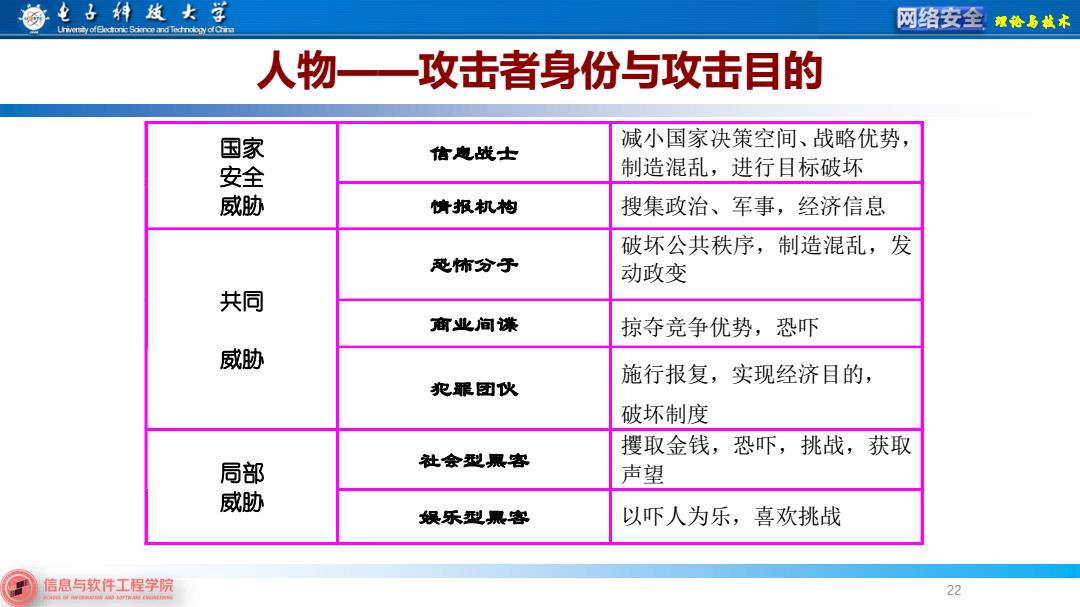

理论与技术 人物——攻击者身份与攻击目的 22 国家 安全 威胁 信息战士 减小国家决策空间、战略优势, 制造混乱,进行目标破坏 情报机构 搜集政治、军事,经济信息 共同 威胁 恐怖分子 破坏公共秩序,制造混乱,发 动政变 商业间谍 掠夺竞争优势,恐吓 犯罪团伙 施行报复,实现经济目的, 破坏制度 局部 威胁 社会型黑客 攫取金钱,恐吓,挑战,获取 声望 娱乐型黑客 以吓人为乐,喜欢挑战

电子科技女学 网络安全曜格5散术 手段—一常见的攻击方法 ◆1.欺骗攻击(Spoofing) ◆2.中间人攻击(Man-in-the-Middle Attacks) ◆3.拒绝或分布式拒绝服务(Denial of Service)攻击 ◆4.缓冲区溢出(Buffer Overf1ow)攻击 ◆5.后门和漏洞攻击 ◆6.暴力破解攻击 信息与软件工程学院 23

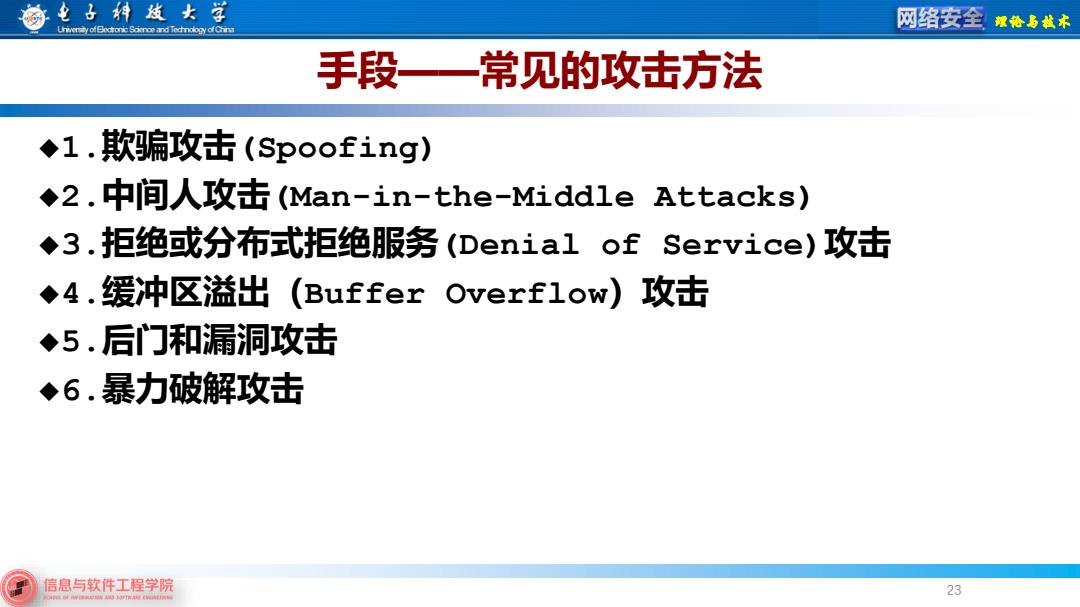

理论与技术 手段——常见的攻击方法 ◆1.欺骗攻击(Spoofing) ◆2.中间人攻击(Man-in-the-Middle Attacks) ◆3.拒绝或分布式拒绝服务(Denial of Service)攻击 ◆4.缓冲区溢出(Buffer Overflow)攻击 ◆5.后门和漏洞攻击 ◆6.暴力破解攻击 23

脑电子科技女学 网络安全曜格5散术 目标—容易遭受攻击的目标 ◆路由器 ◆数据库 ◆邮件服务 ◆名称服务 ◆Web和ETP服务器 ◆与协议相关的服务 信息与软件工程学院 24

理论与技术 目标——容易遭受攻击的目标 ◆路由器 ◆数据库 ◆邮件服务 ◆名称服务 ◆Web和FTP服务器 ◆与协议相关的服务 24

电子科技女学 网络安全曜备易散木 2.3网络攻击步骤 信息与软件工程学院 25

理论与技术 2.3 网络攻击步骤 25