电子科妓女学 目标 数据 应用与设施 理0与我本 威助 帐号 口令 组件 进程 操作系统 计算机 局域网 广域网 探测 扫描 滋出 假冒/伪装 N 旁略控削 服务欺骗 授权侵犯 物取 责 媒体清理 物理侵入 重放 黎 否认 资源耗尽 更改 N 陪门/木马 社交工程 N 藏获/修改 窃听 蒉 电磁搬获 流量分析 读取 y 信息与软件工程学院 拷贝 √ √ √

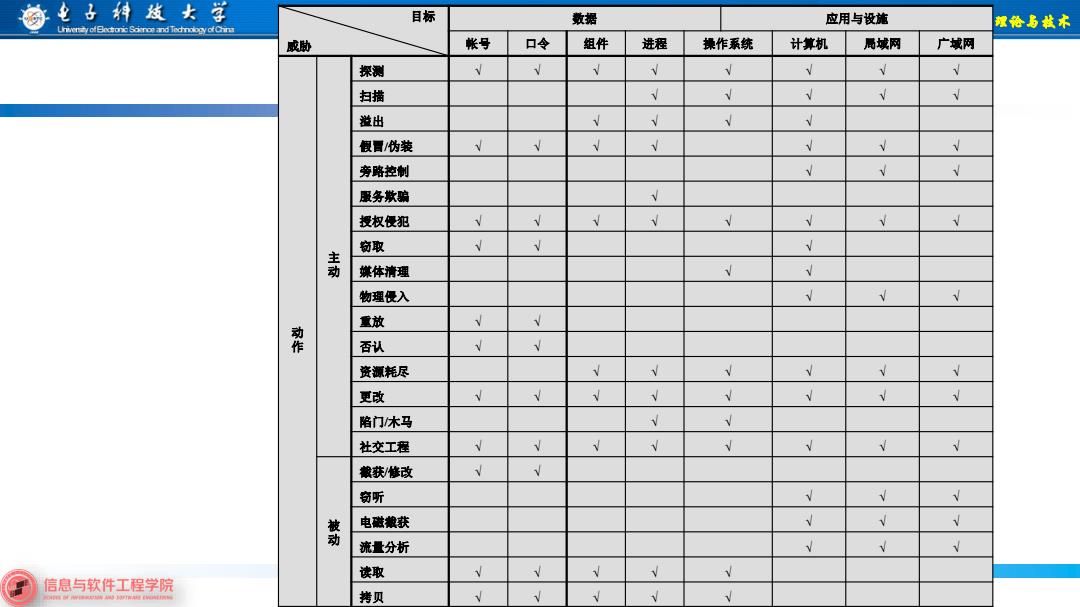

理论与技术 资源与威胁 11 目标 威胁 数据 应用与设施 帐号 口令 组件 进程 操作系统 计算机 局域网 广域网 动 作 主 动 探测 √ √ √ √ √ √ √ √ 扫描 √ √ √ √ √ 溢出 √ √ √ √ 假冒/伪装 √ √ √ √ √ √ √ 旁路控制 √ √ √ 服务欺骗 √ 授权侵犯 √ √ √ √ √ √ √ √ 窃取 √ √ √ 媒体清理 √ √ 物理侵入 √ √ √ 重放 √ √ 否认 √ √ 资源耗尽 √ √ √ √ √ √ 更改 √ √ √ √ √ √ √ √ 陷门/木马 √ √ 社交工程 √ √ √ √ √ √ √ √ 被 动 截获/修改 √ √ 窃听 √ √ √ 电磁截获 √ √ √ 流量分析 √ √ √ 读取 √ √ √ √ √ 拷贝 √ √ √ √ √

电子科技女学 网络安全曜备易散木 Security Threats 安全威胁 威胁机密性 威胁完整性 威胁可用性 威胁可控性 假冒 窃听 旁路控制 业务流分析 截获/修改 授权侵犯 电磁/射频截获 资源耗尽 人员疏忽 否认 物理侵入 窃取 特洛伊木马 媒体清理 陷门 业务欺骗 信息泄漏 完整性破坏 窃取 重放 信息与软件工程学院 12

理论与技术 Security Threats 12 安全威胁 威胁机密性 威胁完整性 威胁可用性 威胁可控性 窃听 业务流分析 电磁/射频截获 人员疏忽 媒体清理 截获/修改 否认 资源耗尽 窃取 假冒 旁路控制 授权侵犯 物理侵入 特洛伊木马 陷门 业务欺骗 信息泄漏 完整性破坏 窃取 重放

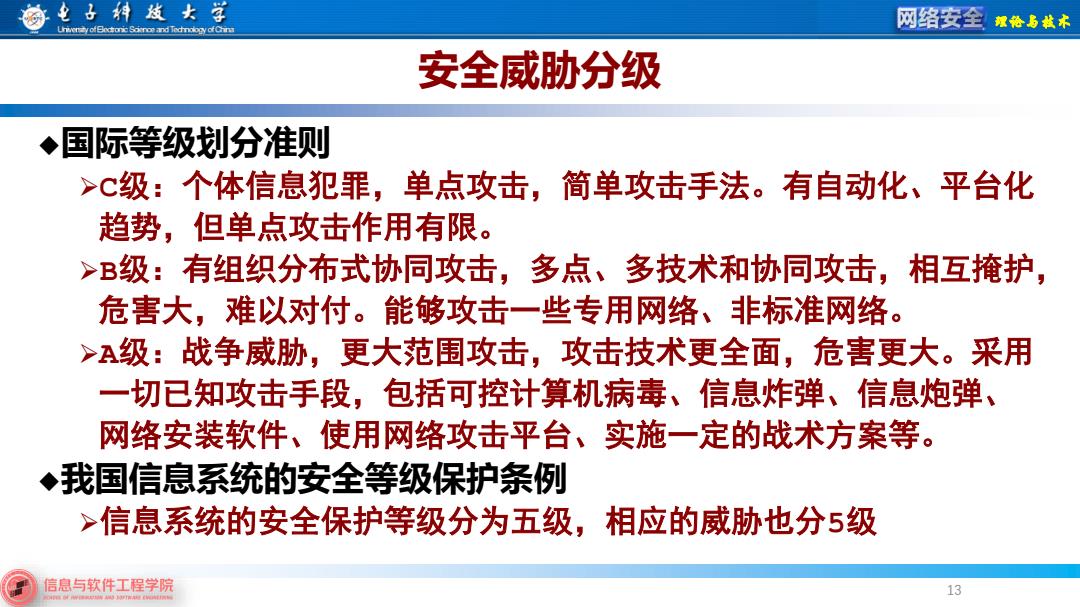

网路安全潭备多教术 安全威胁分级 ◆国际等级划分准则 >C级:个体信息犯罪,单点攻击,简单攻击手法。有自动化、平台化 趋势,但单点攻击作用有限。 >B级:有组织分布式协同攻击,多点、多技术和协同攻击,相互掩护, 危害大,难以对付。能够攻击一些专用网络、非标准网络。 >A级:战争威胁,更大范围攻击,攻击技术更全面,危害更大。采用 一切已知攻击手段,包括可控计算机病毒、信息炸弹、信息炮弹、 网络安装软件、使用网络攻击平台、实施一定的战术方案等。 ◆我国信息系统的安全等级保护条例 >信息系统的安全保护等级分为五级,相应的威胁也分5级 信息与软件工程学院 13

理论与技术 安全威胁分级 ◆国际等级划分准则 ➢C级:个体信息犯罪,单点攻击,简单攻击手法。有自动化、平台化 趋势,但单点攻击作用有限。 ➢B级:有组织分布式协同攻击,多点、多技术和协同攻击,相互掩护, 危害大,难以对付。能够攻击一些专用网络、非标准网络。 ➢A级:战争威胁,更大范围攻击,攻击技术更全面,危害更大。采用 一切已知攻击手段,包括可控计算机病毒、信息炸弹、信息炮弹、 网络安装软件、使用网络攻击平台、实施一定的战术方案等。 ◆我国信息系统的安全等级保护条例 ➢信息系统的安全保护等级分为五级,相应的威胁也分5级 13

电子科技女学 网络安全曜备易散木 2.2网络攻击环节 信息与软件工程学院 14

理论与技术 2.2 网络攻击环节 14

电子科技女学 网络安全曜格5散术 网络攻击的环节 ◆天时、地利、人和 >时间 >地点 >人物 ◆其他方面 >手段 >目标 信息与软件工程学院 15

理论与技术 网络攻击的环节 ◆天时、地利、人和 ➢时间 ➢地点 ➢人物 ◆其他方面 ➢手段 ➢目标 15