电子科技女学 网络安全 厘备5其不 主动攻击 ◆篡改数据流、或产生虚假流。主要攻击方式包括: >假冒:一个实体假装为另一个实体。 >重放:截获并发送一个目的主机已接收过的包,从而欺骗目的主机, 主要用于身份认证过程,非法通过认证。 >篡改:非法改变,延迟或乱序一个合法消息或其中的部分。 >拒绝服务:阻碍信息系统或其部分设施的正常使用。 ◆攻击基础三角的完整性和可用性 >受害者易感知,容易检测,不易有效防止。 ◆防御措施 >自动审计、入侵检测、完整性恢复、系统加固等。 信息与软件工程学院 6

理论与技术 主动攻击 ◆篡改数据流、或产生虚假流。主要攻击方式包括: ➢假冒:一个实体假装为另一个实体。 ➢重放:截获并发送一个目的主机已接收过的包,从而欺骗目的主机, 主要用于身份认证过程,非法通过认证。 ➢篡改:非法改变,延迟或乱序一个合法消息或其中的部分。 ➢拒绝服务:阻碍信息系统或其部分设施的正常使用。 ◆攻击基础三角的完整性和可用性 ➢受害者易感知,容易检测,不易有效防止。 ◆防御措施 ➢自动审计、入侵检测、完整性恢复、系统加固等。 6

电子科技女学 网路安全潭备多教术 内部人员攻击 ◆内部人员攻击分为恶意的或非恶意的: ◆恶意攻击: >内部人员有计划的窃听、偷窃或损坏信息,或拒绝其他授权用户的 访问。 ◆非恶意攻击: >通常由于粗心、知识缺乏或为了“完成工作等无意间绕过安全策略 但对系统产生了破坏的行为造成。 信息与软件工程学院 7

理论与技术 内部人员攻击 ◆内部人员攻击分为恶意的或非恶意的; ◆恶意攻击: ➢内部人员有计划的窃听、偷窃或损坏信息,或拒绝其他授权用户的 访问。 ◆非恶意攻击: ➢通常由于粗心、知识缺乏或为了“完成工作”等无意间绕过安全策略 但对系统产生了破坏的行为造成。 7

胸电占科放大学 网路安全潭备多状木 物理临近与软硬件配装攻击 ◆物理临近攻击 >指物理临近网络、系统或设备进行未授权的更改、信息收集或破坏。 ◆软硬件配装攻击,又称为分发攻击, >在软硬件的生产工厂内或在产品分发过程中恶意修改硬件或软件。 信息与软件工程学院 8

理论与技术 物理临近与软硬件配装攻击 ◆物理临近攻击 ➢指物理临近网络、系统或设备进行未授权的更改、信息收集或破坏。 ◆软硬件配装攻击,又称为分发攻击, ➢在软硬件的生产工厂内或在产品分发过程中恶意修改硬件或软件。 8

电子科技女学 网络安全曜备易散木 其他分类方法 ◆资源及其脆弱性 (Resources and t their Vulnerabilities) ◆资源与威胁 ◆安全威胁(Security Threats) 信息与软件工程学院

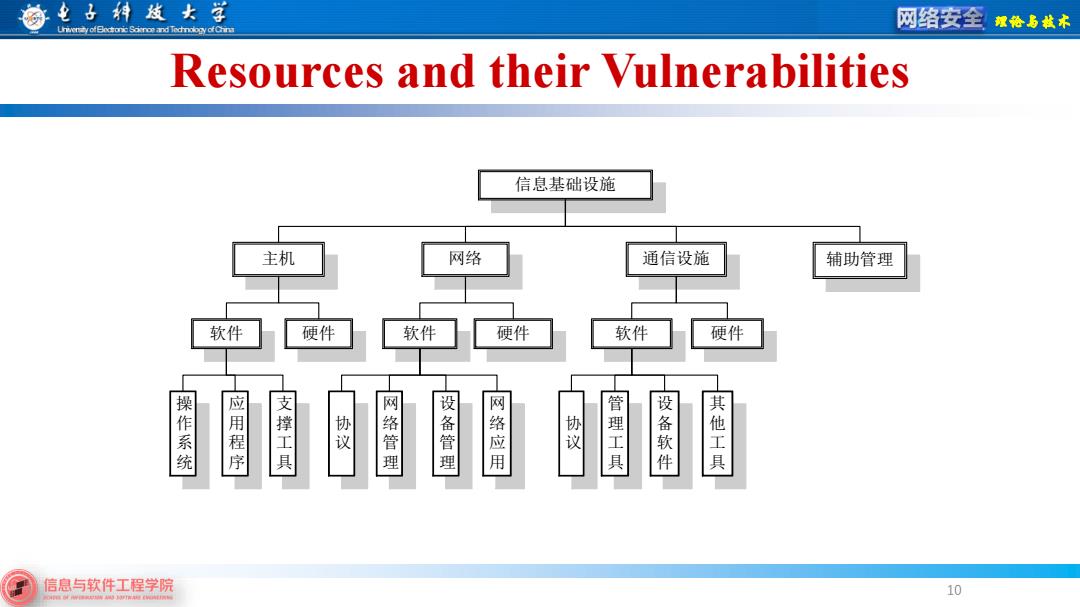

理论与技术 其他分类方法 ◆资源及其脆弱性(Resources and their Vulnerabilities) ◆资源与威胁 ◆安全威胁(Security Threats ) 9

电子科技女学 网络安全 理路易林不 Resources and their Vulnerabilities 信息基础设施 主机 网络 通信设施 辅助管理 软件 硬件 软件 硬件 软件 硬件 操作系统 应用程序 支撑工具 贽 网络管理 设备管理 网络应用 故 管理工具 设备软 其他工具 信息与软件工程学院 10

理论与技术 Resources and their Vulnerabilities 10 信息基础设施 主机 网络 通信设施 软件 硬件 软件 硬件 软件 硬件 应 用 程 序 支 撑 工 具 操 作 系 统 设 备 管 理 网 络 管 理 网 络 应 用 协 议 管 理 工 具 设 备 软 件 协 议 其 他 工 具 辅助管理