计算机网络 自顶向下方法 a1事KKW,言年4和 第8章网络安全 computer networking Network Security Computer Nerorking 计算机网络:自顶向下方法(原书第三版 陈鸣译,机械工业出版社,2005年 Computer Networking:A Top Down Approach Featuring the Internet, 3rd edition Jim Kurose,Keith Ross Addison-Wesley,July 2004 网络安全

网络安全 1 第8章 网络安全 Network Security 计算机网络:自顶向下方法 (原书第三版) 陈鸣译,机械工业出版社,2005年 Computer Networking: A Top Down Approach Featuring the Internet, 3 rd edition. Jim Kurose, Keith Ross Addison-Wesley, July 2004

第8章网络安全 本章且的 口理解网络安全的原则: O密码学及其超越“机密性”的多种应用 0鉴别 O报文完整性 O密钥分发 口实践中的安全: o防火墙 。在应用层、运输层、网络层和链路层中的安全性 网络安全 2

网络安全 2 第8章 网络安全 本章目的: 理解网络安全的原则: 密码学及其超越“机密性” 的多种应用 鉴别 报文完整性 密钥分发 实践中的安全: 防火墙 在应用层、运输层、网络层和链路层中的安全性

第8章要点 8.1什么是网络安全? 8.2密码学的原则 8.3鉴别 8.4完整性 8.5密钥分发和证书 8.6访问控制:防火墙 8.7攻击和防范措施 8.8在多层次中的安全性 网络安全

网络安全 3 第8章 要点 8.1 什么是网络安全? 8.2 密码学的原则 8.3 鉴别 8.4 完整性 8.5 密钥分发和证书 8.6 访问控制: 防火墙 8.7 攻击和防范措施 8.8 在多层次中的安全性

什么是网络安全? 机密性:仅发送方,希望的接收方应当“理解” 报文内容 O发送方加密报文 O接收方解密报文 鉴别:发送方、接收方要证实彼此的身份 报文完整性:发送方、接收方要确保报文(在传输 或以后)不在不知不觉中被篡改 访问和可用性:服务必须可访问和为用户可用 网络安全

网络安全 4 什么是网络安全? 机密性: 仅发送方,希望的接收方应当“理解” 报文内容 发送方加密报文 接收方解密报文 鉴别: 发送方、接收方要证实彼此的身份 报文完整性: 发送方、接收方要确保报文(在传输 或以后)不在不知不觉中被篡改 访问和可用性: 服务必须可访问和为用户可用

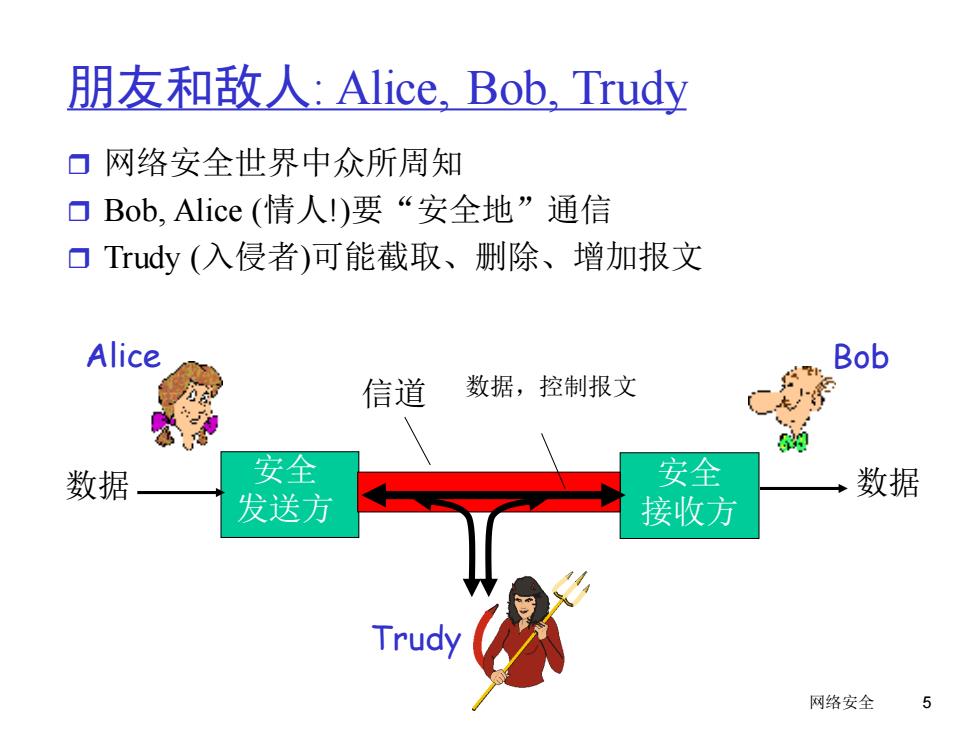

朋友和敌人:Aice,Bob,Trudy ▣网络安全世界中众所周知 口Bob,Alice(情人!)要“安全地”通信 ▣Tudy(入侵者)可能截取、删除、增加报文 Alice Bob 信道 数据,控制报文 数据 安全 安全 数据 发送方 接收方 Trudy 网络安全

网络安全 5 朋友和敌人: Alice, Bob, Trudy 网络安全世界中众所周知 Bob, Alice (情人!)要“安全地”通信 Trudy (入侵者)可能截取、删除、增加报文 安全 发送方 安全 接收方 信道 数据,控制报文 数据 数据 Alice Bob Trudy