数字签名的过程 。系统初始化过程 生成数字签名方案用到的所有参数。 。签名生成过程 用户利用给定的算法对消息产生签名s=Sign(m)。 。签名验证过程 验证者利用公开的验证方法对给定消息的签名进行 验证,得出签名的有效性。Ver(s,m)=0或1。 CNR@HEU http://machunguang.hrbeu.edu.cn 12

数字签名的过程 系统初始化过程 生成数字签名方案用到的所有参数。 签名生成过程 用户利用给定的算法对消息产生签名 用户利用给定的算法对消息产生签名s=Sign(m) s=Sign(m)。 签名验证过程 验证者利用公开的验证方法对给定消息的签名进行 验证,得出签名的有效性。 验证,得出签名的有效性。Ver(s,m)=0或1。 12

数字签名描述 签名者A 验证者B 消息 Hash函数 哈希值 Hash函数 公开信道 消息 签名有效 消息-- 验证算法 哈希值 签名 签名 签名无效 签名算法 6 A的公钥 6 A的私钥 CNR@HEU http://machunguang.hrbeu.edu.cn 13

数字签名描述 签名者A 验证者B 消息 Hash函数 哈希值 Hash函数 消息 消息 签名有效 签名 验证算法 公开信道 哈希值 签名 签名无效 签名 算 签名算法 A的公钥 13 A的私钥

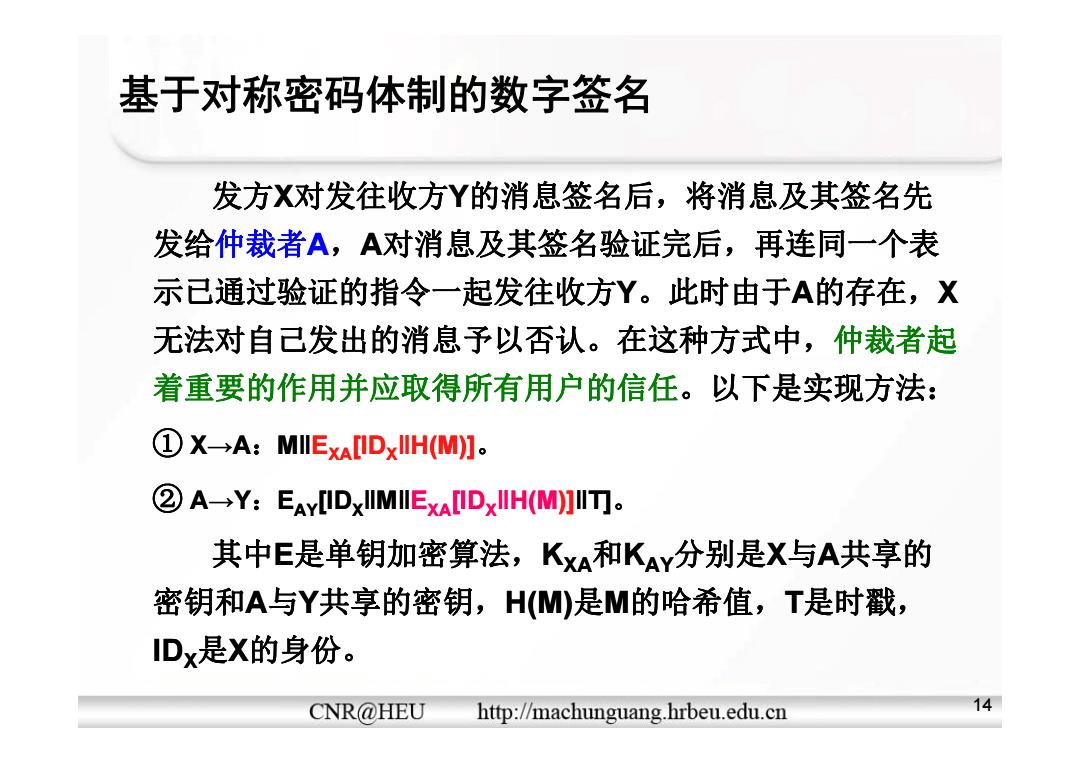

基于对称密码体制的数字签名 发方X对发往收方Y的消息签名后,将消息及其签名先 发给仲裁者A,A对消息及其签名验证完后,再连同一个表 示已通过验证的指令一起发往收方Y。此时由于A的存在,X 无法对自己发出的消息予以否认。在这种方式中,仲裁者起 着重要的作用并应取得所有用户的信任。以下是实现方法: ①X-→A:MIIEXA[IDXIIH(M)]。 ②A→Y:EAY[IDXIIMIIEXA[IDXIH(M]IIT。 其中E是单钥加密算法,Kxa和KaY分别是X与A共享的 密钥和A与Y共享的密钥,H(M)是M的哈希值,T是时戳, Dx是X的身份。 CNR@HEU http://machunguang.hrbeu.edu.cn 14

基于对称密码体制的数字签名 发方 X对发往收方 Y的消息签名后 ,将消息及其签名先 将消息及其签名先 发给仲裁者 A , A对消息及其签名验证完后,再连同一个表 示已通过验证的指令 示已通过验证的指令 起发往收方 一 Y 。此时由于 A的存在 , X 无法对自己发出的消息予以否认。在这种方式中,仲裁者起 着重要的作用并应取得所有用户的信任 。以下是实现方法: ① X → A:M ǁ EXA[ID X ǁH(M)] 。 ② A → Y:EAY[ID X ǁ M ǁ EXA[ID X ǁH(M)] ǁT] 。 其中 E是单钥加密算法 是单钥加密算法 , K X A 和 K A Y分别是 X 与 A共享的 密钥和 A 与 Y共享的密钥,H(M) 是 M的哈希值, T是时戳, ID 是 X的身份 14 ID X 是 X的身份

基于对称密码体制的数字签名(分析) 。在①中,X以ExA[IDxIlH(M)]作为自己对M的签名,将M及签 名发往A。在②中A将从X收到的内容和IDx、T一起加密后发 往Y,其中的T用于向Y表示所发的消息不是旧消息的重放。 Y对收到的内容解密后,将解密结果存储起来以备出现争议时 使用。 。如果出现争议,Y可声称自己收到的M的确来自X,并将 EAY[IDXIIMIIEXA[IDxIH(M)]I] 发给A,由A仲裁,A由KAY解密后,再用KxA对 EXA[IDxIIH(M)]解密,并对H(M)加以验证,从而验证了X的签 名。 CNR@HEU http://machunguang.hrbeu.edu.cn 15

基于对称密码体制的数字签名 (分析 ) 在 ① 中 , X 以 EXA 在 ① 中 , X 以 EXA[ID X ǁH(M)]作为自己对 M的签名 , 将 M及签 名发往 A。在②中 A将从 X收到的内容和ID X 、 T一起加密后发 往 Y ,其中的 T用于向 Y表示所发的消息不是旧消息的重放 表示所发的消息不是旧消息的重放 。 Y对收到的内容解密后,将解密结果存储起来以备出现争议时 使用。 如果出现争议, Y可声称自己收到的 M的确来自 X,并将 EAY[ID X ǁ M ǁ EXA[ID X ǁH(M)] ǁT] 发给 A , 由 A仲裁 , A 由KAY解密后 ,再用 K X A 对 EXA[ID X ǁH(M)]解密,并对H(M)加以验证,从而验证了 X的签 名 15

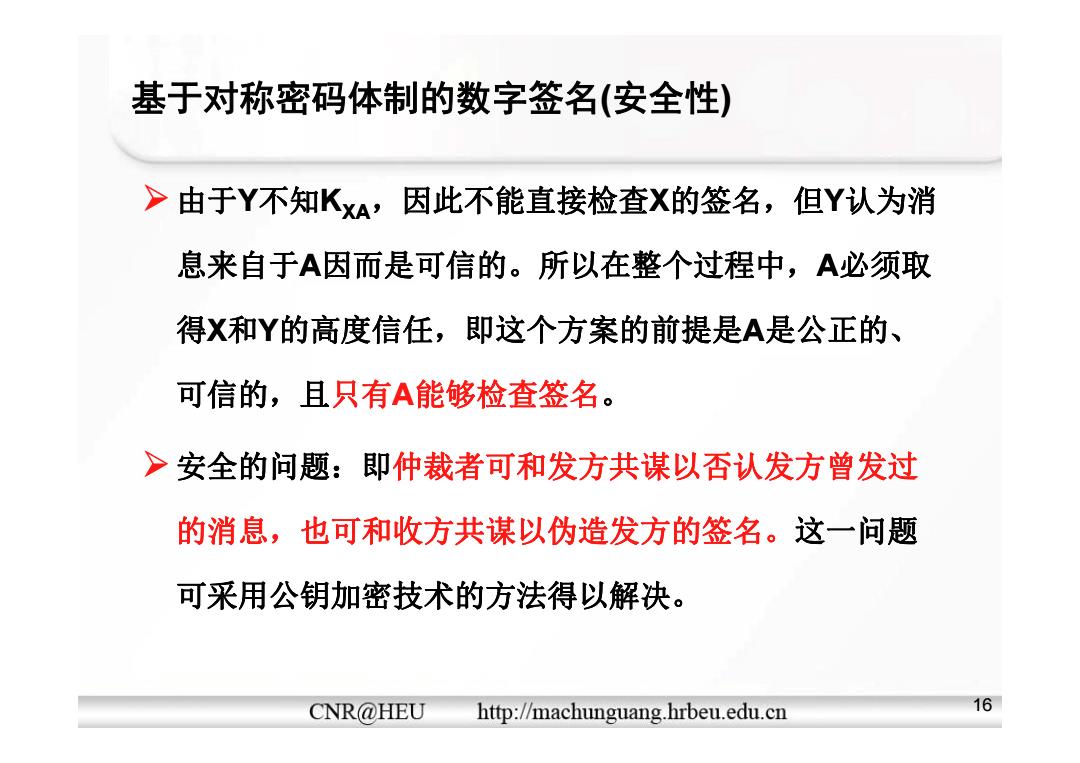

基于对称密码体制的数字签名(安全性) >由于Y不知KxA,因此不能直接检查X的签名,但Y认为消 息来自于A因而是可信的。所以在整个过程中,A必须取 得X和Y的高度信任,即这个方案的前提是A是公正的、 可信的,且只有A能够检查签名。 >安全的问题:即仲裁者可和发方共谋以否认发方曾发过 的消息,也可和收方共谋以伪造发方的签名。这一问题 可采用公钥加密技术的方法得以解决。 CNR@HEU http://machunguang.hrbeu.edu.cn 16

基于对称密码体制的数字签名 (安全性 ) ¾ 由于 Y不知 KXA ,因此不能直接检查 因此不能直接检查 X的签名 , 但 Y认为消 息来自于 A因而是可信的。所以在整个过程中, A必须取 得 X 和 Y的高度信任,即这个方案的前提是 A是公正的、 可信的 , 且只有 A能够检查签名 。 ¾ 安全的问题:即仲裁者可和发方共谋以否认发方曾发过 仲裁者可和发方共谋以否认发方曾发过 的消息,也可和收方共谋以伪造发方的签名。这一问题 可采用公钥加密技术的方法得以解决。 16