华回海连柔大 身份认证说明 105 ●说明 1.RSA的强度保证了发送方的身份 2.SHA-1的强度保证了签名的有效性 3.DSS/SHA-1可选替代方案。 ·签名与消息可以分离 。对消息进行单独的日志记录 01 可执行程序的签名记录,检查病毒 文档多方签名,可以避免嵌套签名 2022/10/9 现代密码学理论与实践-15:电子邮件的安全 12/61

2022/10/9 现代密码学理论与实践-15:电子邮件的安全 12/61 身份认证说明 ⚫ 说明 1. RSA的强度保证了发送方的身份 2. SHA-1的强度保证了签名的有效性 3. DSS/SHA-1可选替代方案。 ⚫ 签名与消息可以分离 ⚫ 对消息进行单独的日志记录 ⚫ 可执行程序的签名记录,检查病毒 ⚫ 文档多方签名,可以避免嵌套签名

PGP操作描述 15 ·保密性 发送者生成报文和128位会话密钥随机数 ● 采用CAST-128(或IDEA或3DES)对报文加密 ● 采用RSA,使用接收者的公开密钥加密会话密钥, 并置到报文前面 ● 接收者采用RSA,解密和恢复会话密钥 接收者使用会话密钥解密报文 可以使用Diffie-Hellman算法生成会话密钥 保密性与认证 同时实现保密和认证 2022/10/9 现代密码学理论与实践-15:电子邮件的安全 13/61

2022/10/9 现代密码学理论与实践-15:电子邮件的安全 13/61 PGP操作描述 ⚫ 保密性 ⚫ 发送者生成报文和128位会话密钥随机数 ⚫ 采用CAST-128(或IDEA或3DES)对报文加密 ⚫ 采用RSA,使用接收者的公开密钥加密会话密钥, 并置到报文前面 ⚫ 接收者采用RSA,解密和恢复会话密钥 ⚫ 接收者使用会话密钥解密报文 ⚫ 可以使用Diffie-Hellman算法生成会话密钥 ⚫ 保密性与认证 ⚫ 同时实现保密和认证

保密性 因海拳长 15 发送方 。生成消息M并为该消息生成一个随机数作为会话密钥 ● 用会话密钥加密M ●用接收者的公钥加密会话密钥并与消息M结合 接收方 用自己的私钥解密恢复会话密钥 用会话密钥解密恢复消息M Source A Destination B EKUb[Ks] KUb KRb Ks DP 甲 2022/10/9 现代密码学理论与实践-15:电子邮件的安全 14/61

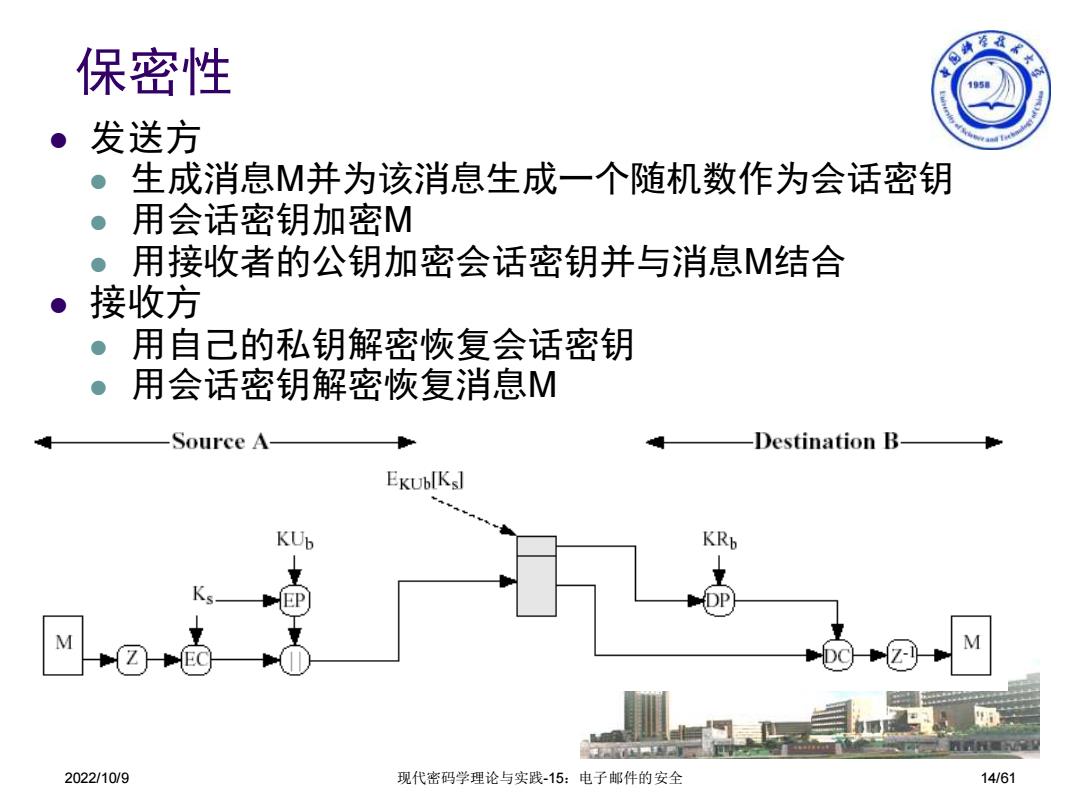

2022/10/9 现代密码学理论与实践-15:电子邮件的安全 14/61 保密性 ⚫ 发送方 ⚫ 生成消息M并为该消息生成一个随机数作为会话密钥 ⚫ 用会话密钥加密M ⚫ 用接收者的公钥加密会话密钥并与消息M结合 ⚫ 接收方 ⚫ 用自己的私钥解密恢复会话密钥 ⚫ 用会话密钥解密恢复消息M

保密性说明 15 。对称加密算法和公钥加密算法的结合可以缩短加密 时间 ·用公钥算法解决了会话密钥的单向分发问题 不需要专门的会话密钥交换协议 由于邮件系统的存储-转发的特性,用握手方式交换密钥 不太可能 每个消息都有自己的一次性密钥,进一步增强了保 密强度。所以,每个密钥只加密很小部分的明文内 容 2022/10/9 现代密码学理论与实践-15:电子邮件的安全 15/61

2022/10/9 现代密码学理论与实践-15:电子邮件的安全 15/61 保密性说明 ⚫ 对称加密算法和公钥加密算法的结合可以缩短加密 时间 ⚫ 用公钥算法解决了会话密钥的单向分发问题 ⚫ 不需要专门的会话密钥交换协议 ⚫ 由于邮件系统的存储-转发的特性,用握手方式交换密钥 不太可能 ⚫ 每个消息都有自己的一次性密钥,进一步增强了保 密强度。所以,每个密钥只加密很小部分的明文内 容

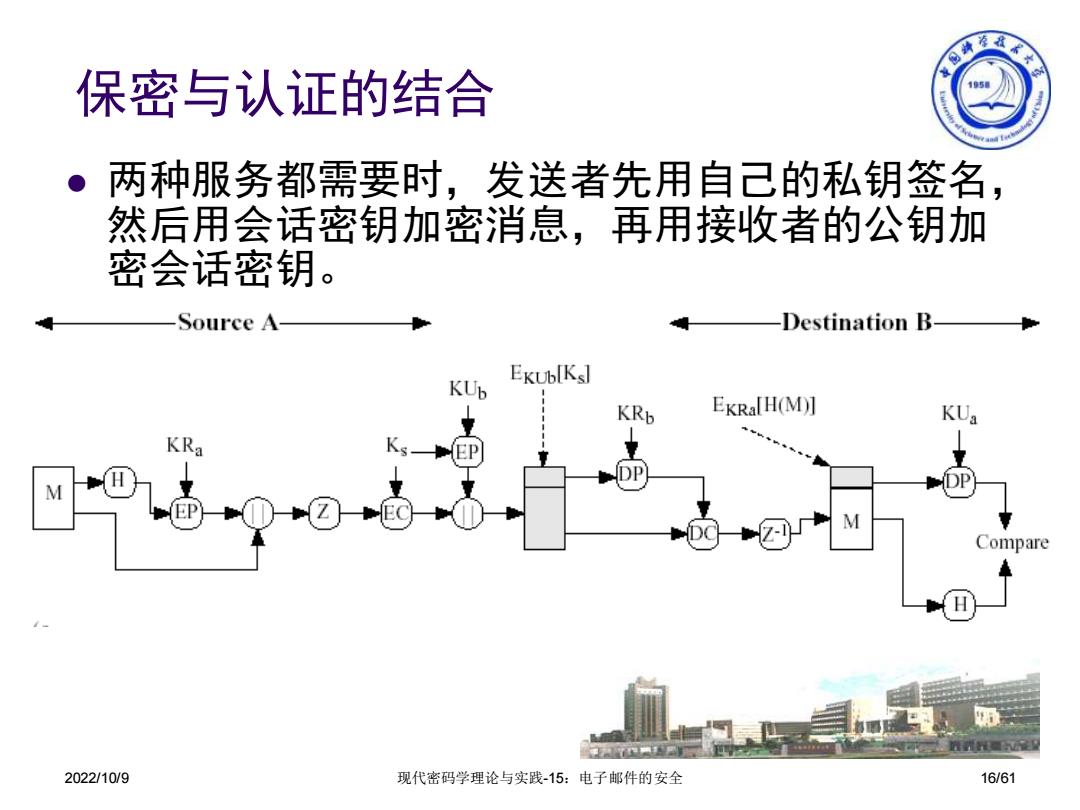

海冷家 保密与认证的结合 1950 两种服务都需要时,发送者先用自己的私钥签名 然后用会话密钥加密消息,再用接收者的公钥加 密会话密钥。 Source A Destination B KUb EKUb[Ks] KRb EKRa[H(M)] KUa KRa Ks-(EP M+@ +@M Compare 2022/10/9 现代密码学理论与实践-15:电子邮件的安全 16/61

2022/10/9 现代密码学理论与实践-15:电子邮件的安全 16/61 保密与认证的结合 ⚫ 两种服务都需要时,发送者先用自己的私钥签名, 然后用会话密钥加密消息,再用接收者的公钥加 密会话密钥