中图科学枝术大学计算机科学与技术系 University of Science and Technology of China D三PARTMENT OF C口P3T宣SB1ENC三ANDT三GNN口L口回 条件跳转指合 ■汇编条件跳转包含两个操作 1.使用CMP指令比较两个数并将比较结果的对应 标志保存起来(fla9).有小于,等于和大于三个状态标志. 2.X条件操作指令系列用于检查指定的条件×,如 果该条件成立就跳转到指定地址 je,jne,相等或不相等时跳转 jb,ja:无特号数,小于或大于跳转 jl,jg:带符号数,小于或大于跳转 jbe:复合条件,小于等于 jmp:直接转移 chenkm@ustc.edu.cn 0551-3602824 12

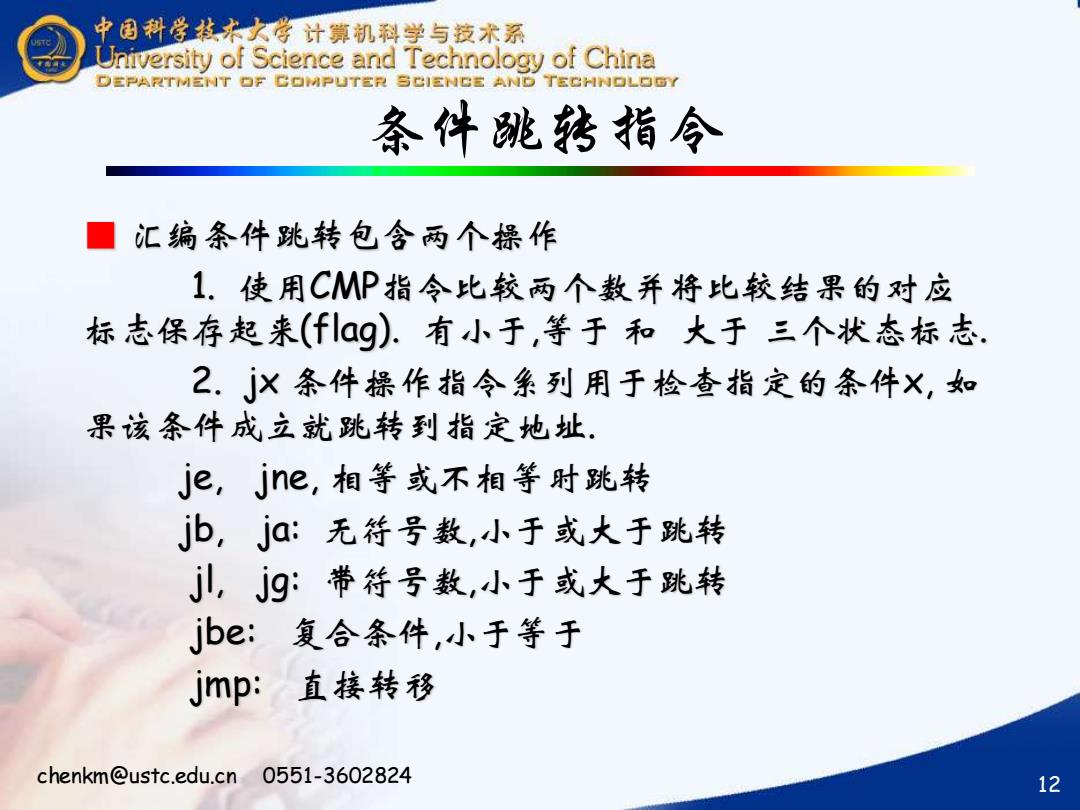

条件跳转指令 ■ 汇编条件跳转包含两个操作 1. 使用CMP指令比较两个数并将比较结果的对应 标志保存起来(flag). 有小于,等于 和 大于 三个状态标志. 2. jx 条件操作指令系列用于检查指定的条件x, 如 果该条件成立就跳转到指定地址. je, jne, 相等或不相等时跳转 jb, ja: 无符号数,小于或大于跳转 jl, jg: 带符号数,小于或大于跳转 jbe: 复合条件,小于等于 jmp: 直接转移 12 chenkm@ustc.edu.cn 0551-3602824

中图科学枝术大计算机科学与术系 University of Science and Technology of China D三PARTMENT OF G口P3T宣SB1ENC三ADT三CAN口L口回 条件跳转的主要类型 1hdd周dHii温■■里III■用I1I1H■■想开I用甲两日开 C跳, !嫩存器盛与取馆 ;如果这伯相等转到xx 哑C,%;较股与特器以的值 阻W;果%,挑割州 ai1ahaa出图iB1iI出服111 chenkm@ustc.edu.cn 0551-3602824 13

条件跳转的主要类型 13 chenkm@ustc.edu.cn 0551-3602824

中国科学枝木大学计算机科学与技术系 University of Science and Technology of China D三PARTMENT OF C口P3T宣S1END三ANDT三BNN口L口回Y 函数调用指令 ■C调用:传递给函数的参量是按照是按从右到左的顺序 传递,由完成调用的代码负责从堆栈中请除参量. ■Pasca调用:传递给函数的参量是按照是按从左到右的 顺序传递,由被调用的函数自身完成从堆栈中请除参量. ■Windows API:stdcal规范:按C调用传递参数,按 Pascal调用从堆栈中清除参数. ■函数的返回值:放入EAX寄存器中,若返回64函数值, 则使用EDX:EAX寺存器对. chenkm@ustc.edu.cn 0551-3602824 14

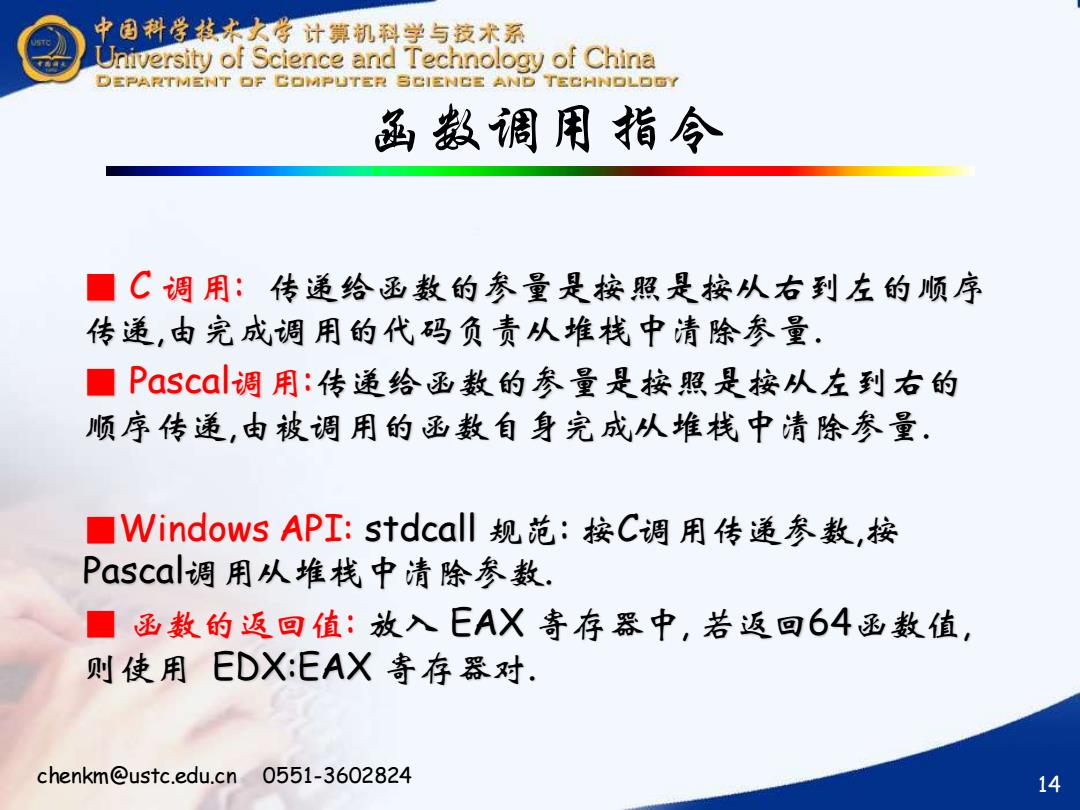

函数调用指令 ■ C 调用: 传递给函数的参量是按照是按从右到左的顺序 传递,由完成调用的代码负责从堆栈中清除参量. ■ Pascal调用:传递给函数的参量是按照是按从左到右的 顺序传递,由被调用的函数自身完成从堆栈中清除参量. ■Windows API: stdcall 规范: 按C调用传递参数,按 Pascal调用从堆栈中清除参数. ■ 函数的返回值: 放入 EAX 寄存器中, 若返回64函数值, 则使用 EDX:EAX 寄存器对. 14 chenkm@ustc.edu.cn 0551-3602824

中国科学技术大学计算机科学与技术系 University of Science and Technology of China D三PARTME利r OF COMP3T宣SB1三NG三ANDT三GHN口L回回/ 调用操作系统的AP工岛数 耀出f现;脖裤配 州1eatg h, m■m■m■■■a■neoc io ilasbiii日HW且JI7I0111平I围H月P里II9pII年! chenkm@ustc.edu.cn 0551-3602824 15

调用操作系统的API函数 15 chenkm@ustc.edu.cn 0551-3602824

中图科学技术大学计算机科学与技术系 University of Science and Technology of China D三PARTMENT OF C口P3T宣S1END三ANDT三BNN口L口回Y 防黑客反向工程预备和积 ■如何创建与绕过保护环节 若能了解创建保护机制的知识更好。 ■黑客底层分析技术--调试器与反汇编器使用技能 熟练使用调试器 熱练使用反汇编器 二进制编辑工具 ■识别与重建源代码关键结构-从二进制或汇编中识别 出函数、局部与全局变量、控制结构、对象、运算特等。 降低程序分析的工作量。 chenkm@ustc.edu.cn 0551-3602824 16

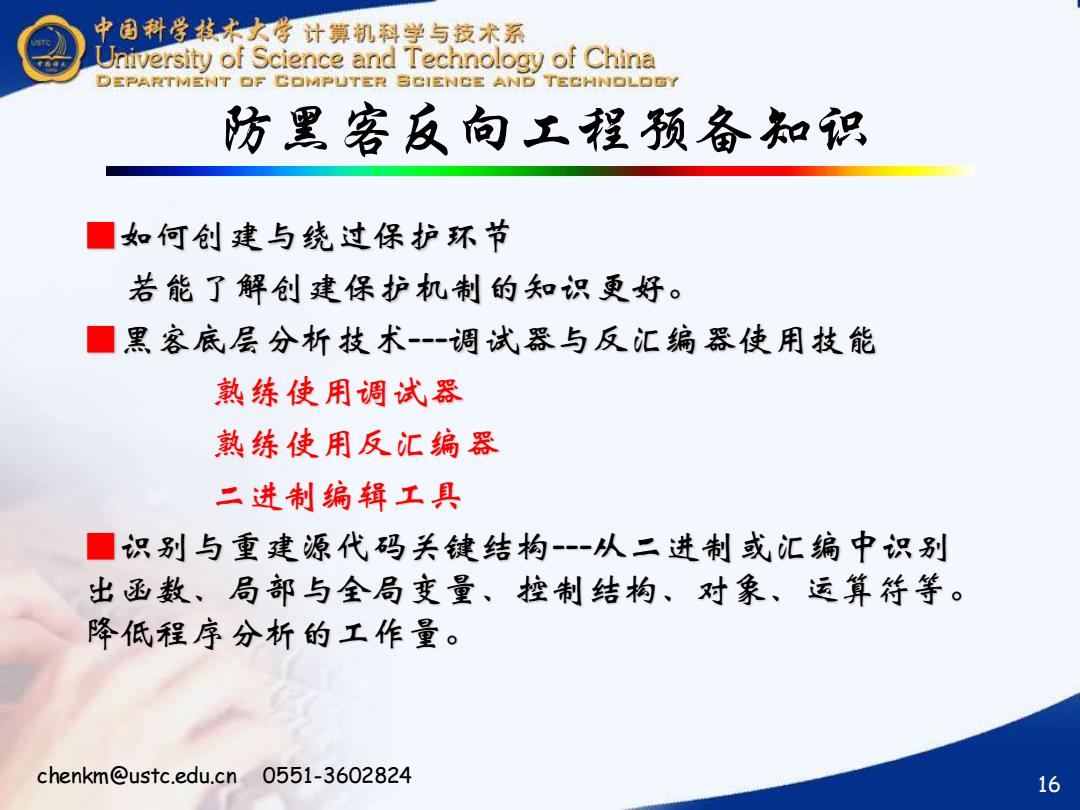

防黑客反向工程预备知识 ■如何创建与绕过保护环节 若能了解创建保护机制的知识更好。 ■黑客底层分析技术---调试器与反汇编器使用技能 熟练使用调试器 熟练使用反汇编器 二进制编辑工具 ■识别与重建源代码关键结构---从二进制或汇编中识别 出函数、局部与全局变量、控制结构、对象、运算符等。 降低程序分析的工作量。 16 chenkm@ustc.edu.cn 0551-3602824