地址解析过程 情况2: 目的P地址所对应的主机和发送主机在两个不同的网络内 发送主机通过查找转发表得到转发的下一跳网络节点IP地址(第一 跳路由器),对该IP地址执行ARP过程,然后发送数据 第一跳路由器查找转发表得到第二跳路由器的IP地址,对该P地 址执行ARP过程,然后发送数据 ■■■■■■■■ 目的网络的路由器查找转发表知道目的节点和自己在同一个网络中, 对目的IP地址执行ARP过程,然后将数据发送到目的节点 ARP ARP 发送主机 目的主机 ARP过程被限制在链路范围(同一个网络)内,始终是查找转发表得到转发的 下一跳节点的IP地址,然后对该P地址做ARP。在数据传输频繁时,ARP缓 存表中一般有对应的表项,节点间不需要交互ARP过程

26 地址解析过程 ◼ 发送主机通过查找转发表得到转发的下一跳网络节点IP地址(第一 跳路由器),对该IP地址执行ARP过程,然后发送数据 ◼ 第一跳路由器查找转发表得到第二跳路由器的IP地址,对该IP地 址执行ARP过程,然后发送数据 ......... ◼ 目的网络的路由器查找转发表知道目的节点和自己在同一个网络中, 对目的IP地址执行ARP过程,然后将数据发送到目的节点 ARP过程被限制在链路范围(同一个网络)内,始终是查找转发表得到转发的 下一跳节点的IP地址,然后对该IP地址做ARP。在数据传输频繁时,ARP缓 存表中一般有对应的表项,节点间不需要交互ARP过程 情况2:目的IP地址所对应的主机和发送主机在两个不同的网络内 R ARP ARP ARP ARP 发送主机 目的主机

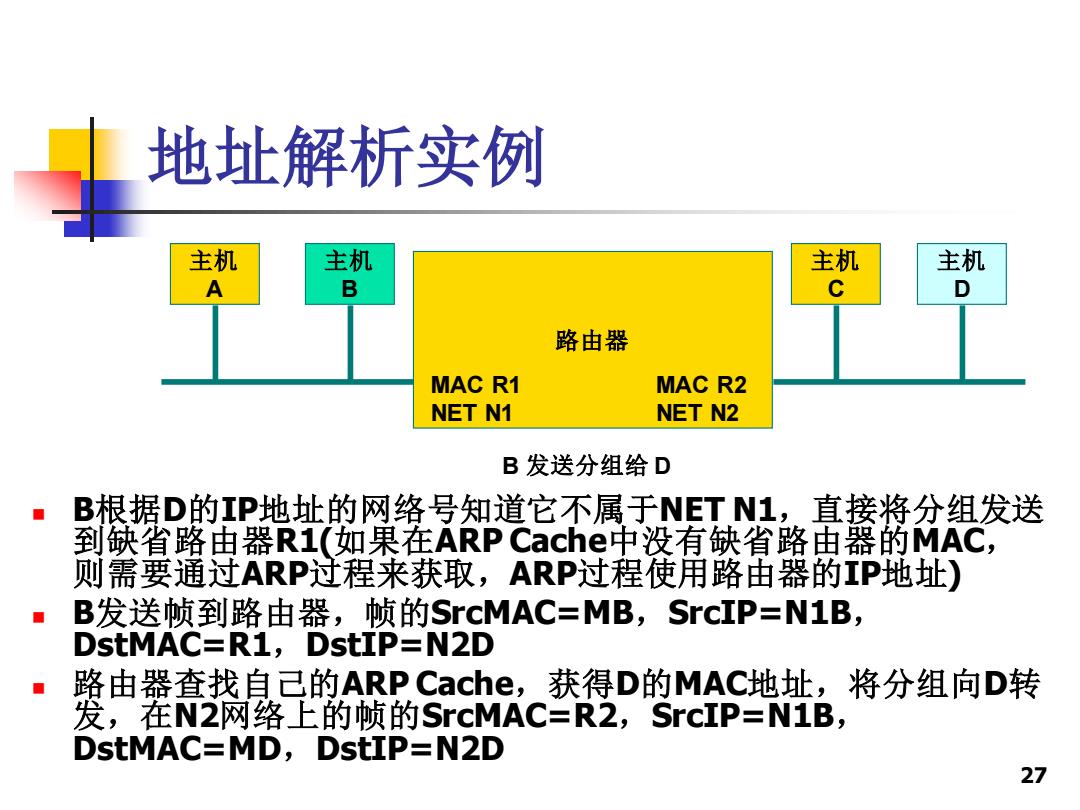

地址解析实例 主机 主机 主机 主机 A B c D 路由器 MAC R1 MAC R2 NET N1 NET N2 B发送分组给D B根据D的IP地址的网络号知道它不属于NETN1,.直接将分组发送 到缺省路由器R1(如果在ARP Cache中没有缺省路由器的MAC, 则需要通过ARP过程来获取,ARP过程使用路由器的IP地址) B发送帧到路由器,帧的SrcMAC:=MB,SrcIP=NIB, DstMAC=R1,DstIP=N2D 路由器查找自己的ARP Cache,获得D的MAC地址,将分组向D转 发,在N2网络上的帧的SrcMAC=R2,SrcIP=N1B, DstMAC=MD,DstIP=N2D 27

27 地址解析实例 ◼ B根据D的IP地址的网络号知道它不属于NET N1,直接将分组发送 到缺省路由器R1(如果在ARP Cache中没有缺省路由器的MAC, 则需要通过ARP过程来获取,ARP过程使用路由器的IP地址) ◼ B发送帧到路由器,帧的SrcMAC=MB,SrcIP=N1B, DstMAC=R1,DstIP=N2D ◼ 路由器查找自己的ARP Cache,获得D的MAC地址,将分组向D转 发,在N2网络上的帧的SrcMAC=R2,SrcIP=N1B, DstMAC=MD,DstIP=N2D 路由器 主机 A 主机 B 主机 D 主机 C MAC R1 NET N1 MAC R2 NET N2 B 发送分组给 D

a ARP非常重要,它决定了在链路上,封 装IP分组的帧会被哪个网络接口接收 ·安全问题:在链路层次上窃听数据

◼ ARP非常重要,它决定了在链路上,封 装IP分组的帧会被哪个网络接口接收 ◼ 安全问题:在链路层次上窃听数据

ARP Spoofing 防范措施 1.A broadcasts ARP Request asking which 监测可疑的ARP流量, MAC addr belongs to P Addr:192.168.3.80 特别是路由器等关键 192.168.3.80 MAC:CC:CC:CC:CC:CC:CC 设备的MAC地址的变 化。 ■ 通过划分子网、VLAN IP Addr:192.168.3.70 2.Attacker forges a ARP 等措施限制ARP的广 MAC:AA:AA:AA:AA:AA:AA Reply before B can respond 播域 Attacker 3.A begins sending ■在ARP Cache中静态 data intended for B 配置IP和MAC地址的 to attacker IP Addr:192.168.3.90 映射表项 MAC:DD:DD:DD:DD:DD:DD 29

29 ARP Spoofing ◼ 防范措施 ◼ 监测可疑的ARP流量, 特别是路由器等关键 设备的MAC地址的变 化。 ◼ 通过划分子网、VLAN 等措施限制ARP的广 播域 ◼ 在ARP Cache中静态 配置IP和MAC地址的 映射表项 IP Addr:192.168.3.70 MAC:AA:AA:AA:AA:AA:AA IP Addr:192.168.3.90 MAC:DD:DD:DD:DD:DD:DD IP Addr:192.168.3.80 MAC:CC:CC:CC:CC:CC:CC A B Attacker 1. A broadcasts ARP Request asking which MAC addr belongs to 192.168.3.80 2. Attacker forges a ARP Reply before B can respond 3. A begins sending data intended for B to attacker

反向ARP RARP Request(谁知道我的IP地址?) 反向ARP:Reverse ARP ■RFC903 用于查找物理地址所对 应的IP地址,例如对于 RARP Reply(A的IP地址) 无盘机,启动时需要知 道自己的IP地址 A B 30

30 反向ARP ◼ 反向ARP :Reverse ARP ◼ RFC 903 ◼ 用于查找物理地址所对 应的IP地址,例如对于 无盘机,启动时需要知 道自己的IP地址 A B C RA R P R e q u e s t ( 谁 知 道 我 的 I P 地 址 ? ) A B C RA R P R e p l y ( A 的 I P 地 址 )