电子科技女学 网络安全曜备易散木 温故而知新一PK的逻辑结构 PK应用 数字证书 注册机构RA 证书机构CA 证书发布系统 PKI策略 软硬件系统 信息与软件工程学院

理论与技术 温故而知新—— PKI的逻辑结构 PKI应用 注册机构RA 证书机构CA 证书发布系统 PKI策略 软硬件系统 数字证书

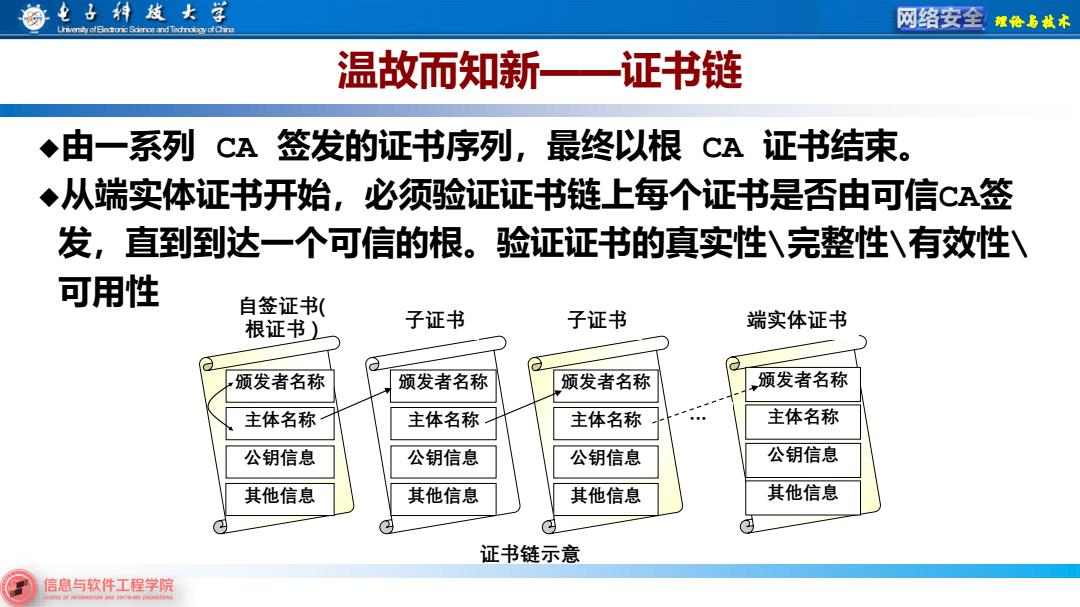

电子科技女学 网络安全曜备易散木 温故而知新一 证书链 ◆由一系列CA 签发的证书序列,最终以根 CA i 证书结束。 ◆从端实体证书开始,必须验证证书链上每个证书是否由可信CA签 发,直到到达一个可信的根。验证证书的真实性1完整性有效性 可用性 自签证书( 根证书)】 子证书 子证书 端实体证书 颁发者名称 颁发者名称 颁发者名称 颁发者名称 主体名称 主体名称 主体名称 主体名称 公钥信息 公钥信息 公钥信息 公钥信息 其他信息 其他信息 其他信息 其他信息 证书链示意 信息与软件工程学院

理论与技术 温故而知新——证书链 ◆由一系列 CA 签发的证书序列,最终以根 CA 证书结束。 ◆从端实体证书开始,必须验证证书链上每个证书是否由可信CA签 发,直到到达一个可信的根。验证证书的真实性\完整性\有效性\ 可用性 颁发者名称 主体名称 公钥信息 其他信息 颁发者名称 主体名称 公钥信息 其他信息 颁发者名称 主体名称 公钥信息 其他信息 颁发者名称 主体名称 公钥信息 其他信息 … 自签证书( 根证书 ) 子证书 子证书 端实体证书 证书链示意

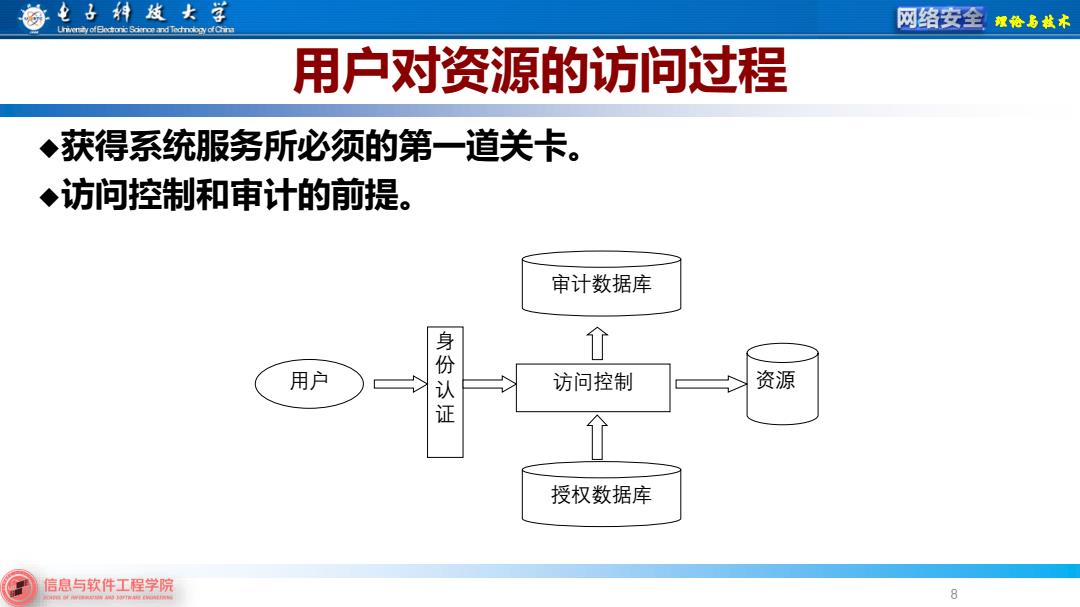

电子科技女学 网络安全曜格5散术 用户对资源的访问过程 ◆获得系统服务所必须的第一道关卡。 ◆访问控制和审计的前提。 审计数据库 用户 身份认证 访问控制 资源 授权数据库 信息与软件工程学院 8

理论与技术 用户对资源的访问过程 ◆获得系统服务所必须的第一道关卡。 ◆访问控制和审计的前提。 8 用户 访问控制 身 份 认 证 资源 授权数据库 审计数据库

电子科技女学 网络安全曜备5散术 针对身份认证的攻击 ◆数据流窃听(Sniffer): >攻击者窃听网络数据,辨析认证数据,提取用户名和口令。 ◆拷贝/重传: >非法用户截获信息,然后再传送给接收者,产生授权效果。 ◆修改或伪造: >非法用户截获信息,替换或修改信息后再传送给接收者, >非法用户冒充合法用户发送信息。 信息与软件工程学院 9

理论与技术 针对身份认证的攻击 ◆数据流窃听(Sniffer): ➢攻击者窃听网络数据,辨析认证数据,提取用户名和口令。 ◆拷贝/重传: ➢非法用户截获信息,然后再传送给接收者,产生授权效果。 ◆修改或伪造: ➢非法用户截获信息,替换或修改信息后再传送给接收者, ➢非法用户冒充合法用户发送信息。 9

电子科技女学 网络安全曜备易散木 身份认证分类 ◆根据地域 >本地:本地环境的初始化认证 >远程:连接远程设备、实体和环境的实体认证。 ◆根据方向 >单向认证:指通信双方中只有一方向另一方进行鉴别。 >双向认证:指通信双方相互进行鉴别。 信息与软件工程学院 202276720

理论与技术 身份认证分类 ◆根据地域 ➢本地:本地环境的初始化认证 ➢远程:连接远程设备、实体和环境的实体认证。 ◆根据方向 ➢单向认证:指通信双方中只有一方向另一方进行鉴别。 ➢双向认证:指通信双方相互进行鉴别。 2022/6/20