6.2安全度量和报告 束贴大学 5 Northeastern University PCR 用途 0 核心BIOS,通电自检BIOS,嵌入式非必需ROM 1 主板配置 2 非必需ROM代码 3 非必需ROM配置数据 4 初始程序导入 5 初始程序导入配置数据 6 状态转移(待机,休眠等) 7 保留做OEM使用 815 未指定

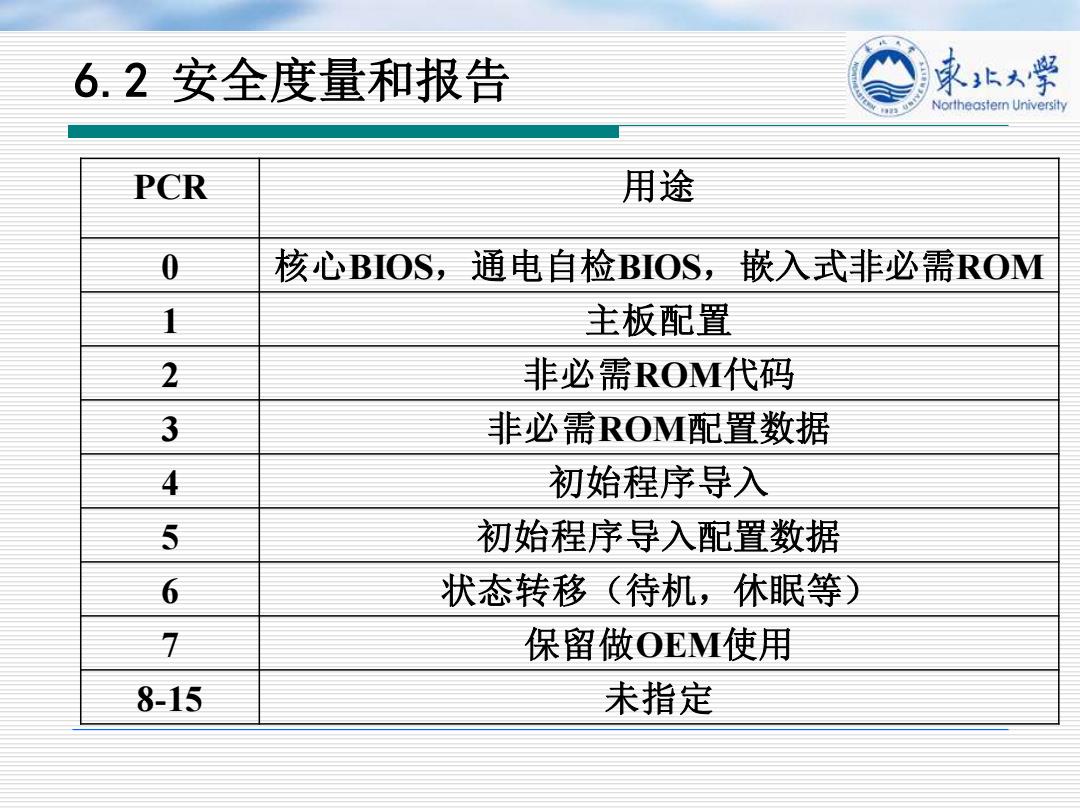

6.2 安全度量和报告 PCR 用途 0 核心BIOS,通电自检BIOS,嵌入式非必需ROM 1 主板配置 2 非必需ROM代码 3 非必需ROM配置数据 4 初始程序导入 5 初始程序导入配置数据 6 状态转移(待机,休眠等) 7 保留做OEM使用 8-15 未指定

6.2安全度量和报告一信任链与完整性度量 家北大学 Northeastern University 恶意代码能够在这个启动序列中的某一个环节上 截取控制权,那么它就能够任意篡改和控制之后 的启动序列 ·必须有一种强有力的信任机制来评估系统启动过 程是否已经被攻击者所篡改 ·TPM硬件提供的完整性度量机制能够为启动过程 提供可信评估,让机器使用者能够在系统被篡改 后能够对此作出正确判断

6.2 安全度量和报告—信任链与完整性度量 ⚫ 恶意代码能够在这个启动序列中的某一个环节上 截取控制权,那么它就能够任意篡改和控制之后 的启动序列 ⚫ 必须有一种强有力的信任机制来评估系统启动过 程是否已经被攻击者所篡改 ⚫ TPM硬件提供的完整性度量机制能够为启动过程 提供可信评估,让机器使用者能够在系统被篡改 后能够对此作出正确判断

6.2安全度量和报告一信任链与完整性度量 1.度量 -1.度量 1.度量 BI0S启动块 4.移交控制> 通电自检BI0S 4.移交控制一 Grub 4.移交控制> Linux内核镜像 3.写入日志 3.写入日志 3.写入日志 2.打扩展PCR 2.扩展PCR 3.写入日志 2.扩展PCR TPM Infineon 品r2 度量日志 的的纳 整个启动序列中都遵循“先度量,再执行”的原则,当前阶段的 代码负责度量下一阶段即将要执行的代码,然后再将度量值扩 展到PCR寄存器中,这样循环往复,这就构成了信任链

6.2 安全度量和报告—信任链与完整性度量 BIOS启动块 通电自检BIOS Grub Linux内核镜像 1.度量 1.度量 1.度量 2.扩展PCR 3.写入日志 4.移交控制 2.扩展PCR 2.扩展PCR 4.移交控制 4.移交控制 3.写入日志 3.写入日志 3.写入日志 度量日志 TPM 整个启动序列中都遵循“先度量,再执行”的原则,当前阶段的 代码负责度量下一阶段即将要执行的代码,然后再将度量值扩 展到PCR寄存器中,这样循环往复,这就构成了信任链

6.2安全度量和报告一信任链 源头(BOS启动模块)在启动过程中是没有 受到度量,即存在一个假设-这个源头是安全 可信的 ●1 大多数PC系统使用的是可刷写的BIOS固件, 这就使得攻苦署有可能通过修改B1OS从而摧 毁信在根 符合TCG规范的系统必须拥有不可更改的 B1OS代码。这段代码可以是一段短小的固化 BIOS代码,它来度量其余的大段BOS,但是 最初执行的代码必须是固化不可修改的

6.2 安全度量和报告—信任链 ⚫ 源头(BIOS启动模块)在启动过程中是没有 受到度量,即存在一个假设--这个源头是安全 可信的 ⚫ 大多数PC系统使用的是可刷写的BIOS固件, 这就使得攻击者有可能通过修改BIOS从而摧 毁信任根 ⚫ 符合TCG规范的系统必须拥有不可更改的 BIOS代码。这段代码可以是一段短小的固化 BIOS代码,它来度量其余的大段BIOS,但是 最初执行的代码必须是固化不可修改的

6.2安全度量和报告一度量日志 各阶段代码的详细配置信息和对PCR值扩展的 操作的历史记录是保存在度量日志中的 度量日志存储在磁盘上,而磁盘属于不可信的 外存,因此度量日志是可能被攻击者篡改的 。对保存在磁盘上的度量日志并不需要进行额外 的保护 ●攻击者即使篡改了度量日志,但由于PCR中记 录的度量值是不可伪造的,用户对度量日志进 行摘要就会发现与度量值不匹配

6.2 安全度量和报告—度量日志 ⚫ 各阶段代码的详细配置信息和对PCR值扩展的 操作的历史记录是保存在度量日志中的 ⚫ 度量日志存储在磁盘上,而磁盘属于不可信的 外存,因此度量日志是可能被攻击者篡改的 ⚫ 对保存在磁盘上的度量日志并不需要进行额外 的保护 ⚫ 攻击者即使篡改了度量日志,但由于PCR中记 录的度量值是不可伪造的,用户对度量日志进 行摘要就会发现与度量值不匹配