2、信息安全的措施 家北大学 5 Northeastern University ④信息安全的教育措施 ◆对人的思想品德教育、安全意识教育、安全法 律法规的教育等 ◆国内外的计算机犯罪事件都是人的思想品德出 问题造成的。 信息安全是一个系统工程必须综 合采取各种措施才能奏效

④信息安全的教育措施 ◆对人的思想品德教育、安全意识教育、安全法 律法规的教育等。 ◆国内外的计算机犯罪事件都是人的思想品德出 问题造成的。 信息安全是一个系统工程必须综 合采取各种措施才能奏效。 2、信息安全的措施

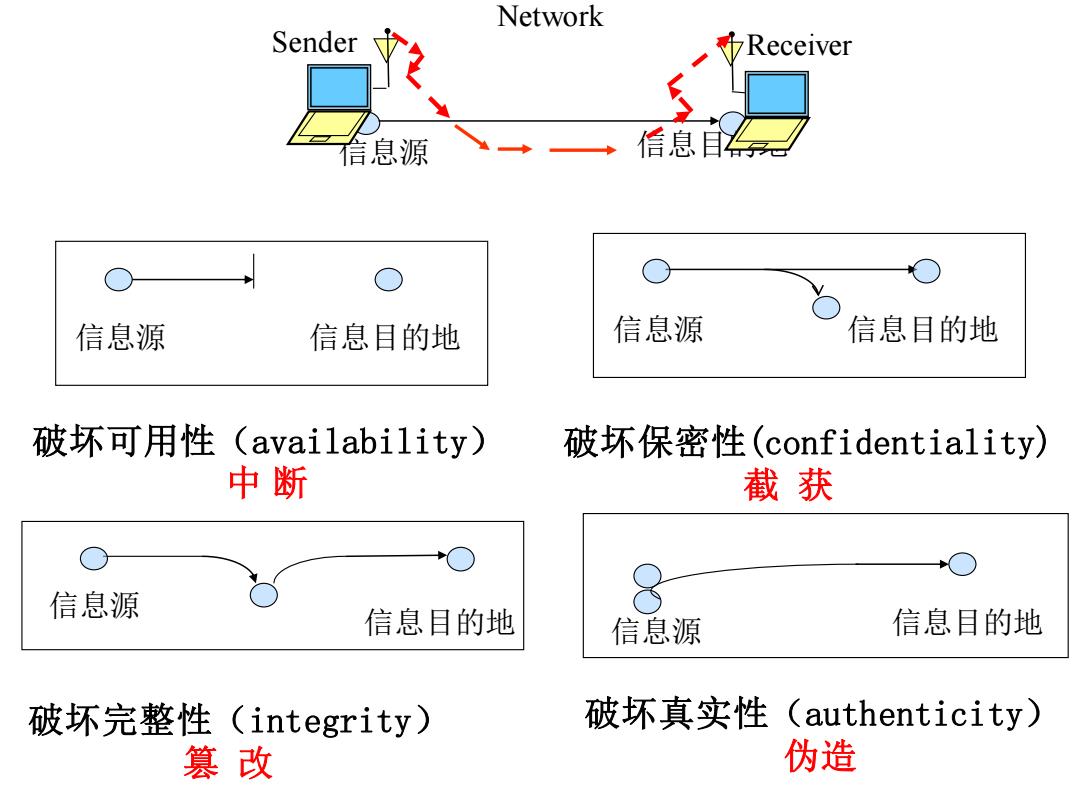

Network Sender Receiver 宿息源 信息目吴 信息源 信息目的地 信息源 信息目的地 破坏可用性 (availability) 破坏保密性(confidentiality) 中断 截获 信息源 信息目的地 信息源 信息目的地 破坏完整性(integrity) 破坏真实性(authenticity) 篡改 伪造

破坏可用性(availability) 中 断 信息源 信息目的地 信息源 信息目的地 破坏保密性(confidentiality) 截 获 信息源 信息目的地 破坏完整性(integrity) 篡 改 信息源 信息目的地 破坏真实性(authenticity) 伪造 信息源 信息目的地 Sender Receiver Network

信息安全的威一基本威肋 束北大学 Northeastern University 信息泄漏 信息被泄露或透漏给某个未授权的实体。 这种威胁主要来自窃听、搭线等错综复杂的信息 探测攻击 ▣拒绝服务 对信息或其他资源的合法访问被无条件的阻止 ▣非法使用 某一资源被某个未授权的人或以一种授权的方式使用 ▣完整性破坏 数据的一致性通过未授权的创建、修改或破坏而 受到损害

信息泄漏 信息被泄露或透漏给某个未授权的实体。 这种威胁主要来自窃听、搭线等错综复杂 的信息 探测攻击 拒绝服务 对信息或其他资源的合法访问被无条件的阻止 非法使用 某一资源被某个未授权的人或以一种授权的方式使用 完整性破坏 数据的一致性通过未授权的创建、修改或破坏而 受到损害 信息安全的威胁——基本威胁

拒绝服务攻击实例(可用性) 破坏设备的正常运行和管理。 这种攻击往往有针对性或特定目标。 一个实体抑制发往特定地址的所有信件, 如发往审计服务器的所有信件。 ■另外一种是将整个网络扰乱, 扰乱的方法 是发送大量垃圾信件使网络过载,以降低系 统性能。 20

20 ▪ 破坏设备的正常运行和管理。 ▪ 这种攻击往往有针对性或特定目标。 ▪ 一个实体抑制发往特定地址的所有信件, 如发往审计服务器的所有信件。 ▪ 另外一种是将整个网络扰乱,扰乱的方法 是发送大量垃圾信件使网络过载,以降低系 统性能。 拒绝服务攻击实例(可用性)

DDoS攻击步骤一:寻找漏洞主机 Attacker Use reconnaissance tools locate vulnerable hosts to be used as masters and daemons

DDoS攻击步骤一:寻找漏洞主机 Attacker Use reconnaissance tools locate vulnerable hosts to be used as masters and daemons