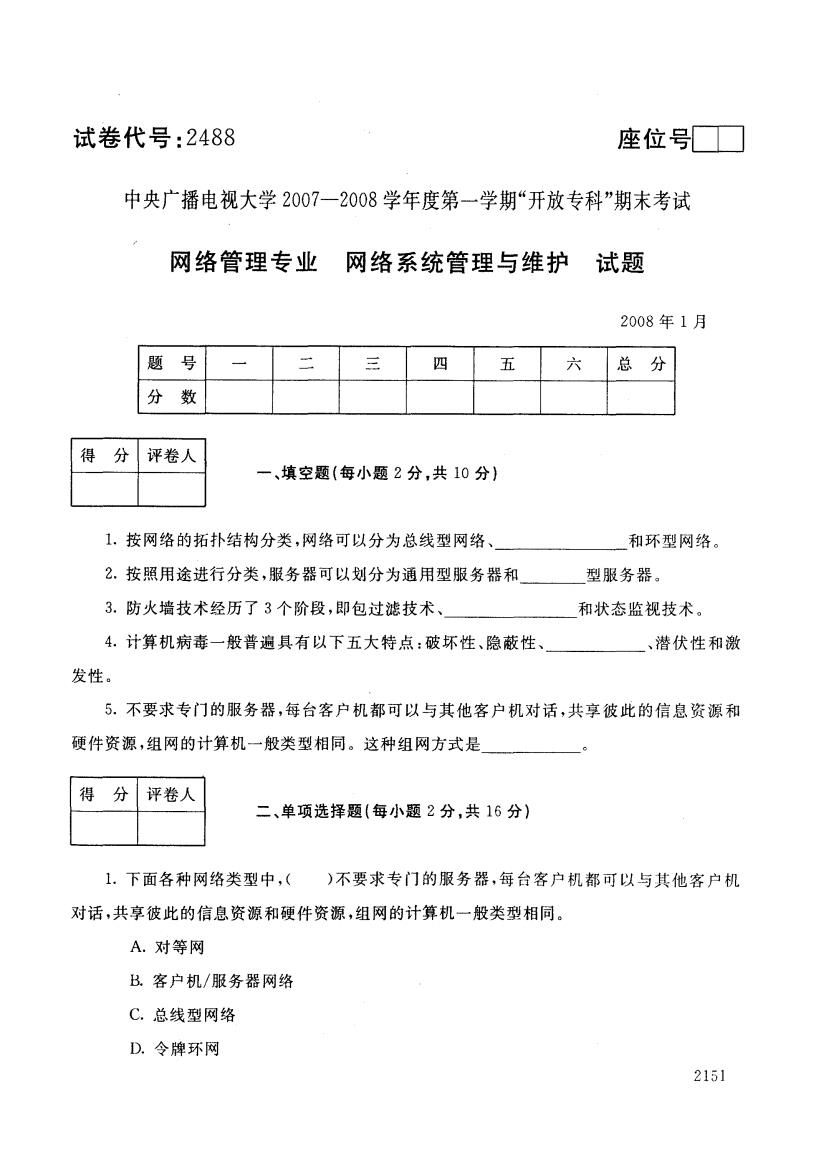

试卷代号:2488 座位号■■ 中央广播电视大学2007一2008学年度第一学期“开放专科”期末考试 网络管理专业 网络系统管理与维护 试题 2008年1月 题号 二 三 四 五 六 总分 分数 得分 评卷人 一、填空题(每小题2分,共10分) 1.按网络的拓扑结构分类,网络可以分为总线型网络、 和环型网络。 2.按照用途进行分类,服务器可以划分为通用型服务器和 型服务器。 3.防火墙技术经历了3个阶段,即包过滤技术、 和状态监视技术。 4.计算机病毒一般普遍具有以下五大特点:破环性、隐蔽性、 、潜伏性和激 发性。 5.不要求专门的服务器,每台客户机都可以与其他客户机对话,共享彼此的信息资源和 硬件资源,组网的计算机一般类型相同。这种组网方式是 得 分 评卷人 二、单项选择题(每小题2分,共16分) 1.下面各种网络类型中,()不要求专门的服务器,每台客户机都可以与其他客户机 对话,共享彼此的信息资源和硬件资源,组网的计算机一般类型相同。 A.对等网 B.客户机/服务器网络 C.总线型网络 D.令牌环网 2151

试卷代号:2488 座位号口二{ 中央广播电视大学2007-2008学年度第一学期“开放专科”期末考试 网络管理专业 网络系统管理与维护 试题 Zoos年 i月 题 号 四 五 六 总 分 分 数 得 分 评卷人 一、填空题(每小题 2分,共 10分) 1.按网络的拓扑结构分类,网络可以分为总线型网络、 和环型网络。 2.按照用途进行分类 ,服务器可以划分为通用型服务器和 型服务器。 3.防火墙技术经历了3个阶段,即包过滤技术、 和状态监视技术。 4.计算机病毒一般普遍具有以下五大特点:破坏性、隐蔽性、 、潜伏性和激 发性。 5.不要求专门的服务器 ,每台客户机都可以与其他客户机对话,共享彼此 的信息资源和 硬件资源,组网的计算机一般类型相同。这种组网方式是 得 分 评卷人 二、单项选择题(每小题 2分,共 16分) 1.下面各种网络类型中,( )不要求专门的服务器,每台客户机都可以与其他客户机 对话,共享彼此的信息资源和硬件资源,组网的计算机一般类型相同。 A.对等 网 B.客户机/服务器网络 总线型网络 令牌环网 215」

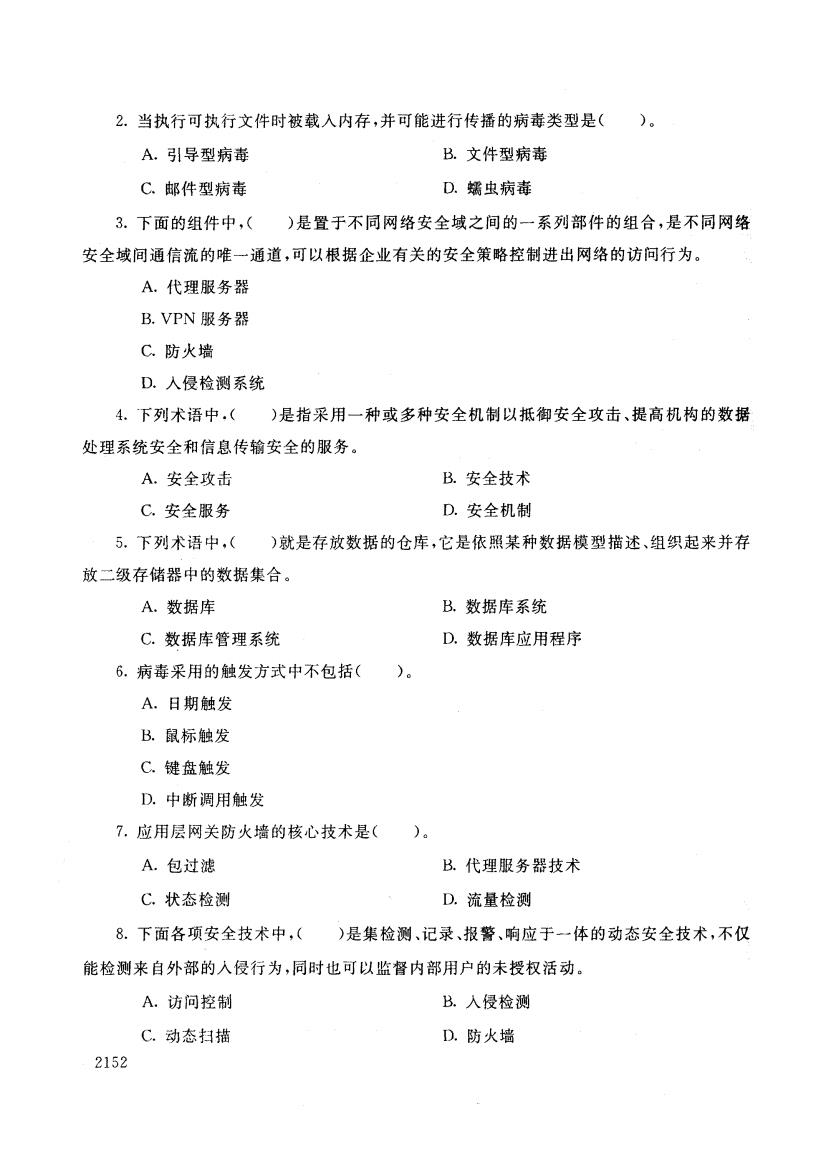

2.当执行可执行文件时被载入内存,并可能进行传播的病毒类型是()。 A.引导型病毒 B.文件型病毒 C.邮件型病毒 D.蠕虫病毒 3.下面的组件中,( )是置于不同网络安全域之间的一系列部件的组合,是不同网络 安全域间通信流的唯一通道,可以根据企业有关的安全策略控制进出网络的访问行为。 A.代理服务器 B.VPN服务器 C.防火墙 D.入侵检测系统 4.下列术语中.( )是指采用一种或多种安全机制以抵御安全攻击、提高机构的数据 处理系统安全和信息传输安全的服务。 A,安全攻击 B.安全技术 C.安全服务 D.安全机制 5.下列术语中,( )就是存放数据的仓库,它是依照某种数据模型描述、组织起来并存 放二级存储器中的数据集合。 A.数据库 B.数据库系统 C.数据库管理系统 D.数据库应用程序 6.病毒采用的触发方式中不包括( )。 A.日期触发 B.鼠标触发 C.键盘触发 D.中断调用触发 7.应用层网关防火墙的核心技术是()。 A.包过滤 B.代理服务器技术 C,状态检测 D.流量检测 8.下面各项安全技术中,( )是集检测、记录、报警、响应于一体的动态安全技术,不仅 能检测来自外部的入侵行为,同时也可以监督内部用户的未授权活动。 A.访问控制 B.入侵检测 C.动态扫描 D.防火墙 2152

2.当执行可执行文件时被载入内存 ,并可能进行传播的病毒类型是( )。 A.引导型病毒 B.文件型病毒 G.邮件型病毒 D.蠕虫病毒 3.下面的组件中,( )是置于不同网络安全域之间的一系列部件的组合,是不同网络 安全域间通信流的唯一通道,可以根据企业有关的安全策略控制进出网络的访问行为。 A.代理服务器 B. VPN服务器 C.防火墙 D.人侵检测系统 4. 「列术语中,( )是指采用一种或多种安全机制以抵御安全攻击 、提高机构的数据 处理系统安全和信息传输安全的服务 。 A.安全攻击 B.安全技术 C.安全服务 D.安全机制 5.下列术语中,( )就是存放数据的仓库,它是依照某种数据模型描述、组织起来并存 放二级存储器中的数据集合。 A.数据库 B.数据库系统 C.数据库管理系统 D.数据库应用程序 6。病毒采用的触发方式中不包括( )。 A.日期触发 B.鼠标触发 C.键 盘触发 D.中断调用触发 7.应用层网关防火墙 的核心技术是 ( )。 A.包过滤 B.代理服务器技术 C.状态检测 D,流量检测 8.下面各项安全技术中,( )是集检测、记录、报警、响应于一体的动态安全技术,不仅 能检测来自外部的入侵行为,同时也可以监督内部用户的未授权活动。 A.访问控制 B.人侵检测 C.动态扫描 n.防火墙 2152

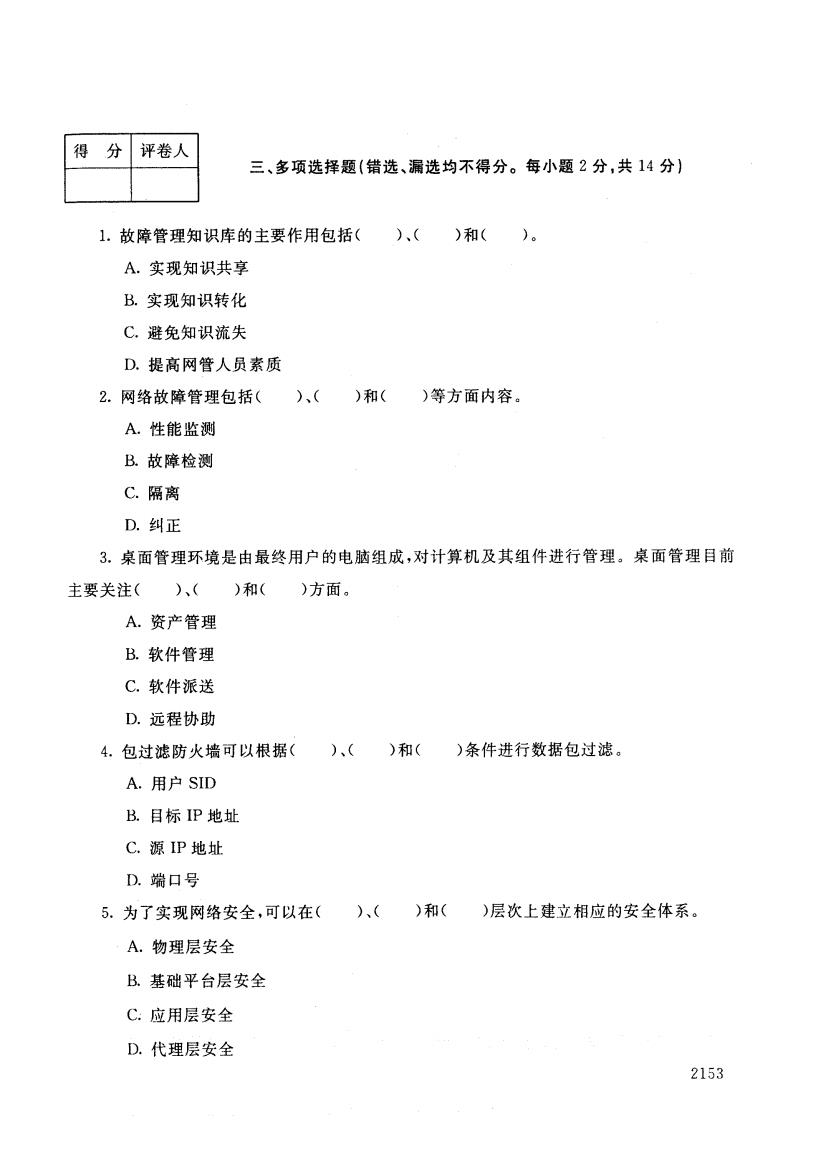

得分 评卷人 三、多项选择题(错选、漏选均不得分。每小题2分,共14分) 1.故障管理知识库的主要作用包括()、( )和()。 A.实现知识共享 B.实现知识转化 C.避免知识流失 D.提高网管人员素质 2.网络故障管理包括( )、( )和( )等方面内容。 A.性能监测 B.故障检测 C.隔离 D.纠正 3.桌面管理环境是由最终用户的电脑组成,对计算机及其组件进行管理。桌面管理目前 主要关注( )、( )和( )方面。 A.资产管理 B.软件管理 C.软件派送 D.远程协助 4.包过滤防火墙可以根据( )、()和( )条件进行数据包过滤。 A.用户SID B.目标IP地址 C.源IP地址 D.端口号 5.为了实现网络安全,可以在( )、()和( )层次上建立相应的安全体系。 A.物理层安全 B.基础平台层安全 C.应用层安全 D.代理层安全 2153

得 分 评卷人 三、多项选择题(错选、漏选均不得分。每小题 2分,共 14分) 1.故障管理知识库的主要作用包括( )、( )和( )。 A.实现知识共享 B.实现知识转化 C.避免知识流失 D.提高网管人员素质 2.网络故障管理包括 ( )、( )和( )等方面内容。 A.性能监测 B.故障检测 C.隔离 D.纠正 3.桌面管理环境是由最终用户的电脑组成,对计算机及其组件进行管理。桌面管理目前 主要关注( )、( )和( )方面。 A.资产管理 B.软件管理 C.软件派送 D.远程协助 4.包过滤防火墙可以根据( )、( )和( )条件进行数据包过滤 。 A.用户 SID B.目标 IP地址 C.源 IP地址 D.端 口号 5.为了实现网络安全,可以在( )、( )和( )层次上建立相应的安全体系。 A.物理层安全 B.基础平 台层安全 C,应用层安全 D.代理层安全 2153

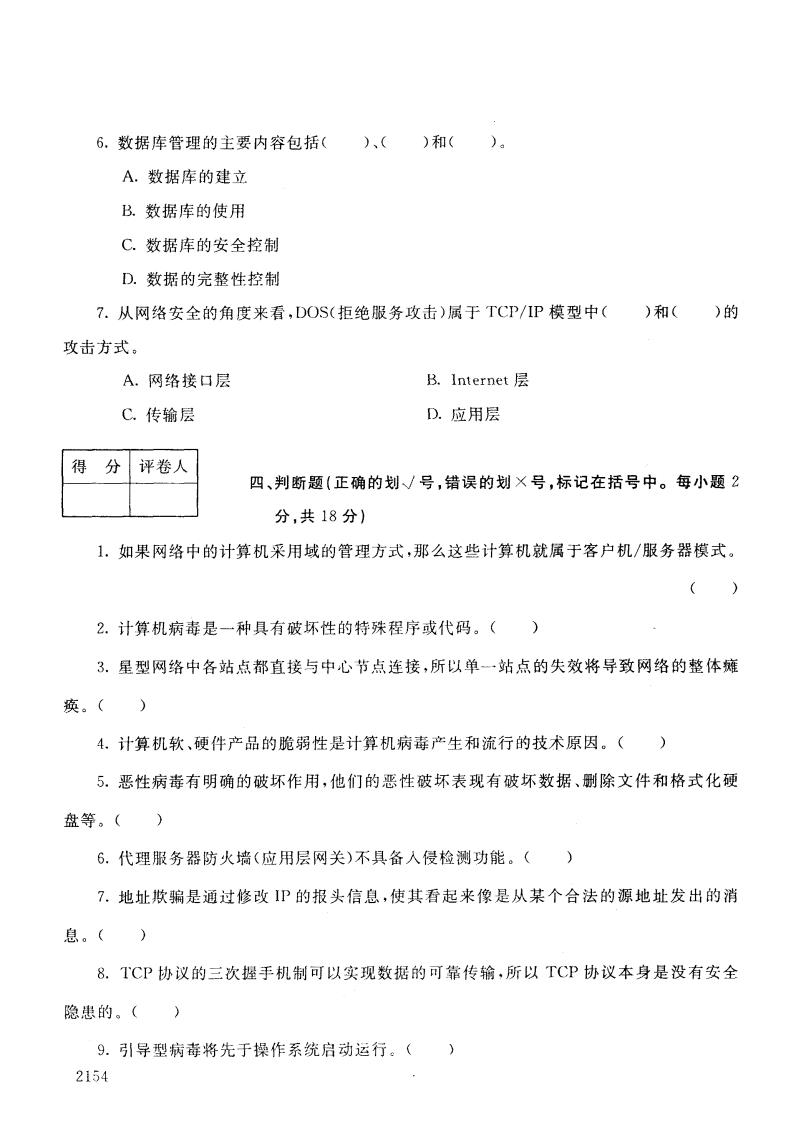

6.数据库管理的主要内容包括()、()和( A.数据库的建立 B.数据库的使用 C.数据库的安全控制 D.数据的完整性控制 7.从网络安全的角度来看,DOS(拒绝服务攻击)属于TCP/IP模型中()和( )的 攻击方式 A.网络接口层 B.Internet层 C.传输层 D.应用层 得 分 评卷人 四、判断题(正确的划/号,错误的划×号,标记在括号中。每小题2 分,共18分) 1.如果网络中的计算机采用域的管理方式,那么这些计算机就属于客户机/服务器模式。 () 2.计算机病毒是一种具有破坏性的特殊程序或代码。() 3.星型网络中各站点都直接与中心节点连接,所以单一站点的失效将导致网络的整体瘫 痪。() 4.计算机软、硬件产品的脆弱性是计算机病毒产生和流行的技术原因。() 5.恶性病毒有明确的破坏作用,他们的恶性破坏表现有破坏数据、删除文件和格式化硬 盘等。() 6.代理服务器防火墙(应用层网关)不具备人侵检测功能。() 7.地址欺骗是通过修改IP的报头信息,使其看起来像是从某个合法的源地址发出的消 息。() 8.TCP协议的三次握手机制可以实现数据的可靠传输,所以TCP协议本身是没有安全 隐患的。() 9.引导型病毒将先于操作系统启动运行。() 2154

6.数据库管理的主要 内容包括( )、( )和( )。 A.数据库的建立 B.数据库的使用 C.数据库的安全控制 D.数据的完整性控制 7.从网络安全的角度来看 ,DOS(拒绝服务攻击)属于 TCP/IP模 型中( 攻击方式 。 )和 ( )的 A.网络接口层 C,传输层 I3. Internet层 D.应用 层 得 分 评卷 人 四、判断题 (正确的划丫号,错误的划 X号 ,标记在括号 中。每小题 分,共 18分) 如果网络中的计算机采用域的管理方式,那么这些计算机就属于客户机/服务器模式。 2.计算机病毒是一种具有破坏性的特殊程序或代码 。( ) 3.星型网络中各站点都直接与中心节点连接,所以单一站点的失效将导致网络的整体瘫 痪 4.计算机软 、硬件产品的脆弱性是计算机病毒产生和流行的技术 原因。 恶性病毒有明确的破坏作用,他们的恶性破坏表现有破坏数据 、删除文件 和格式化硬 盘等。 代理服务器防火墙 (应用层网关)不具备人侵检测功能 。( ) 地址欺骗是通过修改 IP的报头信息 ,使其看起来像是从某 个合法的源地 址发出的消 8. 1'CP协议的三次握手机制可以实现数据的可靠传输 ,所 以 TCP协议本身是没有安全 隐患 的 。 引导型病毒将先于操作系统启动运行

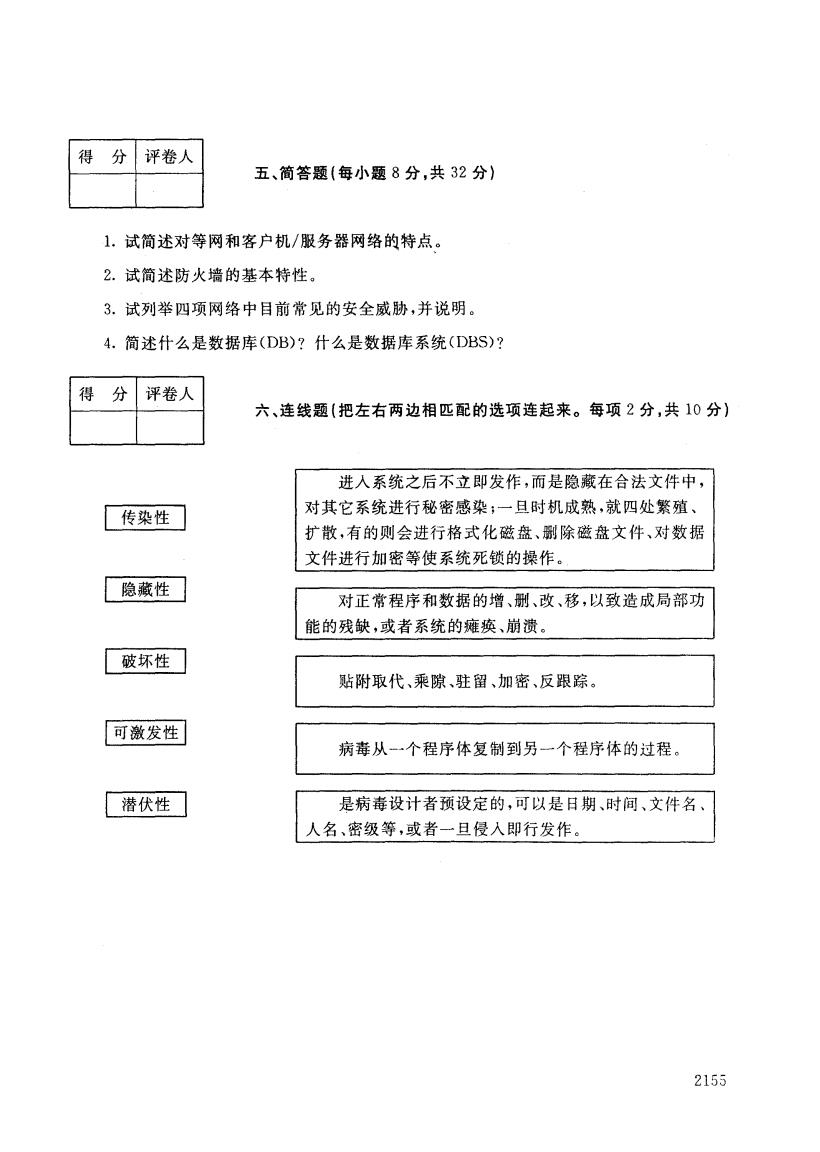

得 分 评卷人 五、简答题(每小题8分,共32分)》 1.试简述对等网和客户机/服务器网络的特点。 2.试简述防火墙的基本特性。 3.试列举四项网络中目前常见的安全威胁,并说明。 4.简述什么是数据库(DB)?什么是数据库系统(DBS)? 得 分 评卷人 六、连线题(把左右两边相匹配的选项连起来。每项2分,共10分) 进人系统之后不立即发作,而是隐藏在合法文件中, 对其它系统进行秘密感染;一旦时机成熟,就四处繁殖、 传染性 扩散,有的则会进行格式化磁盘、副除磁盘文件、对数据 文件进行加密等使系统死锁的操作。 隐藏性 对正常程序和数据的增、删、改、移,以致造成局部功 能的残缺,或者系统的瘫痪、崩遗。 破坏性 贴附取代、乘隙、驻留、加密、反跟踪。 可激发性 病毒从一个程序体复制到另一个程序体的过程 潜伏性 是病毒设计者预设定的,可以是日期、时间、文件名、 人名、密级等,或者一旦侵入即行发作。 2155

得 分 评卷人 五、简答题 (每小题 8分,共 32分) 1.试简述对等网和客户机/服务器网络的特点。 2.试简述防火墙的基本特性。 3.试列举 四项网络中目前常见的安全威胁 ,并说明。 4.简述什么是数据库(DB) ?什么是数据库系统 (DBS) ? 得 分 评卷人 六、连线题 (把左右两边相匹配的选项连起来。每项 2分,共 10分) 进人系统之后不立 即发作 ,而是隐藏在合法文件中, 对其它系统进行秘密感染;一旦时机成熟,就四处繁殖、 扩散,有的则会进行格式化磁盘、删除磁盘文件、对数据 文件进行加密等使系统死锁的操作。 对正常程序和数据的增、删 、改、移,以致造成局部功 能的残缺,或者系统的瘫痪 、崩溃。 贴附取代、乘隙 、驻留、加密、反跟踪。 是病毒设计者预设定的,可以是 日期、时间、文件名 、 人名、密级等,或者一旦侵人即行发作。 中 申 中 中 幸 ZIJJ