7.1.1个人隐私信息的泄露(续) ■3)公民个人信息权益的保障 ■2、隐私与安全的专家建议 ■1)专家认为国外公司收集我国用户大数据 资料应该警惕 ■2)专家建议建立新的信息安全防护体系 ■3)专家认为电子身份认证技术可以有效解 决个人信息泄露 课件制作人:张文慧

课件制作人:张文慧 7.1.1 个人隐私信息的泄露(续) ◼ 3)公民个人信息权益的保障 ◼ 2、隐私与安全的专家建议 ◼ 1)专家认为国外公司收集我国用户大数据 资料应该警惕 ◼ 2)专家建议建立新的信息安全防护体系 ◼ 3)专家认为电子身份认证技术可以有效解 决个人信息泄露

对网络的被动攻击和主动攻击 源站 目的站:源站 目的站 源站 目的站源站 目的站 篡改 恶意 拒绝 截获 程序 服务 被动攻击 主动攻击 课件制作人:张文慧

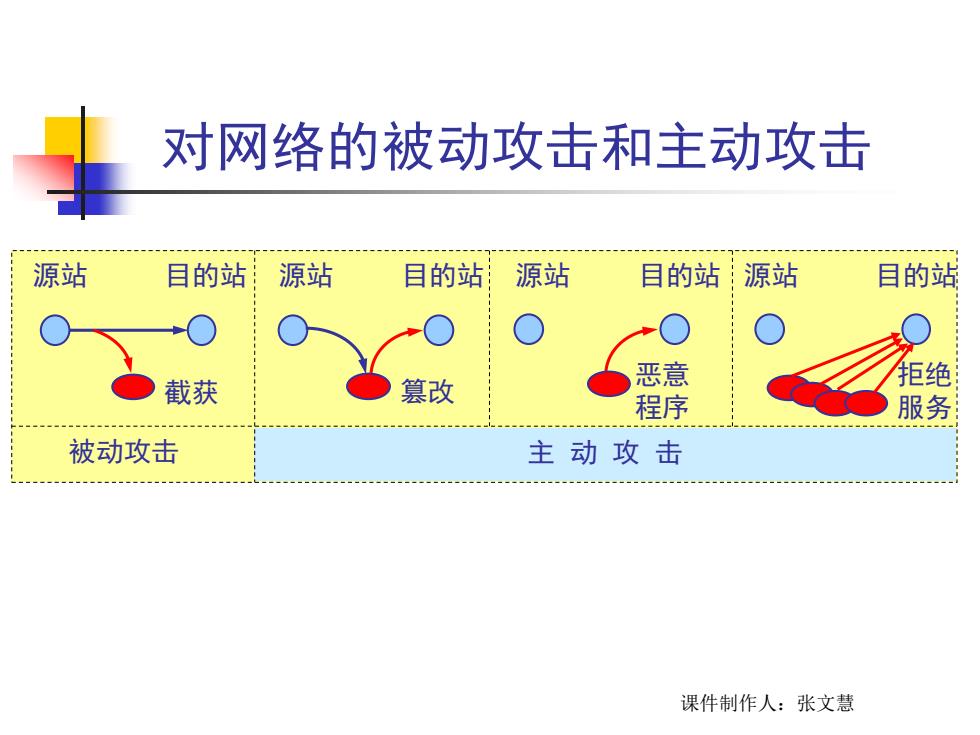

课件制作人:张文慧 对网络的被动攻击和主动攻击 截获 拒绝 服务 被动攻击 主 动 攻 击 源站 目的站 源站 目的站 源站 目的站 源站 目的站 篡改 恶意 程序

7.1.2计算机网络安全的内容 ■保密性 国 安全协议的设计 ■访问控制 课件制作人:张文慧

课件制作人:张文慧 7.1.2 计算机网络安全的内容 ◼ 保密性 ◼ 安全协议的设计 ◼ 访问控制

7.2黑客的攻击 7.2.1黑客攻击的现状 ■1、中国遭受攻击的现状 ■2、重要机构网站被美黑客植入后门 ■根据CNCERT:提供的案例显示,中国网站 被境外攻击十分频繁,主要体现在两个方 面,一是网站被境外入侵篡改;二是网站 被境外入侵并安插后门。中国遭受来自境 外的DDoS攻击也十分频繁。 课件制作人:张文慧

课件制作人:张文慧 7.2 黑客的攻击 7.2.1黑客攻击的现状 ◼ 1、中国遭受攻击的现状 ◼ 2、重要机构网站被美黑客植入后门 ◼ 根据CNCERT提供的案例显示,中国网站 被境外攻击十分频繁,主要体现在两个方 面,一是网站被境外入侵篡改;二是网站 被境外入侵并安插后门。中国遭受来自境 外的DDoS攻击也十分频繁

7.2.2黑客攻击手段 ■1、后门程序 ■2、木马 ■3、信息炸弹 ■4、拒绝服务 ■5、网络监听 ■6、电子邮件 7蠕虫 课件制作人:张文慧

课件制作人:张文慧 7.2.2黑客攻击手段 ◼ 1、后门程序 ◼ 2、木马 ◼ 3、信息炸弹 ◼ 4、拒绝服务 ◼ 5、网络监听 ◼ 6、电子邮件 ◼ 7.蠕虫