黑客攻击的一般过程 网络安全 NETWORK SECURITY 。2.扫描 ·“苍蝇不叮无缝的蛋“。系统的漏洞会为攻击提供机会和入 口。在踩点获得的信息的基础上,黑客常编写或收集适当的 工具,在较短的时间内对目标系统进行扫描,进一步确定攻 击对象的漏洞。 ·漏洞扫描就是自动检测计算机网络系统在安全方面存在的可 能被黑客利用的脆弱点。漏洞扫描技术通过安全扫描程序实 现。所谓扫描,包含了非破坏性原则,即不对网络造成任何 破坏。在实施策略上可以采用被动式和主动式两种策略。 13

13 黑客攻击的一般过程 • 2. 扫描 ▪ “苍蝇不叮无缝的蛋“。系统的漏洞会为攻击提供机会和入 口。在踩点获得的信息的基础上,黑客常编写或收集适当的 工具,在较短的时间内对目标系统进行扫描,进一步确定攻 击对象的漏洞。 ▪ 漏洞扫描就是自动检测计算机网络系统在安全方面存在的可 能被黑客利用的脆弱点。漏洞扫描技术通过安全扫描程序实 现。所谓扫描,包含了非破坏性原则,即不对网络造成任何 破坏。在实施策略上可以采用被动式和主动式两种策略

黑客攻击的一般过程 网络安全 NETWORK SECURITY (1)被动式扫描策略 被动式扫描策略主要检测系统中不合适的设置、脆弱的口令以及同安全规则 相抵触的对象,具体还可以分为如下几类: >(a)基于主机的扫描技术,通常它涉及系统的内核、文件的属性、操作系 统的补丁等问题,能把一些简单的口令解密和剔除,能非常准确地定位系统 存在的问题,发现漏洞。缺点是与平台相关,升级复杂。 >(b)基于目标的扫描技术,基于目标的扫描技术的基本原理是基于消息加 密算法和哈希函数,如果函数的输入有一点变化,输出就会发生很大变化。 这样文件和数据流的细微变化就会被感知。基于日标的扫描技术通常用于检 测系统属性和文件属性,如数据库、注册号等。然后产生检验数,把这些检 验数同原来的检验数相比较。一旦发现改变就通知管理员。 >(c)基于应用的扫描技术,这种技术主要用于检查应用软件包的设置和安 全漏洞。 14

14 黑客攻击的一般过程 ▪ (1)被动式扫描策略 被动式扫描策略主要检测系统中不合适的设置、脆弱的口令以及同安全规则 相抵触的对象,具体还可以分为如下几类: ➢ (a)基于主机的扫描技术,通常它涉及系统的内核、文件的属性、操作系 统的补丁等问题,能把一些简单的口令解密和剔除,能非常准确地定位系统 存在的问题,发现漏洞。缺点是与平台相关,升级复杂。 ➢ (b)基于目标的扫描技术,基于目标的扫描技术的基本原理是基于消息加 密算法和哈希函数,如果函数的输入有一点变化,输出就会发生很大变化。 这样文件和数据流的细微变化就会被感知。基于目标的扫描技术通常用于检 测系统属性和文件属性,如数据库、注册号等。然后产生检验数,把这些检 验数同原来的检验数相比较。一旦发现改变就通知管理员。 ➢ (c)基于应用的扫描技术,这种技术主要用于检查应用软件包的设置和安 全漏洞

黑客攻击的一般过程 网络安全 NETWORK SECURITY ,(2)主动式扫描策略 >主动式扫描策略是基于网络的扫描技术,主要通过一些脚本文件对系 统进行攻击,记录系统的反应,从中发现漏洞。 ·(3)扫描工具 目前,扫描程序己经发展到了几十种,有的小巧快捷,有的界面友好: 有的功能单一,有的功能完善。被广泛使用的扫描程序有如下一些。 >(a)Ping扫射 -Ping扫射可以判别主机是否“活动”。Ping向目标主机发送ICMP回射请 求分组,并期待目标系统关于活动的回射应答分组。常用的Pig扫射工 具有:操作系统的Ping命令和用于扫射网段的fping和WS_ping等。 15

15 黑客攻击的一般过程 ▪ (2)主动式扫描策略 ➢主动式扫描策略是基于网络的扫描技术,主要通过一些脚本文件对系 统进行攻击,记录系统的反应,从中发现漏洞。 ▪ (3)扫描工具 目前,扫描程序已经发展到了几十种,有的小巧快捷,有的界面友好; 有的功能单一,有的功能完善。被广泛使用的扫描程序有如下一些。 ➢(a)Ping扫射 – Ping扫射可以判别主机是否“活动”。Ping向目标主机发送ICMP回射请 求分组,并期待目标系统关于活动的回射应答分组。常用的Ping扫射工 具有:操作系统的Ping命令和用于扫射网段的fping和WS_ping等

黑客攻击的一般过程 网络安全 NETWORK SECURITY >(b)端口扫描 -扫描TCP/UDP端口号,可以确定正在运行的服务及其版本号,以发现 相应的服务程序的漏洞。 在UNIX系统上运行的重要扫描工具有: Netcat (http://www.statake.com/research/tools/network utilities) Nmap (http://www.insecure.org/nmao) -在Vindows系统上运行的重要扫描工具有: superscan (http://www.webattack.com/get/superscan.shtml) >NetScan Tool Pro 2003 (http://www.nwpsw.com) >(c)旗标获取 一旗标获取是通过一个打开的端口,来联系和识别系统提供的服务及版本 号。如连接到一个端口,按几次Enter键,看返回的信息是什么。 16

16 黑客攻击的一般过程 ➢(b)端口扫描 – 扫描TCP/UDP端口号,可以确定正在运行的服务及其版本号,以发现 相应的服务程序的漏洞。 – 在UNIX系统上运行的重要扫描工具有: » Netcat(http://www.statake.com/research/tools/network utilities) » Nmap(http://www.insecure.org/nmao) – 在Windows系统上运行的重要扫描工具有: » superscan(http://www.webattack.com/get/ superscan.shtml) » NetScan Tool Pro 2003(http://www.nwpsw.com) ➢(c)旗标获取 – 旗标获取是通过一个打开的端口,来联系和识别系统提供的服务及版本 号。如连接到一个端口,按几次Enter键,看返回的信息是什么

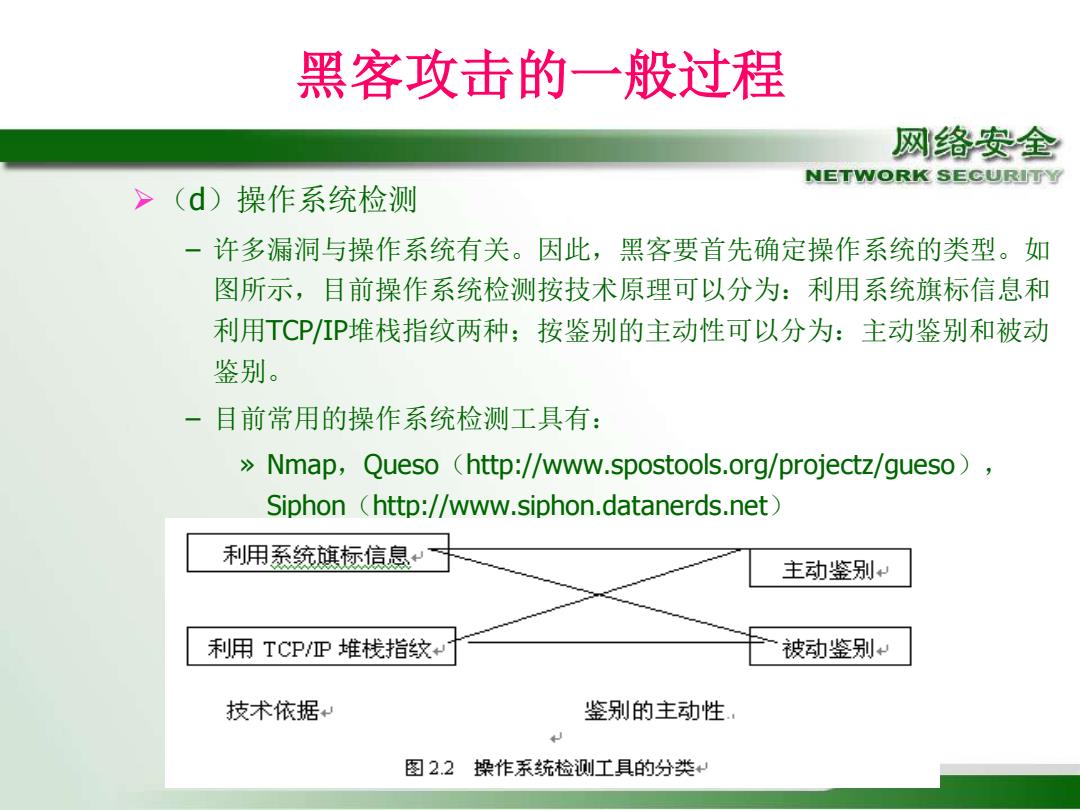

黑客攻击的一般过程 网络安全 NETWORK SECURITY >(d)操作系统检测 一许多漏洞与操作系统有关。因此,黑客要首先确定操作系统的类型。如 图所示,目前操作系统检测按技术原理可以分为:利用系统旗标信息和 利用TCP/IP堆栈指纹两种;按鉴别的主动性可以分为:主动鉴别和被动 鉴别。 一目前常用的操作系统检测工具有: >Nmap,Queso (http://www.spostools.org/projectz/gueso), Siphon (http://www.siphon.datanerds.net) 利用系统旗标信息:一 主动鉴别 利用TCPP堆栈指纹 被动鉴别 技术依据 鉴别的主动性 图22操作系统检测工具的分类

17 黑客攻击的一般过程 ➢(d)操作系统检测 – 许多漏洞与操作系统有关。因此,黑客要首先确定操作系统的类型。如 图所示,目前操作系统检测按技术原理可以分为:利用系统旗标信息和 利用TCP/IP堆栈指纹两种;按鉴别的主动性可以分为:主动鉴别和被动 鉴别。 – 目前常用的操作系统检测工具有: » Nmap,Queso(http://www.spostools.org/projectz/gueso), Siphon(http://www.siphon.datanerds.net)